搜索到

40

篇与

网络

的结果

-

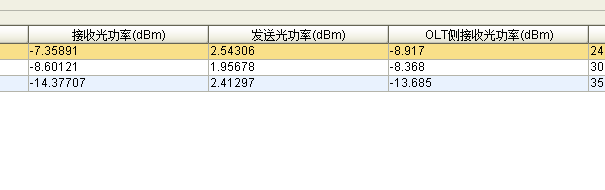

下行光功率与上行光功率 这里需要分清楚上下行的概念对于ONU来说OLT的上行光功率等于ONU的下行光功率对于OLT来说ONU的上行光功率等于OLT的下行光功率范例:ONU的收光功率是-18,同OLT上行发送的光经过ODN到达ONU的光功率为-18假设OLT的PON口的上行功率是+5,ONU的上行功率是+1.5 ~ +2.5,在OLT下的显示状态 分光器光衰表(参考)(实际分光损耗依据生产厂家公示的损耗为准)|分光比例|衰减||1:2|-3.4||1:4|-7.4||1:8|-10.7||1:16|-13.9||1:32|-17.2||1:64|-21.5|以上表的1:16分光器为例,OLT上行光是+5.5,ONU的上行光是+2.5,那么可以计算得出,ONU的下行光=OLT上行光-分光器损耗得出5.5-13.9=-8.4,OLT收光=ONU上行光-分光器损耗2.5-13.9=-11.4ONU收光-8.4,OLT收光-11.4上面为理想条件下的理论值,实际值还需要计算插入损耗,熔接损耗,光缆长度损耗,但是OLT侧的收光是低于ONU侧收光,这个是固定不变的

下行光功率与上行光功率 这里需要分清楚上下行的概念对于ONU来说OLT的上行光功率等于ONU的下行光功率对于OLT来说ONU的上行光功率等于OLT的下行光功率范例:ONU的收光功率是-18,同OLT上行发送的光经过ODN到达ONU的光功率为-18假设OLT的PON口的上行功率是+5,ONU的上行功率是+1.5 ~ +2.5,在OLT下的显示状态 分光器光衰表(参考)(实际分光损耗依据生产厂家公示的损耗为准)|分光比例|衰减||1:2|-3.4||1:4|-7.4||1:8|-10.7||1:16|-13.9||1:32|-17.2||1:64|-21.5|以上表的1:16分光器为例,OLT上行光是+5.5,ONU的上行光是+2.5,那么可以计算得出,ONU的下行光=OLT上行光-分光器损耗得出5.5-13.9=-8.4,OLT收光=ONU上行光-分光器损耗2.5-13.9=-11.4ONU收光-8.4,OLT收光-11.4上面为理想条件下的理论值,实际值还需要计算插入损耗,熔接损耗,光缆长度损耗,但是OLT侧的收光是低于ONU侧收光,这个是固定不变的 -

增加MSR56-60路由器到网络 因为规模越来越大,目前需要增加路由器用于把无线和新增区域的无线网改迁到新的路由器上,新路由器的型号是H3C MSR56-60这是路由器的配置<H3C>dis version H3C Comware Software, Version 7.1.064, Release 6749P2102 Copyright (c) 2004-2024 New H3C Technologies Co., Ltd. All rights reserved. H3C MSR56-60 uptime is 4 weeks, 5 days, 14 hours, 20 minutes Last reboot reason : Power on Boot image: cfa0:/msr56-cmw710-boot-r6749p2102.bin Boot image version: 7.1.064P80, Release 6749P2102 Compiled Jan 04 2024 16:00:00 System image: cfa0:/msr56-cmw710-system-r6749p2102.bin System image version: 7.1.064, Release 6749P2102 Compiled Jan 04 2024 16:00:00 Slot 0: MPU-100 uptime is 4 weeks, 5 days, 14 hours, 20 minutes Last reboot reason : Power on CPU ID: 0x3 2G bytes DDR3 SDRAM Memory 8M bytes Flash Memory PCB Version: 2.0 CPLD Version: 3.0 Basic BootWare Version: 1.71 Extended BootWare Version: 1.71 [SUBSLOT 0]CON (Hardware)2.0, (Driver)1.0, (CPLD)3.0 [SUBSLOT 0]AUX (Hardware)2.0, (Driver)1.0, (CPLD)3.0 [SUBSLOT 0]MGE0 (Hardware)2.0, (Driver)1.0, (CPLD)3.0 Slot 2: SPU-300 uptime is 4 weeks, 5 days, 14 hours, 18 minutes Last reboot reason : Power on CPU ID: 0x9 4G bytes DDR3 SDRAM Memory 8M bytes Flash Memory PCB Version: 2.0 CPLD Version: 2.0 Basic BootWare Version: 1.50 Extended BootWare Version: 1.50 [SUBSLOT 0]GE2/0/0 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/1 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/2 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/3 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]XGE2/0/4 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]CELLULAR2/0/0 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]CELLULAR2/0/1 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 5]HMIM-24GSWP (Hardware)2.0, (Driver)1.0, (CPLD)0.0 [SUBSLOT 6]HMIM-2VE1 (Hardware)3.0, (Driver)1.0, (CPLD)1.0 [SUBSLOT 9]VPM-128 (Hardware)2.0, (Driver)1.0, (CPLD)0.0 下面配置路由器,因为是几条PPPoE宽带,下面就直接跳过PPPoE的配置,PPPoE配置NAT的过程这里省略不配;下面是配置默认路由和VLAN IP,因为无线网分三个区域,VLAN 11,VLAN 6,VLAN 10这三个区域分别对应三个厂房的普通无线网,共用6条普通PPPoE宽带(没有公网地址)配置几条VLAN的地址这里就省略,下面是配置PPPoE拨号的模板 interface Dialer0 mtu 1492 ppp chap password cipher 宽带密码密文 ppp chap user 宽带账号 ppp ipcp dns admit-any ppp ipcp dns request ppp pap local-user 宽带账号 password cipher 宽带密码密文 dialer bundle enable dialer-group 1 dialer timer idle 0 dialer timer autodial 5 ip address ppp-negotiate tcp mss 1280 ip last-hop hold nat outbound 这里的Dialer0表示的是逻辑接口Dialer0,因为PPPoE拨号不是直接作用在interface的,是作用在PPP的逻辑接口;上面的password cipher表示的宽带账号的密文,如果输入密码则会拨号不成功,如果不想设置密文就用 password simple,这个就是输入明文密码,这个密码在储存后就是密文,如果密码忘记了就下次直接用password cipher密文填入也可能正常拨号的下面应用到接口假设我的物理接口是G2/0/0int gi 2/0/0 port link-mode route description Multiple_Line1 ip last-hop hold pppoe-client dial-bundle-number 0 这里的pppoe-client表示的就是配置逻辑接口0到gi 2/0/0接口上然后下面配置默认路由(因为没有固定地址,直接配置到逻辑接口上)ip route-static 0.0.0.0 Dialer0

增加MSR56-60路由器到网络 因为规模越来越大,目前需要增加路由器用于把无线和新增区域的无线网改迁到新的路由器上,新路由器的型号是H3C MSR56-60这是路由器的配置<H3C>dis version H3C Comware Software, Version 7.1.064, Release 6749P2102 Copyright (c) 2004-2024 New H3C Technologies Co., Ltd. All rights reserved. H3C MSR56-60 uptime is 4 weeks, 5 days, 14 hours, 20 minutes Last reboot reason : Power on Boot image: cfa0:/msr56-cmw710-boot-r6749p2102.bin Boot image version: 7.1.064P80, Release 6749P2102 Compiled Jan 04 2024 16:00:00 System image: cfa0:/msr56-cmw710-system-r6749p2102.bin System image version: 7.1.064, Release 6749P2102 Compiled Jan 04 2024 16:00:00 Slot 0: MPU-100 uptime is 4 weeks, 5 days, 14 hours, 20 minutes Last reboot reason : Power on CPU ID: 0x3 2G bytes DDR3 SDRAM Memory 8M bytes Flash Memory PCB Version: 2.0 CPLD Version: 3.0 Basic BootWare Version: 1.71 Extended BootWare Version: 1.71 [SUBSLOT 0]CON (Hardware)2.0, (Driver)1.0, (CPLD)3.0 [SUBSLOT 0]AUX (Hardware)2.0, (Driver)1.0, (CPLD)3.0 [SUBSLOT 0]MGE0 (Hardware)2.0, (Driver)1.0, (CPLD)3.0 Slot 2: SPU-300 uptime is 4 weeks, 5 days, 14 hours, 18 minutes Last reboot reason : Power on CPU ID: 0x9 4G bytes DDR3 SDRAM Memory 8M bytes Flash Memory PCB Version: 2.0 CPLD Version: 2.0 Basic BootWare Version: 1.50 Extended BootWare Version: 1.50 [SUBSLOT 0]GE2/0/0 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/1 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/2 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/3 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]XGE2/0/4 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]CELLULAR2/0/0 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]CELLULAR2/0/1 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 5]HMIM-24GSWP (Hardware)2.0, (Driver)1.0, (CPLD)0.0 [SUBSLOT 6]HMIM-2VE1 (Hardware)3.0, (Driver)1.0, (CPLD)1.0 [SUBSLOT 9]VPM-128 (Hardware)2.0, (Driver)1.0, (CPLD)0.0 下面配置路由器,因为是几条PPPoE宽带,下面就直接跳过PPPoE的配置,PPPoE配置NAT的过程这里省略不配;下面是配置默认路由和VLAN IP,因为无线网分三个区域,VLAN 11,VLAN 6,VLAN 10这三个区域分别对应三个厂房的普通无线网,共用6条普通PPPoE宽带(没有公网地址)配置几条VLAN的地址这里就省略,下面是配置PPPoE拨号的模板 interface Dialer0 mtu 1492 ppp chap password cipher 宽带密码密文 ppp chap user 宽带账号 ppp ipcp dns admit-any ppp ipcp dns request ppp pap local-user 宽带账号 password cipher 宽带密码密文 dialer bundle enable dialer-group 1 dialer timer idle 0 dialer timer autodial 5 ip address ppp-negotiate tcp mss 1280 ip last-hop hold nat outbound 这里的Dialer0表示的是逻辑接口Dialer0,因为PPPoE拨号不是直接作用在interface的,是作用在PPP的逻辑接口;上面的password cipher表示的宽带账号的密文,如果输入密码则会拨号不成功,如果不想设置密文就用 password simple,这个就是输入明文密码,这个密码在储存后就是密文,如果密码忘记了就下次直接用password cipher密文填入也可能正常拨号的下面应用到接口假设我的物理接口是G2/0/0int gi 2/0/0 port link-mode route description Multiple_Line1 ip last-hop hold pppoe-client dial-bundle-number 0 这里的pppoe-client表示的就是配置逻辑接口0到gi 2/0/0接口上然后下面配置默认路由(因为没有固定地址,直接配置到逻辑接口上)ip route-static 0.0.0.0 Dialer0 -

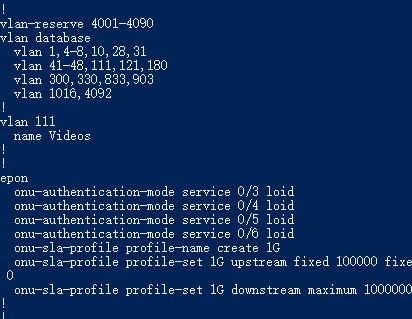

中兴OLT修改PON线卡模式 搞了个EPFC的线卡过来,发现U31网管上只能用MAC的方式认证,不能用loid认证,找半天每找到在哪里能改,同时网上的资料也比较少,后来我尝试看一下这个业务板的配置的时候,show run 然后我就发现了这个配置的关键词,是跟loid一样的 下面尝试一下下面的这个命令 ZXAN#conf t ZXAN(config)#epon ZXAN(config)#onu-? 这是下面支持的命令 有个onu-authentication-mode,接下来继续?问OLT 看到有个service,直接试试上面service / 然后就修改了模式 下面打开U31,看看是不是变成了loid模式

中兴OLT修改PON线卡模式 搞了个EPFC的线卡过来,发现U31网管上只能用MAC的方式认证,不能用loid认证,找半天每找到在哪里能改,同时网上的资料也比较少,后来我尝试看一下这个业务板的配置的时候,show run 然后我就发现了这个配置的关键词,是跟loid一样的 下面尝试一下下面的这个命令 ZXAN#conf t ZXAN(config)#epon ZXAN(config)#onu-? 这是下面支持的命令 有个onu-authentication-mode,接下来继续?问OLT 看到有个service,直接试试上面service / 然后就修改了模式 下面打开U31,看看是不是变成了loid模式 -

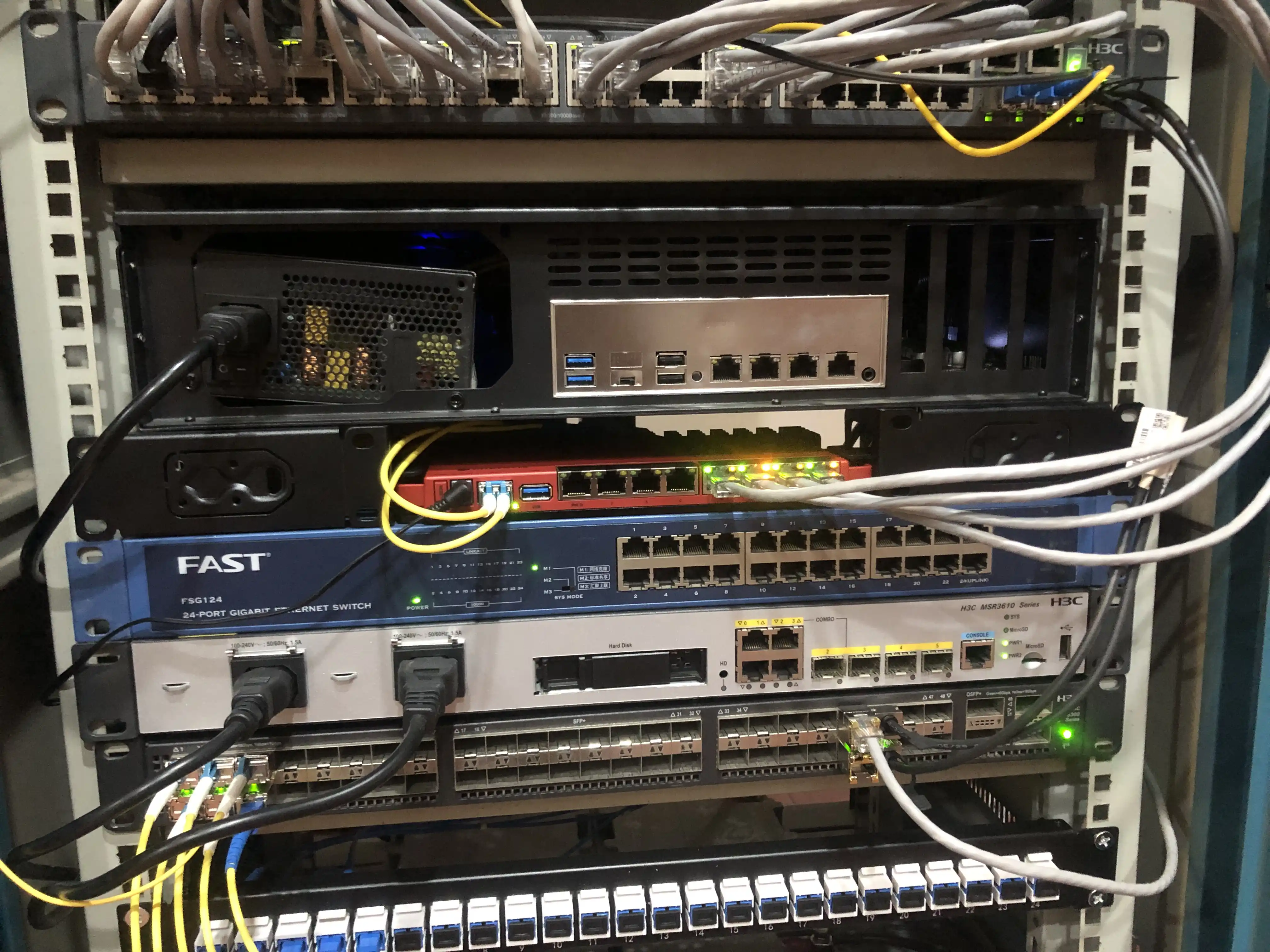

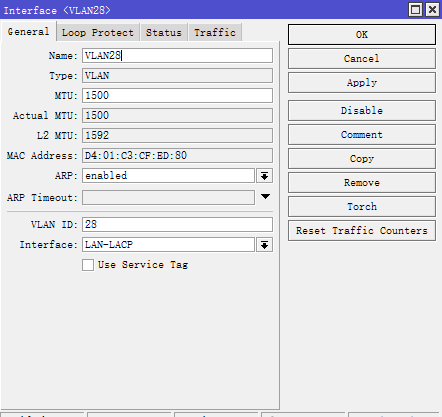

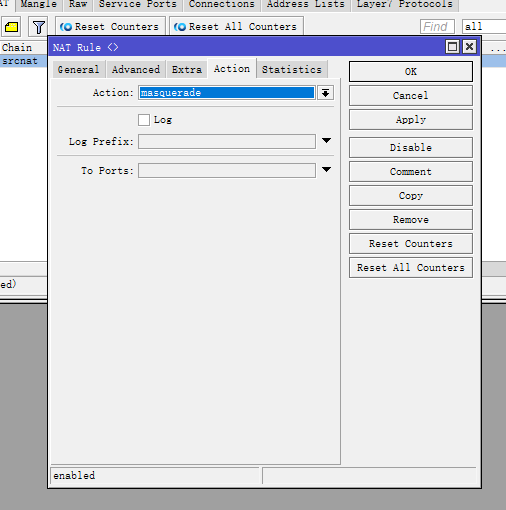

全光网络实机配置记录(真实配置)(下) 这篇是下半部分,主要就是配置的MA主柜的配置MA主柜设备图依然是从下到上倒数第一台为核心交换机。H3C_S6800,48x10G+4x40G倒数第二台为原先专线入口路由器,目前已停用倒数第三台为私网专用交换机,目前弃用倒数第四为新专线路由器且为SDN业务路由倒数第五为ACG网关,目前未使用倒数第六为业务机房核心交换机倒数第一个交换机配置(不显示前段)#配置VLAN 1(default), 2-7, 9-10, 14, 22, 28, 78, 81, 91, 111, 323, 330, 335, 833, 903, 1016 #配置下联交换机40G聚合 ----------- int Bridge-Aggregation 3 link-agg mode dyn quit int range ten 1/0/1 to ten 1/0/4 default port link-agg group 3 quit int Bridge-Aggregation 3 port link-type hybrid port hybrid vlan 4 10 28 81 91 111 833 1016 tagged port hybrid vlan 1 untagged quit #配置5号接口到总部 ----------- int ten 1/0/5 port link-ty hy port hybrid vlan 4 6 10 81 91 330 1016 tagged port hybrid vlan 1 untagged quit #配置20G端口到上联交换机 ----------- int Bridge-Aggregation 2 link-agg mode dyn quit int range ten 1/0/43 to ten 1/0/44 default port link-agg group 2 quit int Bridge-Aggregation 2 port link-ty hy port hy vlan 2 to 7 9 to 10 14 22 28 78 81 91 323 330 tagged port hybrid vlan 335 833 903 1016 tagged port hybrid vlan 1 untagged quit #配置到服务器的20G带宽 ----------- int range ten 1/0/33 to ten 1/0/34 default port link-ty hy port hy pvid vlan 1 port hy vlan 1 untag quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.208 22 undo shut quit #保存配置文件 ----------- save force 下面配置上层的机房业务交换机 #配置VLAN1(default), 2, 4-6, 10, 12, 14, 22, 28, 80-81, 91, 98, 323, 330, 833, 903, 1014-1017 #配置链路聚合到20G上联 ----------- int Bridge-Aggregation 2 link-agg mode dyn quit int range ten 1/0/51 to ten 1/0/52 default port link-agg group 2 quit int Bridge-Aggregation 2 port link-type hybrid port hybrid vlan 4 6 10 28 80 to 81 91 98 323 330 833 tagged port hybrid vlan 903 1016 tagged port hybrid vlan 1 untagged quit #配置专线路由器的链路聚合 ----------- int range gi 1/0/25 to gi 1/0/28 default int Bridge-Aggregation 3 description zhuanxian port link-type hybrid port hybrid vlan 28 98 330 833 903 tagged port hybrid vlan 1 untagged link-aggregation mode dynamic quit #配置IP-SAN的链路聚合 ----------- int range gi 1/0/33 to gi 1/0/36 default int Bridge-Aggregation 1 port link-ty acc port acc vlan 1016 link-agg mode dyn quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.206 22 undo shut #保存配置文件 ----------- save force配置MikroTik业务路由器#配置桥 ----------- /interface bridge add dhcp-snooping=yes name=URM1 #配置链路聚合为LACP ----------- /interface bonding add lacp-rate=1sec mode=802.3ad name=LAN-LACP slaves=\ ether8,ether7,ether6,ether5 #配置VLAN ----------- /interface vlan add interface=LAN-LACP name=VLAN1 vlan-id=1 add comment=TR069 interface=LAN-LACP name=VLAN28 vlan-id=28 add interface=LAN-LACP name=VLAN93 vlan-id=93 add comment=WLAN_URM1 interface=LAN-LACP name=VLAN330 vlan-id=330 add interface=LAN-LACP name=VLAN833 vlan-id=833 add comment=CONN interface=LAN-LACP name=VLAN903 vlan-id=903 #配置地址池 ----------- /ip pool add name=VLAN330 ranges=192.168.154.50-192.168.154.150 add name=TR069 ranges=10.18.1.0-10.18.5.255 #配置DHCP服务器 ----------- /ip dhcp-server add address-pool=VLAN330 interface=VLAN330 name=VLAN330 add address-pool=TR069 interface=VLAN28 name=TR069 #配置IP地址 ----------- /ip address add address=192.168.154.1/24 interface=VLAN330 network=192.168.154.0 add address=172.31.255.2/26 interface=VLAN903 network=172.31.255.0 add address=10.18.0.1/16 interface=VLAN28 network=10.18.0.0 add address=172.30.0.2/16 interface=VLAN833 network=172.30.0.0 #DHCP服务器的配置文件 ----------- /ip dhcp-server network add address=10.18.0.0/16 dns-server=10.18.0.250 gateway=10.18.0.1 netmask=16 add address=192.168.154.0/24 dns-server=218.4.4.4,218.2.2.2 gateway=\ 192.168.154.1 netmask=24 #配置DHCP服务器的DNS服务器 ----------- /ip dns set servers=218.4.4.4,218.2.2.2 #配置NAT以及MASQUERADE ----------- /ip firewall nat add action=masquerade chain=srcnat add action=src-nat chain=srcnat src-address=192.168.154.0/24 to-addresses=\ xxx.xxx.xxx.xxx #配置路由 ----------- /ip route add disabled=no dst-address=0.0.0.0/0 gateway=xxx.xxx.xxx.xxx routing-table=main \ suppress-hw-offload=no add disabled=no dst-address=172.16.80.0/22 gateway=172.31.255.3 routing-table=\ main suppress-hw-offload=no add disabled=no dst-address=10.16.0.0/16 gateway=172.31.255.3 routing-table=\ main suppress-hw-offload=no add disabled=no dst-address=192.168.212.0/24 gateway=172.31.255.3 \ routing-table=main suppress-hw-offload=no MA主柜配置完毕,实机配置请勿直接使用(并不能保证你的接法和我的接法是否是一致的,或者说你的设备硬件版本号与我的硬件版本号是否一致的)

全光网络实机配置记录(真实配置)(下) 这篇是下半部分,主要就是配置的MA主柜的配置MA主柜设备图依然是从下到上倒数第一台为核心交换机。H3C_S6800,48x10G+4x40G倒数第二台为原先专线入口路由器,目前已停用倒数第三台为私网专用交换机,目前弃用倒数第四为新专线路由器且为SDN业务路由倒数第五为ACG网关,目前未使用倒数第六为业务机房核心交换机倒数第一个交换机配置(不显示前段)#配置VLAN 1(default), 2-7, 9-10, 14, 22, 28, 78, 81, 91, 111, 323, 330, 335, 833, 903, 1016 #配置下联交换机40G聚合 ----------- int Bridge-Aggregation 3 link-agg mode dyn quit int range ten 1/0/1 to ten 1/0/4 default port link-agg group 3 quit int Bridge-Aggregation 3 port link-type hybrid port hybrid vlan 4 10 28 81 91 111 833 1016 tagged port hybrid vlan 1 untagged quit #配置5号接口到总部 ----------- int ten 1/0/5 port link-ty hy port hybrid vlan 4 6 10 81 91 330 1016 tagged port hybrid vlan 1 untagged quit #配置20G端口到上联交换机 ----------- int Bridge-Aggregation 2 link-agg mode dyn quit int range ten 1/0/43 to ten 1/0/44 default port link-agg group 2 quit int Bridge-Aggregation 2 port link-ty hy port hy vlan 2 to 7 9 to 10 14 22 28 78 81 91 323 330 tagged port hybrid vlan 335 833 903 1016 tagged port hybrid vlan 1 untagged quit #配置到服务器的20G带宽 ----------- int range ten 1/0/33 to ten 1/0/34 default port link-ty hy port hy pvid vlan 1 port hy vlan 1 untag quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.208 22 undo shut quit #保存配置文件 ----------- save force 下面配置上层的机房业务交换机 #配置VLAN1(default), 2, 4-6, 10, 12, 14, 22, 28, 80-81, 91, 98, 323, 330, 833, 903, 1014-1017 #配置链路聚合到20G上联 ----------- int Bridge-Aggregation 2 link-agg mode dyn quit int range ten 1/0/51 to ten 1/0/52 default port link-agg group 2 quit int Bridge-Aggregation 2 port link-type hybrid port hybrid vlan 4 6 10 28 80 to 81 91 98 323 330 833 tagged port hybrid vlan 903 1016 tagged port hybrid vlan 1 untagged quit #配置专线路由器的链路聚合 ----------- int range gi 1/0/25 to gi 1/0/28 default int Bridge-Aggregation 3 description zhuanxian port link-type hybrid port hybrid vlan 28 98 330 833 903 tagged port hybrid vlan 1 untagged link-aggregation mode dynamic quit #配置IP-SAN的链路聚合 ----------- int range gi 1/0/33 to gi 1/0/36 default int Bridge-Aggregation 1 port link-ty acc port acc vlan 1016 link-agg mode dyn quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.206 22 undo shut #保存配置文件 ----------- save force配置MikroTik业务路由器#配置桥 ----------- /interface bridge add dhcp-snooping=yes name=URM1 #配置链路聚合为LACP ----------- /interface bonding add lacp-rate=1sec mode=802.3ad name=LAN-LACP slaves=\ ether8,ether7,ether6,ether5 #配置VLAN ----------- /interface vlan add interface=LAN-LACP name=VLAN1 vlan-id=1 add comment=TR069 interface=LAN-LACP name=VLAN28 vlan-id=28 add interface=LAN-LACP name=VLAN93 vlan-id=93 add comment=WLAN_URM1 interface=LAN-LACP name=VLAN330 vlan-id=330 add interface=LAN-LACP name=VLAN833 vlan-id=833 add comment=CONN interface=LAN-LACP name=VLAN903 vlan-id=903 #配置地址池 ----------- /ip pool add name=VLAN330 ranges=192.168.154.50-192.168.154.150 add name=TR069 ranges=10.18.1.0-10.18.5.255 #配置DHCP服务器 ----------- /ip dhcp-server add address-pool=VLAN330 interface=VLAN330 name=VLAN330 add address-pool=TR069 interface=VLAN28 name=TR069 #配置IP地址 ----------- /ip address add address=192.168.154.1/24 interface=VLAN330 network=192.168.154.0 add address=172.31.255.2/26 interface=VLAN903 network=172.31.255.0 add address=10.18.0.1/16 interface=VLAN28 network=10.18.0.0 add address=172.30.0.2/16 interface=VLAN833 network=172.30.0.0 #DHCP服务器的配置文件 ----------- /ip dhcp-server network add address=10.18.0.0/16 dns-server=10.18.0.250 gateway=10.18.0.1 netmask=16 add address=192.168.154.0/24 dns-server=218.4.4.4,218.2.2.2 gateway=\ 192.168.154.1 netmask=24 #配置DHCP服务器的DNS服务器 ----------- /ip dns set servers=218.4.4.4,218.2.2.2 #配置NAT以及MASQUERADE ----------- /ip firewall nat add action=masquerade chain=srcnat add action=src-nat chain=srcnat src-address=192.168.154.0/24 to-addresses=\ xxx.xxx.xxx.xxx #配置路由 ----------- /ip route add disabled=no dst-address=0.0.0.0/0 gateway=xxx.xxx.xxx.xxx routing-table=main \ suppress-hw-offload=no add disabled=no dst-address=172.16.80.0/22 gateway=172.31.255.3 routing-table=\ main suppress-hw-offload=no add disabled=no dst-address=10.16.0.0/16 gateway=172.31.255.3 routing-table=\ main suppress-hw-offload=no add disabled=no dst-address=192.168.212.0/24 gateway=172.31.255.3 \ routing-table=main suppress-hw-offload=no MA主柜配置完毕,实机配置请勿直接使用(并不能保证你的接法和我的接法是否是一致的,或者说你的设备硬件版本号与我的硬件版本号是否一致的) -

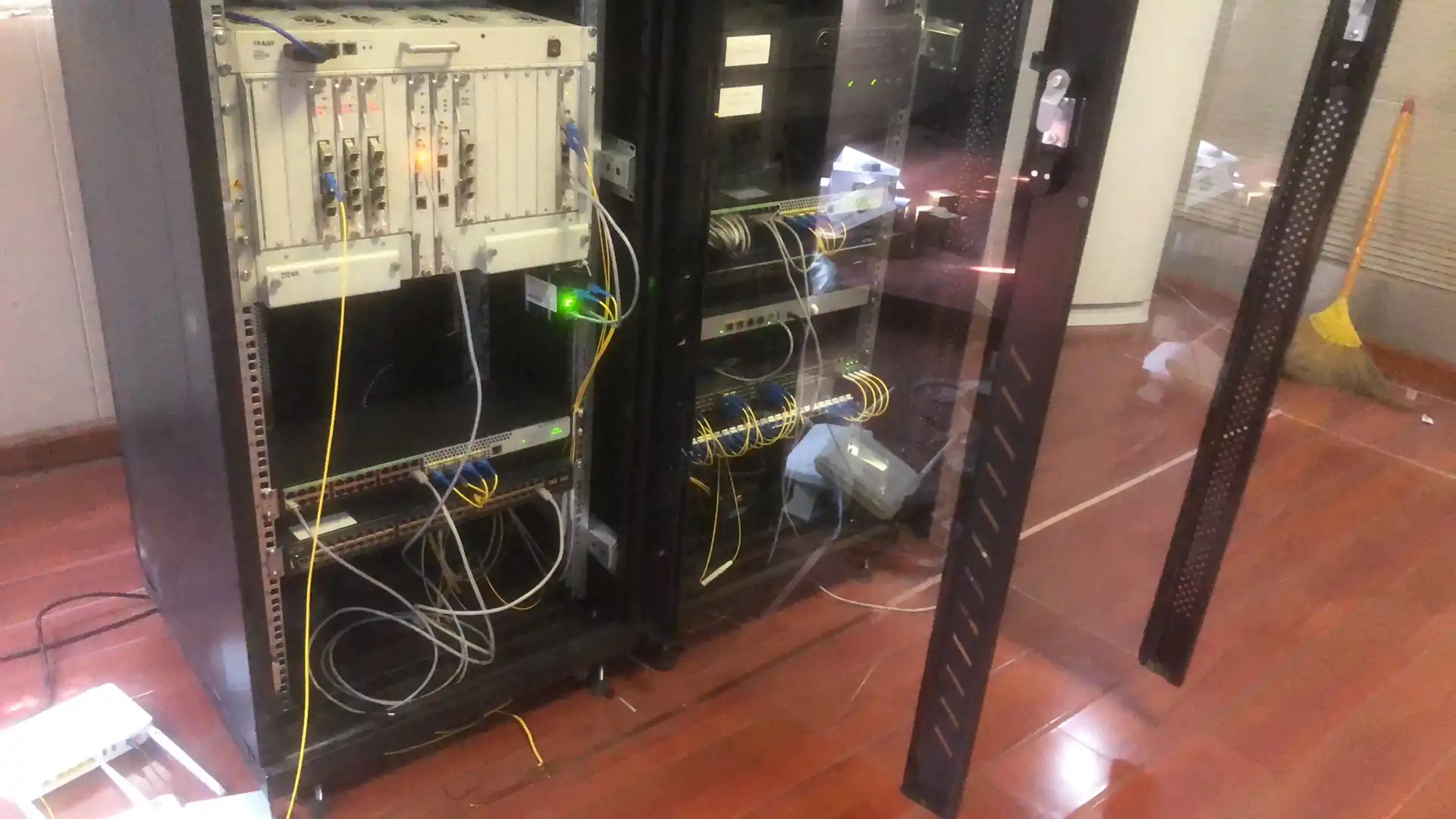

全光网络实机配置记录(真实配置)(上) 本文是真实配置,全部以实机配置过程呈现,请勿直接应用于其他网络(实际情况可能会出现不一样的情况)本文出现机柜为MR-1和MP-1两个机柜(内部编号,请勿过度解读)以及MA-1核心柜(非主核心柜,请勿解读为主核心柜)MR和MP机柜MA核心柜配置MP机柜设备,MP机柜设备特写下方全光口交换机为H3C_S5552F,4x10G上联以及48x1G光口倒数第二个是AC控制器倒数第三个是备用AC,未启用倒数第四个是MP业务主交换,24口电+4x1G光口S5552F配置(不显示头部)#创建VLAN 1(default), 4-6, 10, 22, 28, 41, 81, 88, 111, 330, 380, 833, 1015-1017 #配置业务端口 #配置BAGG1 ---------- int Bridge-Aggregation 1 link-agg mode dyn quit int range ten 1/0/49 to ten 1/0/52 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-type hybrid port hybrid vlan 4 10 28 81 111 330 833 1015 to 1017 tagged port hybrid vlan 1 untagged quit #配置BAGG2 ---------- int Bridge-Aggregation 2 link-agg mode dyn quit int range gi 1/0/1 to gi 1/0/4 default port link-agg group 2 quit int Bridge-Aggregation 2 description jigui1 port link-type hybrid port hybrid vlan 4 6 81 330 tagged port hybrid vlan 1 untagged quit #配置BAGG3 ---------- int Bridge-Aggregation 3 link-agg mode dyn quit int range gi 1/0/13 to gi 1/0/16 default port link-agg group 3 quit int Bridge-Aggregation 3 description jigui2 port link-type hybrid port hybrid vlan 111 tagged port hybrid vlan 1 untagged #配置BAGG4 ---------- int Bridge-Aggregation 4 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 4 quit int Bridge-Aggregation 4 description ZTE-OLT port link-type hybrid port hybrid vlan 4 6 10 28 41 111 330 833 1015 to 1016 tagged port hybrid vlan 1 untagged port hybrid pvid vlan 41 #配置VLAN 111 ----------- int vlan 111 ip add 192.168.111.1 24 quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.212 22 quit #保存配置文件 ----------- save force #H3C_S5552F配置完毕 -----------下面配置H3C_S5024PV5,MP机柜#本配置文件是MP机柜的配置文件 #创建VLAN 1 81 1016 330 #配置1-2是VLAN 81 ----------- int range gi 1/0/1 to gi 1/0/2 port link-ty acc port acc vlan 81 quit #配置上联口四个光口为聚合口 ----------- int Bridge-Aggregation 1 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-ty hy port hy vlan 81 tag port hy vlan 330 tag port hy vlan 1016 tag port hy pvid 1 port hy vlan 1 untag quit #保存配置文件 ----------- save force #H3C_S5024PV5 MP机柜5024结束 -----------MR机柜配置5024PV5交换机#配置VLAN 111 1 330 1016 #配置上联口聚合 ----------- int Bridge-Aggregation 1 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-ty hy port hy vlan 111 tag port hy vlan 330 tag port hy vlan 1016 tag #配置1-2接口到VLAN 111 ----------- int range gi 1/0/1 to gi 1/0/2 port link-ty acc port acc vlan 1 #配置完毕,下面保存配置 ----------- save force #H3C_S5024PV5 MR机柜5024结束配置MR机柜内的OLT,中兴C220#配置中兴OLT的上联板(中兴的不支持range) ----------- int smartgroup1 exit int gei_0/14/1 #中兴的LACP是配置主动还是被动的时候才生效 smartgroup 1 mode passive exit int gei_0/14/2 smartgroup 1 mode passive exit int gei_0/14/3 smartgroup 1 mode passive exit int gei_0/14/4 smartgroup 1 mode passive exit #配置业务VLAN放通 ----------- #先创建VLAN 1 4 10 28 111 330 int smartgroup1 sw mode hy sw vlan 1 tag sw vlan 4 tag sw vlan 10 tag sw vlan 28 tag sw vlan 111 tag sw vlan 330 tag end #保存配置 ----------- write #中兴的上联配置完毕要配置中兴的业务PON口需要看这篇文章 设置ONU的PON口

全光网络实机配置记录(真实配置)(上) 本文是真实配置,全部以实机配置过程呈现,请勿直接应用于其他网络(实际情况可能会出现不一样的情况)本文出现机柜为MR-1和MP-1两个机柜(内部编号,请勿过度解读)以及MA-1核心柜(非主核心柜,请勿解读为主核心柜)MR和MP机柜MA核心柜配置MP机柜设备,MP机柜设备特写下方全光口交换机为H3C_S5552F,4x10G上联以及48x1G光口倒数第二个是AC控制器倒数第三个是备用AC,未启用倒数第四个是MP业务主交换,24口电+4x1G光口S5552F配置(不显示头部)#创建VLAN 1(default), 4-6, 10, 22, 28, 41, 81, 88, 111, 330, 380, 833, 1015-1017 #配置业务端口 #配置BAGG1 ---------- int Bridge-Aggregation 1 link-agg mode dyn quit int range ten 1/0/49 to ten 1/0/52 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-type hybrid port hybrid vlan 4 10 28 81 111 330 833 1015 to 1017 tagged port hybrid vlan 1 untagged quit #配置BAGG2 ---------- int Bridge-Aggregation 2 link-agg mode dyn quit int range gi 1/0/1 to gi 1/0/4 default port link-agg group 2 quit int Bridge-Aggregation 2 description jigui1 port link-type hybrid port hybrid vlan 4 6 81 330 tagged port hybrid vlan 1 untagged quit #配置BAGG3 ---------- int Bridge-Aggregation 3 link-agg mode dyn quit int range gi 1/0/13 to gi 1/0/16 default port link-agg group 3 quit int Bridge-Aggregation 3 description jigui2 port link-type hybrid port hybrid vlan 111 tagged port hybrid vlan 1 untagged #配置BAGG4 ---------- int Bridge-Aggregation 4 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 4 quit int Bridge-Aggregation 4 description ZTE-OLT port link-type hybrid port hybrid vlan 4 6 10 28 41 111 330 833 1015 to 1016 tagged port hybrid vlan 1 untagged port hybrid pvid vlan 41 #配置VLAN 111 ----------- int vlan 111 ip add 192.168.111.1 24 quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.212 22 quit #保存配置文件 ----------- save force #H3C_S5552F配置完毕 -----------下面配置H3C_S5024PV5,MP机柜#本配置文件是MP机柜的配置文件 #创建VLAN 1 81 1016 330 #配置1-2是VLAN 81 ----------- int range gi 1/0/1 to gi 1/0/2 port link-ty acc port acc vlan 81 quit #配置上联口四个光口为聚合口 ----------- int Bridge-Aggregation 1 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-ty hy port hy vlan 81 tag port hy vlan 330 tag port hy vlan 1016 tag port hy pvid 1 port hy vlan 1 untag quit #保存配置文件 ----------- save force #H3C_S5024PV5 MP机柜5024结束 -----------MR机柜配置5024PV5交换机#配置VLAN 111 1 330 1016 #配置上联口聚合 ----------- int Bridge-Aggregation 1 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-ty hy port hy vlan 111 tag port hy vlan 330 tag port hy vlan 1016 tag #配置1-2接口到VLAN 111 ----------- int range gi 1/0/1 to gi 1/0/2 port link-ty acc port acc vlan 1 #配置完毕,下面保存配置 ----------- save force #H3C_S5024PV5 MR机柜5024结束配置MR机柜内的OLT,中兴C220#配置中兴OLT的上联板(中兴的不支持range) ----------- int smartgroup1 exit int gei_0/14/1 #中兴的LACP是配置主动还是被动的时候才生效 smartgroup 1 mode passive exit int gei_0/14/2 smartgroup 1 mode passive exit int gei_0/14/3 smartgroup 1 mode passive exit int gei_0/14/4 smartgroup 1 mode passive exit #配置业务VLAN放通 ----------- #先创建VLAN 1 4 10 28 111 330 int smartgroup1 sw mode hy sw vlan 1 tag sw vlan 4 tag sw vlan 10 tag sw vlan 28 tag sw vlan 111 tag sw vlan 330 tag end #保存配置 ----------- write #中兴的上联配置完毕要配置中兴的业务PON口需要看这篇文章 设置ONU的PON口 -

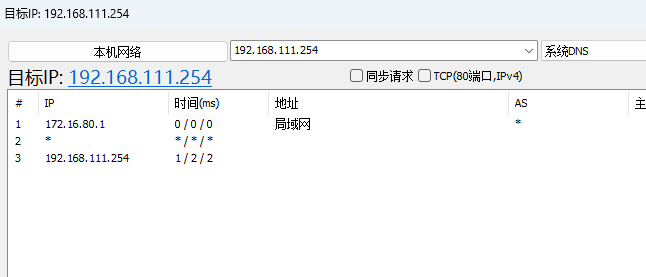

配置OLT顶端核心交换机 本篇是结尾,修改上层交换机并接入第一个摄像头配置上层H3C_S5552F交换机<H3C>sys [H3C]int vlan 111 [H3C-vlan-111]ip add 192.168.111.1 24 [H3C-vlan-111]quit #换成MikroTik配置静态路由 /ip route add disabled=no dst-address=192.168.111.0/24 gateway=172.16.83.212 routing-table=main suppress-hw-offload=no然后在电脑上ping 192.168.111.254(这个地址是NVR的地址) 这里显示正常跟踪那说明业务正常,下面在某个ONU上的LAN 1接口接上IPC并激活,设置地址为192.168.111.11,打开NVR的管理页面查看是否能正常添加到这里中兴OLT算配置完,后续会出新的使用方法

配置OLT顶端核心交换机 本篇是结尾,修改上层交换机并接入第一个摄像头配置上层H3C_S5552F交换机<H3C>sys [H3C]int vlan 111 [H3C-vlan-111]ip add 192.168.111.1 24 [H3C-vlan-111]quit #换成MikroTik配置静态路由 /ip route add disabled=no dst-address=192.168.111.0/24 gateway=172.16.83.212 routing-table=main suppress-hw-offload=no然后在电脑上ping 192.168.111.254(这个地址是NVR的地址) 这里显示正常跟踪那说明业务正常,下面在某个ONU上的LAN 1接口接上IPC并激活,设置地址为192.168.111.11,打开NVR的管理页面查看是否能正常添加到这里中兴OLT算配置完,后续会出新的使用方法 -

注册ONU并配置正常自动注册ITMS服务器 注册ONU前需要三样东西,DHCP服务器,ACS服务器以及OLT配置ONUDHCP服务器:这里使用的DHCP服务器是MikroTik的L009iUGS。创建VLAN 28 配置ip-pool 配置DHCP服务器 ACS服务器已在前面配置过,下面配置OLT,打开中兴U31网管添加完毕之后插上ONU,连接ONU的WLAN打开192.168.1.1/cu.html(cu.html的超级管理密码是CUAdmin)登录框下面就是设备注册,填入上面的epon002后就可以注册注册可能会出现卡界面的情况,因为没有配置自动下发,所以会出现卡在40%的情况,这里直接在地址框内输入192.168.1.1/cu.html后直接进入设置界面,里面的状态就是注册成功的状态(图我没截,我用epon004的ONU代替)现在到OLT上配置,这个ONU的接口是0/5/2:1ZXAN#conf t ZXAN(config)#int epon-onu_0/5/2:1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#sw vlan 111 tag ZXAN(config-if)#sw vlan 10 tag ZXAN(config-if)#sw vlan 4 tag 然后打开ITMS服务器,查看这个ONU是不是正常注册这里是正常注册了,下面填入需要的VLAN就演示两个VLAN,其他的配置方式相同

注册ONU并配置正常自动注册ITMS服务器 注册ONU前需要三样东西,DHCP服务器,ACS服务器以及OLT配置ONUDHCP服务器:这里使用的DHCP服务器是MikroTik的L009iUGS。创建VLAN 28 配置ip-pool 配置DHCP服务器 ACS服务器已在前面配置过,下面配置OLT,打开中兴U31网管添加完毕之后插上ONU,连接ONU的WLAN打开192.168.1.1/cu.html(cu.html的超级管理密码是CUAdmin)登录框下面就是设备注册,填入上面的epon002后就可以注册注册可能会出现卡界面的情况,因为没有配置自动下发,所以会出现卡在40%的情况,这里直接在地址框内输入192.168.1.1/cu.html后直接进入设置界面,里面的状态就是注册成功的状态(图我没截,我用epon004的ONU代替)现在到OLT上配置,这个ONU的接口是0/5/2:1ZXAN#conf t ZXAN(config)#int epon-onu_0/5/2:1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#sw vlan 111 tag ZXAN(config-if)#sw vlan 10 tag ZXAN(config-if)#sw vlan 4 tag 然后打开ITMS服务器,查看这个ONU是不是正常注册这里是正常注册了,下面填入需要的VLAN就演示两个VLAN,其他的配置方式相同 -

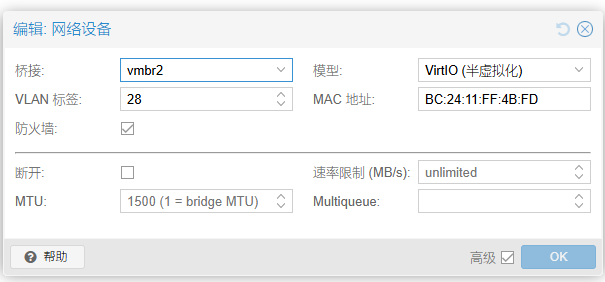

上联交换机配置TR069服务 这里需要先配置一下ONU口,我用的是5号线卡的2号PON口需要提前配置上联的VLAN,没有配置的看这个文章 配置上联的VLAN业务 依然是进入OLT配置,配置第一个ONU口(后期可以使用对接中兴OLT的ITMS可以实现自动配置),下面进入第一个ONU;VLAN后期都要ZXAN#conf t ZXAN(config)#int epon-onu_0/5/2:1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#end ZXAN#wr .......[OK] 下面配置TR069服务器,这里使用的是miaolink,这个免费的支持100个终端官网: TR069服务器官网 我直接装在了虚拟机上,因为这样方便配置Proxmox VE虚拟机,添加一个tag为28的网卡,这个就是业务网卡 再配置一个用来管理的网卡 下面安装过程省略,直接进入后台配置ACS服务器 下面的网卡10.18.0.250的是TR069服务器的地址,因为我用的ONU是上海联通的ONU,他们的TR069服务VLAN是28,然后服务器地址是10.18.0.250,这个根据情况而定,配置ACS服务器 保存后TR069业务就配置完了,下一部份就是注册ONU,下一篇再讲

上联交换机配置TR069服务 这里需要先配置一下ONU口,我用的是5号线卡的2号PON口需要提前配置上联的VLAN,没有配置的看这个文章 配置上联的VLAN业务 依然是进入OLT配置,配置第一个ONU口(后期可以使用对接中兴OLT的ITMS可以实现自动配置),下面进入第一个ONU;VLAN后期都要ZXAN#conf t ZXAN(config)#int epon-onu_0/5/2:1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#end ZXAN#wr .......[OK] 下面配置TR069服务器,这里使用的是miaolink,这个免费的支持100个终端官网: TR069服务器官网 我直接装在了虚拟机上,因为这样方便配置Proxmox VE虚拟机,添加一个tag为28的网卡,这个就是业务网卡 再配置一个用来管理的网卡 下面安装过程省略,直接进入后台配置ACS服务器 下面的网卡10.18.0.250的是TR069服务器的地址,因为我用的ONU是上海联通的ONU,他们的TR069服务VLAN是28,然后服务器地址是10.18.0.250,这个根据情况而定,配置ACS服务器 保存后TR069业务就配置完了,下一部份就是注册ONU,下一篇再讲 -

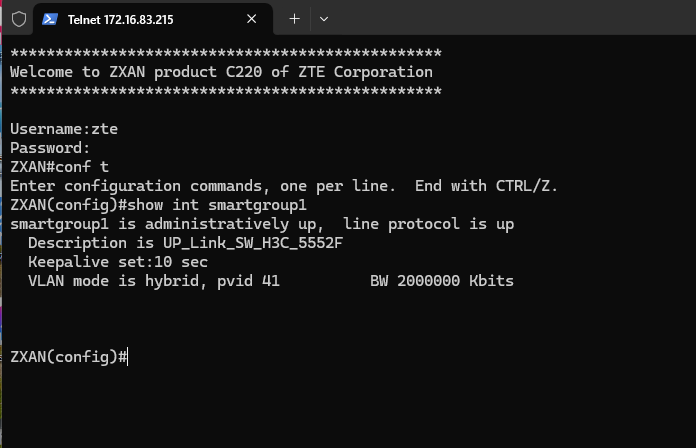

中兴C220 OLT配置链路聚合与VLAN 中兴C220 OLT支持LACP,建议配置的时候配置成被动LACP,主动的可能无法正确聚合上本部分配置的VLAN业务:VLAN 111:监控视频VLAN 10: 常规无线网VLAN 4: 需要认证无线网VLAN 330:专线宽带VLAN 28: TR069注意:设置聚合最低需要EIGM业务板(4口C+2口F Combo)telnet 10.10.10.10 ZXAN#conf t ----------- (创建VLAN 111,4,10,330,28这里不放了) ----------- ZXAN(config)#int smartgroup1 ZXAN(config-if)#exit ZXAN(config)#int gei_0/14/1 ZXAN(config-if)#smartgroup 1 mode passive ZXAN(config-if)#exit ZXAN(config)#int gei_0/14/2 ZXAN(config-if)#smartgroup 1 mode passive ZXAN(config-if)#exit ----------- ZXAN(config)#int smartgroup1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 111 tag ZXAN(config-if)#sw vlan 4 tag ZXAN(config-if)#sw vlan 10 tag ZXAN(config-if)#sw vlan 330 tag ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#end ZXAN#write ......[OK] 下面到对端的交换机H3C_S5552F上配置LACP链路聚合<H3C>sys (创建和上面一致的VLAN) [H3C]int Bridge-Aggregation 1 [H3C-Bridge-Aggregation1]quit [H3C]int range gi 1/0/23 to gi 1/0/24 [H3C-if-range]port link-agg group 1 [H3C-if-range]quit [H3C]int Bridge-Aggregaiton 1 [H3C-Bridge-Aggregation1]link-agg mode dynamic [H3C-Bridge-Aggregation1]port link-ty hy [H3C-Bridge-Aggregation1]port hy vlan 10 tag [H3C-Bridge-Aggregation1]port hy vlan 4 tag [H3C-Bridge-Aggregation1]port hy vlan 111 tag [H3C-Bridge-Aggregation1]port hy vlan 330 tag [H3C-Bridge-Aggregation1]port hy vlan 28 tag ---------------- #录像机在gi 1/0/1和gi 1/0/2上 [H3C]int range gi 1/0/1 to gi 1/0/2 [H3C-if-range]port link-ty access [H3C-if-range]port acc vlan 111 [H3C-if-range]quit #TR069服务器和常用无线网,认证无线网在gi1/0/3上,专线在gi1/0/4上 [H3C]int gi 1/0/3 [H3C-GigabitEthernet1/0/3]port link-ty hy [H3C-GigabitEthernet1/0/3]port hy vlan 28 tag [H3C-GigabitEthernet1/0/3]port hy vlan 10 tag [H3C-GigabitEthernet1/0/3]port hy vlan 4 untag [H3C-GigabitEthernet1/0/3]port hy pvid vlan 4 [H3C-GigabitEthernet1/0/3]quit [H3C]int gi 1/0/4 [H3C-GigabitEthernet1/0/4]port link-ty acc [H3C-GigabitEthernet1/0/4]port acc vlan 330 [H3C-GigabitEthernet1/0/4]quit [H3C]save force放一下OLT链路聚合上的对端状态

中兴C220 OLT配置链路聚合与VLAN 中兴C220 OLT支持LACP,建议配置的时候配置成被动LACP,主动的可能无法正确聚合上本部分配置的VLAN业务:VLAN 111:监控视频VLAN 10: 常规无线网VLAN 4: 需要认证无线网VLAN 330:专线宽带VLAN 28: TR069注意:设置聚合最低需要EIGM业务板(4口C+2口F Combo)telnet 10.10.10.10 ZXAN#conf t ----------- (创建VLAN 111,4,10,330,28这里不放了) ----------- ZXAN(config)#int smartgroup1 ZXAN(config-if)#exit ZXAN(config)#int gei_0/14/1 ZXAN(config-if)#smartgroup 1 mode passive ZXAN(config-if)#exit ZXAN(config)#int gei_0/14/2 ZXAN(config-if)#smartgroup 1 mode passive ZXAN(config-if)#exit ----------- ZXAN(config)#int smartgroup1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 111 tag ZXAN(config-if)#sw vlan 4 tag ZXAN(config-if)#sw vlan 10 tag ZXAN(config-if)#sw vlan 330 tag ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#end ZXAN#write ......[OK] 下面到对端的交换机H3C_S5552F上配置LACP链路聚合<H3C>sys (创建和上面一致的VLAN) [H3C]int Bridge-Aggregation 1 [H3C-Bridge-Aggregation1]quit [H3C]int range gi 1/0/23 to gi 1/0/24 [H3C-if-range]port link-agg group 1 [H3C-if-range]quit [H3C]int Bridge-Aggregaiton 1 [H3C-Bridge-Aggregation1]link-agg mode dynamic [H3C-Bridge-Aggregation1]port link-ty hy [H3C-Bridge-Aggregation1]port hy vlan 10 tag [H3C-Bridge-Aggregation1]port hy vlan 4 tag [H3C-Bridge-Aggregation1]port hy vlan 111 tag [H3C-Bridge-Aggregation1]port hy vlan 330 tag [H3C-Bridge-Aggregation1]port hy vlan 28 tag ---------------- #录像机在gi 1/0/1和gi 1/0/2上 [H3C]int range gi 1/0/1 to gi 1/0/2 [H3C-if-range]port link-ty access [H3C-if-range]port acc vlan 111 [H3C-if-range]quit #TR069服务器和常用无线网,认证无线网在gi1/0/3上,专线在gi1/0/4上 [H3C]int gi 1/0/3 [H3C-GigabitEthernet1/0/3]port link-ty hy [H3C-GigabitEthernet1/0/3]port hy vlan 28 tag [H3C-GigabitEthernet1/0/3]port hy vlan 10 tag [H3C-GigabitEthernet1/0/3]port hy vlan 4 untag [H3C-GigabitEthernet1/0/3]port hy pvid vlan 4 [H3C-GigabitEthernet1/0/3]quit [H3C]int gi 1/0/4 [H3C-GigabitEthernet1/0/4]port link-ty acc [H3C-GigabitEthernet1/0/4]port acc vlan 330 [H3C-GigabitEthernet1/0/4]quit [H3C]save force放一下OLT链路聚合上的对端状态 -

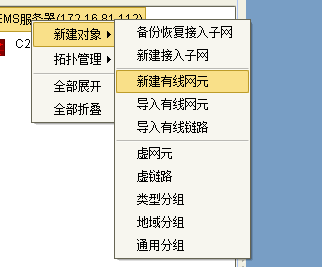

中兴OLT连接到U31网管 这里配置的是中兴ZXAN10-C220 OLT,发布时间是2007年,最早支持10G EPON,所以暂时在部分场景下还是可以使用的。连接OLT上的Q网口(Console口也可以)设置电脑的网卡为10.10.10.250打开powershell输入telnet 10.10.10.10如果不能用就是需要安装telnet客户端插件(在控制面板安装)(中兴的命令是类思科的命令,和锐捷的操作方式差不多)中兴的U31网管主要就是用SNMP管理的OLT,所以只需要配置SNMPZXAN#conf t ZXAN(config)#snmp-server community publicro view allview ro ZXAN(config)#snmp-server community publicrw view allview rw ZXAN(config)#end ZXAN#write .......[OK]上面一定要用allview,其他的无法在U31上网管打开U31网管软件(需要U31网管支持OLT功能,新版的列表里面不支持OLT)新建有线网元 需要查看自己的OLT版本,不想查的话就一个一个测试,读写团体名就上面配置的 然后双击网元可以打开线卡

中兴OLT连接到U31网管 这里配置的是中兴ZXAN10-C220 OLT,发布时间是2007年,最早支持10G EPON,所以暂时在部分场景下还是可以使用的。连接OLT上的Q网口(Console口也可以)设置电脑的网卡为10.10.10.250打开powershell输入telnet 10.10.10.10如果不能用就是需要安装telnet客户端插件(在控制面板安装)(中兴的命令是类思科的命令,和锐捷的操作方式差不多)中兴的U31网管主要就是用SNMP管理的OLT,所以只需要配置SNMPZXAN#conf t ZXAN(config)#snmp-server community publicro view allview ro ZXAN(config)#snmp-server community publicrw view allview rw ZXAN(config)#end ZXAN#write .......[OK]上面一定要用allview,其他的无法在U31上网管打开U31网管软件(需要U31网管支持OLT功能,新版的列表里面不支持OLT)新建有线网元 需要查看自己的OLT版本,不想查的话就一个一个测试,读写团体名就上面配置的 然后双击网元可以打开线卡 -

用两个树莓派2B做一个协议拦截服务 从闲鱼上收了20片开发板,其中两片是树莓派2B+,其余的分别是11片全志H3,7片全志A10,总共花了不到300块钱。从树莓派官网下载工具 ,这里跳转 下载 本环境使用的是Ubuntu 22.04,(因为只能装这个,其他的都装不了)-----省略部分内容首先需要安装软件#安装前需要删除apt锁定文件,不删除将无法安装下面的所有组件 #安装并启动Nginx服务 sudo apt-get install nginx sudo systemctl start nginx sudo systemctl enable nginx #ufw放行443和80端口用于 sudo ufw allow 80/tcp sudo ufw allow 443/tcp #创建Nginx需要使用的文件夹 cd /var/www/html sudo mkdir img static sudo mkdir -p static/js static/img Nginx服务的配置文件,需要更改的地方Nginx需要自己定义的部分 server { listen 80; listen 443 ssl; server_name _; #SSL配置部分,如果不需要则自动将上面的监听443端口注释或者删除 location / { index index.html; root /var/www/html; } } 下面开始配置DNS服务器 sudo snap install btop #下面是需要的部分端口,53是DNS服务器需要用到的端口 sudo ufw allow 53/tcp sudo ufw allow 53/udp sudo ufw allow 8080/tcp sudo ufw allow 3000/tcp 打开IP:端口去配置Adg的初始配置直接打开到 设置-DNS设置设置上游DNS服务器,这里推荐下面几个服务器 https://1.12.12.12/dns-query https://doh.pub/dns-query https://doh-pure.onedns.net/dns-query (不要设置国外的DoH服务器,因为设置了也不生效)然后勾选下面的并行请求,并行请求是找当前最快的DNS,因为要考虑到不同场景下的不同DNS服务器请求反应速度是不一样的,需要考虑到这一点,另外建议最好使用纯IP地址的DoH服务器,尽量不要使用域名访问的DoH DNS服务器然后下面设置几个后备DNS服务器的地址,也就是传统的IP地址DNS服务器 223.5.5.5 //alibaba 223.6.6.6 //alibaba 1.1.1.1 //Cloudflare 8.8.8.8 //Google.HK 8.8.4.4 //Google.HK.BAK 114.114.114.114 //114DNS 218.4.4.4 //ChinaNet.JS.SZ.MAN.163BK 218.2.2.2 //ChinaNet.JS.SZ.MAN.163BK.BAK 上面的是我设置的备用DNS服务器,这里需要酌情选择跳转网址: 国内DNS服务器 下面设置屏蔽规则具体的设置方法Adg的拦截使用方法 设置强制指定这个DNS服务器下面以RouterOS为设置对象#在DHCP服务器里面设置 /ip dhcp-server network add address=内网IP dns-server=DNS服务器 gateway=DNS服务器地址 netmask=掩码 #配置强制指定到本地的DNS服务器 #配置记得需要加一条特殊的 /ip firewall nat add action=redirect chain=dstnat comment=dns_UDP/MAIN_NET dst-port=53 protocol=udp src-address=\ !本地DNS服务器地址 to-ports=53 add action=redirect chain=dstnat comment=dns_TCP/MAIN_NET dst-port=53 protocol=tcp src-address=\ !本地DNS服务器地址 to-ports=53 注意,上面的感叹号不要删掉,这个感叹号是标记除了DNS服务器的IP地址,其他的IP地址请求DNS全部被重定向到路由器上,如果不加就是默认只重定向DNS服务器的DNS请求,如果不填这个地址,DNS服务器的缺省查找会出现查询失败的可能性配置路由器的DNS服务器 /ip dns set allow-remote-requests=yes cache-max-ttl=1d cache-size=8192KiB servers=本地DNS服务器地址,1.1.1.1,8.8.8.8 上面可以只填一个本地的DNS服务器,但是不能不填DNS。

用两个树莓派2B做一个协议拦截服务 从闲鱼上收了20片开发板,其中两片是树莓派2B+,其余的分别是11片全志H3,7片全志A10,总共花了不到300块钱。从树莓派官网下载工具 ,这里跳转 下载 本环境使用的是Ubuntu 22.04,(因为只能装这个,其他的都装不了)-----省略部分内容首先需要安装软件#安装前需要删除apt锁定文件,不删除将无法安装下面的所有组件 #安装并启动Nginx服务 sudo apt-get install nginx sudo systemctl start nginx sudo systemctl enable nginx #ufw放行443和80端口用于 sudo ufw allow 80/tcp sudo ufw allow 443/tcp #创建Nginx需要使用的文件夹 cd /var/www/html sudo mkdir img static sudo mkdir -p static/js static/img Nginx服务的配置文件,需要更改的地方Nginx需要自己定义的部分 server { listen 80; listen 443 ssl; server_name _; #SSL配置部分,如果不需要则自动将上面的监听443端口注释或者删除 location / { index index.html; root /var/www/html; } } 下面开始配置DNS服务器 sudo snap install btop #下面是需要的部分端口,53是DNS服务器需要用到的端口 sudo ufw allow 53/tcp sudo ufw allow 53/udp sudo ufw allow 8080/tcp sudo ufw allow 3000/tcp 打开IP:端口去配置Adg的初始配置直接打开到 设置-DNS设置设置上游DNS服务器,这里推荐下面几个服务器 https://1.12.12.12/dns-query https://doh.pub/dns-query https://doh-pure.onedns.net/dns-query (不要设置国外的DoH服务器,因为设置了也不生效)然后勾选下面的并行请求,并行请求是找当前最快的DNS,因为要考虑到不同场景下的不同DNS服务器请求反应速度是不一样的,需要考虑到这一点,另外建议最好使用纯IP地址的DoH服务器,尽量不要使用域名访问的DoH DNS服务器然后下面设置几个后备DNS服务器的地址,也就是传统的IP地址DNS服务器 223.5.5.5 //alibaba 223.6.6.6 //alibaba 1.1.1.1 //Cloudflare 8.8.8.8 //Google.HK 8.8.4.4 //Google.HK.BAK 114.114.114.114 //114DNS 218.4.4.4 //ChinaNet.JS.SZ.MAN.163BK 218.2.2.2 //ChinaNet.JS.SZ.MAN.163BK.BAK 上面的是我设置的备用DNS服务器,这里需要酌情选择跳转网址: 国内DNS服务器 下面设置屏蔽规则具体的设置方法Adg的拦截使用方法 设置强制指定这个DNS服务器下面以RouterOS为设置对象#在DHCP服务器里面设置 /ip dhcp-server network add address=内网IP dns-server=DNS服务器 gateway=DNS服务器地址 netmask=掩码 #配置强制指定到本地的DNS服务器 #配置记得需要加一条特殊的 /ip firewall nat add action=redirect chain=dstnat comment=dns_UDP/MAIN_NET dst-port=53 protocol=udp src-address=\ !本地DNS服务器地址 to-ports=53 add action=redirect chain=dstnat comment=dns_TCP/MAIN_NET dst-port=53 protocol=tcp src-address=\ !本地DNS服务器地址 to-ports=53 注意,上面的感叹号不要删掉,这个感叹号是标记除了DNS服务器的IP地址,其他的IP地址请求DNS全部被重定向到路由器上,如果不加就是默认只重定向DNS服务器的DNS请求,如果不填这个地址,DNS服务器的缺省查找会出现查询失败的可能性配置路由器的DNS服务器 /ip dns set allow-remote-requests=yes cache-max-ttl=1d cache-size=8192KiB servers=本地DNS服务器地址,1.1.1.1,8.8.8.8 上面可以只填一个本地的DNS服务器,但是不能不填DNS。 -

利用ovpn隧道配合EoIP做透L2协议 首先是配置OpenVPN的链路,此处省略,并配置静态路由配置静态路由后,假设R1的IP地址是172.16.80.1,R2的IP地址是192.168.31.1这两端路由器都可以相互ping通,下面设置EoIP链路的信息R1的配置 /interface eoip add name=eoip-tunnel1 remote-address=192.168.31.1 tunnel-id=1 R2的配置 /interface eoip add name=eoip-tunnel1 remote-address=172.16.80.1 tunnel-id=1 简单讲解: EoIP配置相较简单,多数情况下是在内网内的L2协议透传使用较多,实际可以理解为 用L3协议去承载L2协议,MTU限制为1450,与传统的L2以太网有区别。识别链路隧道的编号使用的是Tunnel-id字段来识别,可隔离相互间的EoIP隧道。如果有VLAN则自动将EoIP链路的接口设置为tagged all,需要添加进bridge,该bridge下的所有VLAN与对端EoIP添加的bridge下相同的VLAN会通信,不同的默认不通

利用ovpn隧道配合EoIP做透L2协议 首先是配置OpenVPN的链路,此处省略,并配置静态路由配置静态路由后,假设R1的IP地址是172.16.80.1,R2的IP地址是192.168.31.1这两端路由器都可以相互ping通,下面设置EoIP链路的信息R1的配置 /interface eoip add name=eoip-tunnel1 remote-address=192.168.31.1 tunnel-id=1 R2的配置 /interface eoip add name=eoip-tunnel1 remote-address=172.16.80.1 tunnel-id=1 简单讲解: EoIP配置相较简单,多数情况下是在内网内的L2协议透传使用较多,实际可以理解为 用L3协议去承载L2协议,MTU限制为1450,与传统的L2以太网有区别。识别链路隧道的编号使用的是Tunnel-id字段来识别,可隔离相互间的EoIP隧道。如果有VLAN则自动将EoIP链路的接口设置为tagged all,需要添加进bridge,该bridge下的所有VLAN与对端EoIP添加的bridge下相同的VLAN会通信,不同的默认不通 -

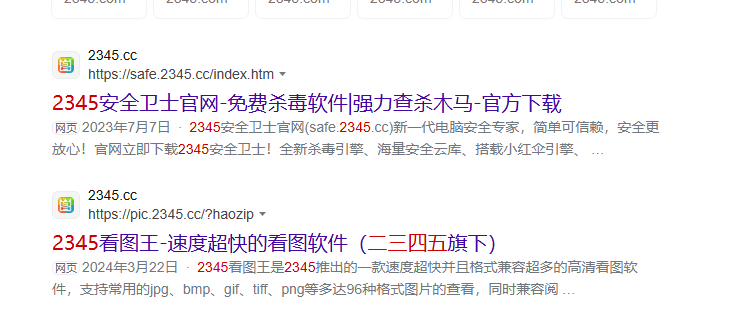

MikroTik封禁某个特定软件或者特定网站的服务并重定向到禁止的页面 很久没更新MikroTik的技术文章了,这次更新一个封禁网站以及特定软件服务的方法,HTTP与HTTPS两种协议均可以正常封禁并重定向,稍后放出方法。此方法需要配合一台HTTP服务器(理论上可以使用MikroTik自带的HTTP服务器),推荐使用Windows Server 2012及以上版本安装IIS 10.0(其他的也可以,IIS操作比较简单)前置配置:IIS服务器的IP地址为100.64.1.5DNS服务器:218.4.4.4,223.6.6.6,8.8.8.8MikroTik端的配置开启DNS缓存以及设置路由器端的DNS服务器 /ip dns set allow-remote-requests=yes cache-size=4096KiB servers=218.4.4.4,223.6.6.6,8.8.8.8 #开启DNS53端口挟持(注意这个非常重要) /ip firewall nat add action=redirect chain=dstnat comment=dns_UDP/MAIN_NET dst-port=53 protocol=udp to-ports=53 add action=redirect chain=dstnat comment=dns_TCP/MAIN_NET dst-port=53 protocol=tcp to-ports=53 #配置硬件加速(如果不是专用硬件区别不大) /ip firewall filter add action=fasttrack-connection chain=forward dst-port=53 hw-offload=yes protocol=tcp add action=fasttrack-connection chain=forward dst-port=53 hw-offload=yes protocol=udp 下面一步比较重要,需要封禁DoT服务,很多软件内置了DoT(Domain over TLS)不封禁可能会出现部分软件正常工作无法控制协议。 /ip firewall filter add action=drop chain=forward dst-port=853 protocol=tcp add action=drop chain=forward dst-port=853 protocol=udp到这里没有完,这里需要讲一下具体实现的原理,MikroTik里面有一个静态DNS,这个静态DNS可以是domain静态DNS也可以是regexp(正则表达式)静态DNS,说到这里大概都能想到一种原理就是用的SNI(Server Name Indication),TLS下的Relay Hello数据包,这里就带过一下不讲;DNS请求的53端口,数据包没有加密过,可以读取DNS数据包内请求的Domain,正则表达式是直接读取请求的Domain是否包含设置的regexp的字段,如果存在那就直接DNS Static解析到100.64.1.5这台服务器上,由这台服务器返回网页被封禁的页面。下面来着重讲一下如何获取regexp的值;例如:我需要封禁2345,到百度搜索一下2345这个公司所有的网站 你会发现他所有的域名都携带xxx.2345.xxx,那么这个公司的大部分服务就是2345这个为重点字段那我在MikroTik上配置Static DNS的条目 /ip dns static add address=100.64.1.5 regexp=2345 ttl=5s上面的ttl为生效时间,ttl=5s就是5秒后自动生效下面转到Windows Server的IIS上操作,安装IIS我就不演示了,因为默认安装的IIS就可以运行我需要的服务,不需要安装扩展的CGI下面我给一段封禁网页的HTML代码,并附上下载通道<head><title>网站已禁止访问</title></head> <img src=".\img\pic1.jpg" alt="给你个图片看看" /> <p>这个网站被我吃了,现在不允许打开</p>下载文件 创建一个站点,这里设置你的目录并设置一个连接的用户,不然文件IIS服务器没有权限去访问。 下面需要配置这个站点的IP地址以及端口,因为上面需要重定向到这个服务器上,不然是无法显示网站被禁止的页面,主机名不要填写,留空即可。 使用keymanager签发一个证书,然后导出成pfx格式,这个证书只是为了开启IIS监听443端口,没有实际使用的用途,然后到Windows Server上直接安装这个证书打开IIS的编辑绑定的设置页面 现在这个IIS的443端口被开启监听了,下一步操作就是设置这个站点的404页面,由于大部分请求网页肯定都是带URL请求的网页,如果在IIS上的话那肯定会报错404,要解决这个方法那就直接把404页面解决了就行,怎么解决呢,那就把上面的那个HTML文件设置成404页面啊 现在这个网站实际上是可以工作了,下面测试一下MikroTik的DNS挟持是不是正常工作,我这里试着请求一下2345的网站(使用nslookup)#不指定DNS服务器默认请求 ping www.2345.com #指定DNS服务器定向请求 nslookup www.2345.com 223.5.5.5查看结果 因为ipv6优先级比较高,因为没有配置ipv6的防火墙配置,所以实际上ipv6没限制,这里不能直接不指定DNS服务器nslookup,但是解决方法也很简单,这种方法原封不动在路由器ipv6 firewall上相同方法配置一下即可,区别相差不大。现在打开网页测试一下是不是被封禁了 测试一下带URL的网页 这个SSL证书显示不安全是因为这个证书是自签发证书,而且证书没有绑定任何域名;解释一下这个HTTPS拦截的原理,以及显示错误页的服务器为什么要设置HTTPS监听;第一点,现在多数网页都是用的HTTPS,如果被挟持到本地的服务器上必须要求本地服务器支持HTTPS协议以及对应的端口,IIS配置HTTPS主要就是开HTTPS的服务端口;第二点,HTTPS请求后对于服务器来讲是使用2345的域名直接去访问这个服务器上的资源,不需要解析HTTPS协议即可,也不需要使用SNI(实现比较复杂,也可以实现)Windows11支持DoH(Domain over HTTPS),想要封禁就直接在DNS Static里面填入DoH服务器的域名(因为DoH服务器也需要经过DNS请求获取到DoH服务器的IP地址),不能直接封禁,因为DoH使用的是443端口,封禁会造成其他网站无法正常访问常用的DoH服务器地址 点我跳转

MikroTik封禁某个特定软件或者特定网站的服务并重定向到禁止的页面 很久没更新MikroTik的技术文章了,这次更新一个封禁网站以及特定软件服务的方法,HTTP与HTTPS两种协议均可以正常封禁并重定向,稍后放出方法。此方法需要配合一台HTTP服务器(理论上可以使用MikroTik自带的HTTP服务器),推荐使用Windows Server 2012及以上版本安装IIS 10.0(其他的也可以,IIS操作比较简单)前置配置:IIS服务器的IP地址为100.64.1.5DNS服务器:218.4.4.4,223.6.6.6,8.8.8.8MikroTik端的配置开启DNS缓存以及设置路由器端的DNS服务器 /ip dns set allow-remote-requests=yes cache-size=4096KiB servers=218.4.4.4,223.6.6.6,8.8.8.8 #开启DNS53端口挟持(注意这个非常重要) /ip firewall nat add action=redirect chain=dstnat comment=dns_UDP/MAIN_NET dst-port=53 protocol=udp to-ports=53 add action=redirect chain=dstnat comment=dns_TCP/MAIN_NET dst-port=53 protocol=tcp to-ports=53 #配置硬件加速(如果不是专用硬件区别不大) /ip firewall filter add action=fasttrack-connection chain=forward dst-port=53 hw-offload=yes protocol=tcp add action=fasttrack-connection chain=forward dst-port=53 hw-offload=yes protocol=udp 下面一步比较重要,需要封禁DoT服务,很多软件内置了DoT(Domain over TLS)不封禁可能会出现部分软件正常工作无法控制协议。 /ip firewall filter add action=drop chain=forward dst-port=853 protocol=tcp add action=drop chain=forward dst-port=853 protocol=udp到这里没有完,这里需要讲一下具体实现的原理,MikroTik里面有一个静态DNS,这个静态DNS可以是domain静态DNS也可以是regexp(正则表达式)静态DNS,说到这里大概都能想到一种原理就是用的SNI(Server Name Indication),TLS下的Relay Hello数据包,这里就带过一下不讲;DNS请求的53端口,数据包没有加密过,可以读取DNS数据包内请求的Domain,正则表达式是直接读取请求的Domain是否包含设置的regexp的字段,如果存在那就直接DNS Static解析到100.64.1.5这台服务器上,由这台服务器返回网页被封禁的页面。下面来着重讲一下如何获取regexp的值;例如:我需要封禁2345,到百度搜索一下2345这个公司所有的网站 你会发现他所有的域名都携带xxx.2345.xxx,那么这个公司的大部分服务就是2345这个为重点字段那我在MikroTik上配置Static DNS的条目 /ip dns static add address=100.64.1.5 regexp=2345 ttl=5s上面的ttl为生效时间,ttl=5s就是5秒后自动生效下面转到Windows Server的IIS上操作,安装IIS我就不演示了,因为默认安装的IIS就可以运行我需要的服务,不需要安装扩展的CGI下面我给一段封禁网页的HTML代码,并附上下载通道<head><title>网站已禁止访问</title></head> <img src=".\img\pic1.jpg" alt="给你个图片看看" /> <p>这个网站被我吃了,现在不允许打开</p>下载文件 创建一个站点,这里设置你的目录并设置一个连接的用户,不然文件IIS服务器没有权限去访问。 下面需要配置这个站点的IP地址以及端口,因为上面需要重定向到这个服务器上,不然是无法显示网站被禁止的页面,主机名不要填写,留空即可。 使用keymanager签发一个证书,然后导出成pfx格式,这个证书只是为了开启IIS监听443端口,没有实际使用的用途,然后到Windows Server上直接安装这个证书打开IIS的编辑绑定的设置页面 现在这个IIS的443端口被开启监听了,下一步操作就是设置这个站点的404页面,由于大部分请求网页肯定都是带URL请求的网页,如果在IIS上的话那肯定会报错404,要解决这个方法那就直接把404页面解决了就行,怎么解决呢,那就把上面的那个HTML文件设置成404页面啊 现在这个网站实际上是可以工作了,下面测试一下MikroTik的DNS挟持是不是正常工作,我这里试着请求一下2345的网站(使用nslookup)#不指定DNS服务器默认请求 ping www.2345.com #指定DNS服务器定向请求 nslookup www.2345.com 223.5.5.5查看结果 因为ipv6优先级比较高,因为没有配置ipv6的防火墙配置,所以实际上ipv6没限制,这里不能直接不指定DNS服务器nslookup,但是解决方法也很简单,这种方法原封不动在路由器ipv6 firewall上相同方法配置一下即可,区别相差不大。现在打开网页测试一下是不是被封禁了 测试一下带URL的网页 这个SSL证书显示不安全是因为这个证书是自签发证书,而且证书没有绑定任何域名;解释一下这个HTTPS拦截的原理,以及显示错误页的服务器为什么要设置HTTPS监听;第一点,现在多数网页都是用的HTTPS,如果被挟持到本地的服务器上必须要求本地服务器支持HTTPS协议以及对应的端口,IIS配置HTTPS主要就是开HTTPS的服务端口;第二点,HTTPS请求后对于服务器来讲是使用2345的域名直接去访问这个服务器上的资源,不需要解析HTTPS协议即可,也不需要使用SNI(实现比较复杂,也可以实现)Windows11支持DoH(Domain over HTTPS),想要封禁就直接在DNS Static里面填入DoH服务器的域名(因为DoH服务器也需要经过DNS请求获取到DoH服务器的IP地址),不能直接封禁,因为DoH使用的是443端口,封禁会造成其他网站无法正常访问常用的DoH服务器地址 点我跳转 -

封禁加密DNS协议的方法 DoTDoT协议使用的是TLS1.2 TCP 853端口,所以封禁该协议就通过防火墙禁止出站目标端口为853 TCP/UDPMikroTik RouterOS防火墙命令(RouterOS全系列通用) /ip firewall filter add action=drop chin=output dst-port=53 protocol=udp /ip firewall filter add action=drop chin=output dst-port=53 protocol=tcpDoHDoH的全称是DNS over HTTPS,看到HTTPS的意思就是,该协议使用443端口,也就是说这里不能使用上面的方法封禁;需要封禁就要开启DNS缓存和配置DNS挟持,这里有现成的文章DNS挟持 在静态DNS里面添加DoH的域名,让DNS over HTTPS的HTTPS无法实现(不需要封禁CDN)DoQ目前QUIC协议未定为标准,大多数QUIC协议的部署端口是UDP 443,所以这里暂定封禁方法为封禁UDP的443端口,目前大多数Web服务器都不支持QUIC协议,仅Caddy支持QUIC协议。但是在DoQ协议手册得知,DoQ协议端口可以是自定义端口,没有标明默认端口号;暂定无法彻底封禁在MikroTik上封禁DNS over QUIC /ip firewall filter add action=drop chin=output dst-port=443 protocol=udp这里请勿封禁443 TCP,如果封禁了所有网站将无法打开

封禁加密DNS协议的方法 DoTDoT协议使用的是TLS1.2 TCP 853端口,所以封禁该协议就通过防火墙禁止出站目标端口为853 TCP/UDPMikroTik RouterOS防火墙命令(RouterOS全系列通用) /ip firewall filter add action=drop chin=output dst-port=53 protocol=udp /ip firewall filter add action=drop chin=output dst-port=53 protocol=tcpDoHDoH的全称是DNS over HTTPS,看到HTTPS的意思就是,该协议使用443端口,也就是说这里不能使用上面的方法封禁;需要封禁就要开启DNS缓存和配置DNS挟持,这里有现成的文章DNS挟持 在静态DNS里面添加DoH的域名,让DNS over HTTPS的HTTPS无法实现(不需要封禁CDN)DoQ目前QUIC协议未定为标准,大多数QUIC协议的部署端口是UDP 443,所以这里暂定封禁方法为封禁UDP的443端口,目前大多数Web服务器都不支持QUIC协议,仅Caddy支持QUIC协议。但是在DoQ协议手册得知,DoQ协议端口可以是自定义端口,没有标明默认端口号;暂定无法彻底封禁在MikroTik上封禁DNS over QUIC /ip firewall filter add action=drop chin=output dst-port=443 protocol=udp这里请勿封禁443 TCP,如果封禁了所有网站将无法打开 -

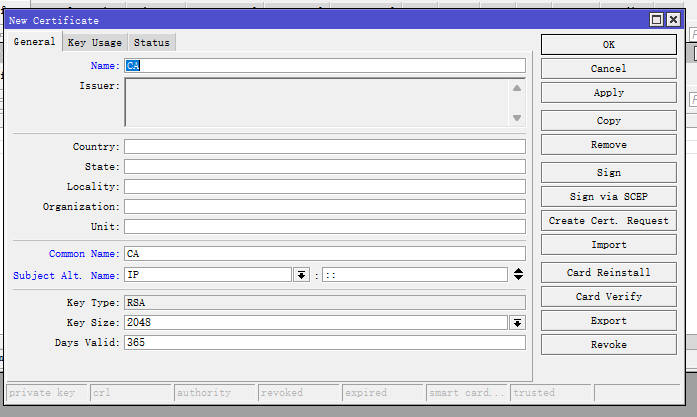

RouterOS配置OpenVPN客户端以及服务端 MikroTik RouterOS配置服务端RouterOS版本7.10{card-describe title="卡片描述"}此处建议使用MikroTik官方的硬件,x86的设备没有Cloud功能,如果是专线固定IP地址则不需要考虑{/card-describe}创建CA证书system->Certificates点击+号下面是需要填写的参数参数名参数NameCACommon NameCASubject Alt. NameIP截图示意 然后到第二页Key Usage,勾上几个参数 点击右侧Apply,然后再点击sign,点击sign之后第一行选择刚才创建的证书,第二行留空,第三行填写路由器的IP地址,如下图所示 点击start开始签名创建服务端的证书参数如下参数名参数NameServerCommon NameServerSubject Alt. NameIPKey Usage选择下图几个参数 点击Apply,然后再点击SignSign页面选择如下 然后签名完了之后需要打开证书,勾选此项参数(Trusted参数) 创建客户端证书创建基本步骤如上基本一致,Key Usage参数仅需要勾选一个tls client 如图所示 点击右侧Apply,再点击Sign,签名方法与之前服务器证书方法一致签名后需要和服务端证书一样,需要勾选Trusted参数配置OpenVPN服务端配置前需要导出CA证书和Client客户端的证书双击证书,点击Export 客户端证书需要自己创建密码,导出后会生成三个文件,CA证书的crt文件,Client客户端的crt文件和Client客户端的key文件配置OpenVPN服务端参数PPP->Interface->OpenVPN Servertips:部分区域的BAS限制OpenVPN的1194端口,所以这里改成自定义端口(我这里使用的是9999端口)详细配置如下图所示,注意:这里的配置参数客户端要与这一致,否则客户端无法正常连接服务端 创建OpenVPN用户PPP->Secrt 自此处,服务端配置已完成,现在配置客户端在服务端那台路由器上的Files处下载客户端证书和密钥以及CA证书上传到OpenVPN客户端下的Files处,打开System->Certificates->Import导入CA证书以及客户端证书和客户端密钥(客户端证书和密钥需要分两次导入)导入CA证书(如果导出的时候上了密码需要填写密码,并且再导入CA的密钥文件) 导入客户端证书(如果导出的时候上了密码需要填写密码,并且导入客户端的密钥文件) 现在准备连接OpenVPN服务器创建OpenVPN Client接口 配置OpenVPN的连接信息,必须与之前的服务端参数一致(加密协议可以选择已使用的协议) 最后点击Apply(如果配置正确,点击Apply之后自动连接) 查看IP地址

RouterOS配置OpenVPN客户端以及服务端 MikroTik RouterOS配置服务端RouterOS版本7.10{card-describe title="卡片描述"}此处建议使用MikroTik官方的硬件,x86的设备没有Cloud功能,如果是专线固定IP地址则不需要考虑{/card-describe}创建CA证书system->Certificates点击+号下面是需要填写的参数参数名参数NameCACommon NameCASubject Alt. NameIP截图示意 然后到第二页Key Usage,勾上几个参数 点击右侧Apply,然后再点击sign,点击sign之后第一行选择刚才创建的证书,第二行留空,第三行填写路由器的IP地址,如下图所示 点击start开始签名创建服务端的证书参数如下参数名参数NameServerCommon NameServerSubject Alt. NameIPKey Usage选择下图几个参数 点击Apply,然后再点击SignSign页面选择如下 然后签名完了之后需要打开证书,勾选此项参数(Trusted参数) 创建客户端证书创建基本步骤如上基本一致,Key Usage参数仅需要勾选一个tls client 如图所示 点击右侧Apply,再点击Sign,签名方法与之前服务器证书方法一致签名后需要和服务端证书一样,需要勾选Trusted参数配置OpenVPN服务端配置前需要导出CA证书和Client客户端的证书双击证书,点击Export 客户端证书需要自己创建密码,导出后会生成三个文件,CA证书的crt文件,Client客户端的crt文件和Client客户端的key文件配置OpenVPN服务端参数PPP->Interface->OpenVPN Servertips:部分区域的BAS限制OpenVPN的1194端口,所以这里改成自定义端口(我这里使用的是9999端口)详细配置如下图所示,注意:这里的配置参数客户端要与这一致,否则客户端无法正常连接服务端 创建OpenVPN用户PPP->Secrt 自此处,服务端配置已完成,现在配置客户端在服务端那台路由器上的Files处下载客户端证书和密钥以及CA证书上传到OpenVPN客户端下的Files处,打开System->Certificates->Import导入CA证书以及客户端证书和客户端密钥(客户端证书和密钥需要分两次导入)导入CA证书(如果导出的时候上了密码需要填写密码,并且再导入CA的密钥文件) 导入客户端证书(如果导出的时候上了密码需要填写密码,并且导入客户端的密钥文件) 现在准备连接OpenVPN服务器创建OpenVPN Client接口 配置OpenVPN的连接信息,必须与之前的服务端参数一致(加密协议可以选择已使用的协议) 最后点击Apply(如果配置正确,点击Apply之后自动连接) 查看IP地址 -

-

Cisco三层交换机配置DHCP服务器 声明:这里三层交换机上的DHCP服务器还是路由器上的DHCP服务器均适用此配置方法配置思科三层交换机的命令 Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#ip dhcp pool test Switch(dhcp-config)#network 192.168.10.0 255.255.255.0 Switch(dhcp-config)#default-router 192.168.10.1 Switch(dhcp-config)#dns-server 8.8.8.8 Switch(dhcp-config)#exit Switch(config)#int vlan 1 Switch(config-if)#ip add 192.168.10.1 255.255.255.0 Switch(config-if)#no sh Switch(config-if)#end Switch#w配置三层交换机的过程(GIF) DHCP协议的工作流程,以及获取IP地址的数据包分析 Cisco pkt文件下载下载思科模拟器文件

Cisco三层交换机配置DHCP服务器 声明:这里三层交换机上的DHCP服务器还是路由器上的DHCP服务器均适用此配置方法配置思科三层交换机的命令 Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#ip dhcp pool test Switch(dhcp-config)#network 192.168.10.0 255.255.255.0 Switch(dhcp-config)#default-router 192.168.10.1 Switch(dhcp-config)#dns-server 8.8.8.8 Switch(dhcp-config)#exit Switch(config)#int vlan 1 Switch(config-if)#ip add 192.168.10.1 255.255.255.0 Switch(config-if)#no sh Switch(config-if)#end Switch#w配置三层交换机的过程(GIF) DHCP协议的工作流程,以及获取IP地址的数据包分析 Cisco pkt文件下载下载思科模拟器文件 -

-

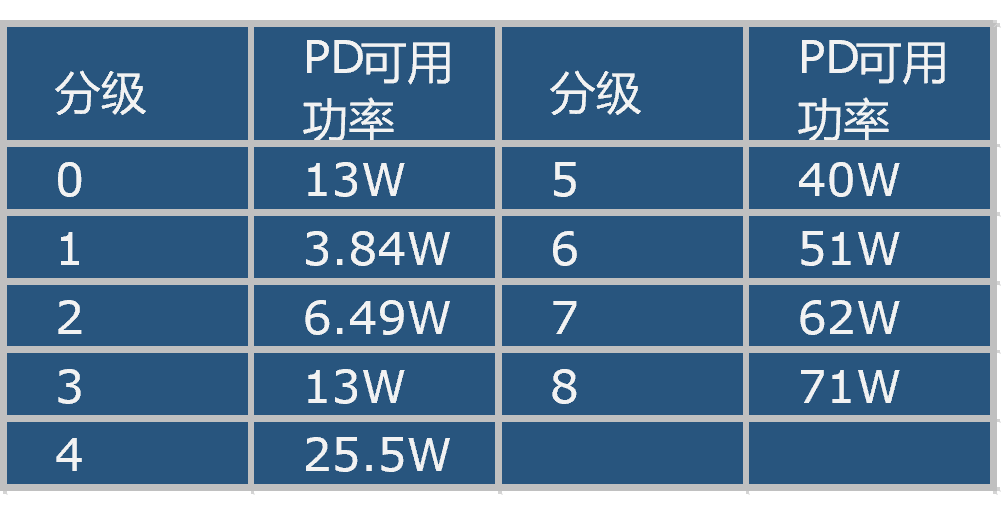

POE协议详解 POE协议分为,802.3af 802.3at 802.3bt(从供电功率小到大排序) 功率对应为:12.9Watt 30Watt 90Watt一般情况下PoE的实施条件为两端,这里以AB为例,A端为POE供电端(PSE;Power Sourcing Equipment);B端为POE受电设备(PD;PowerDevice)常见的PSE设备有:标准POE供电器、POE交换机、路由器POE交换板卡、带POE功能AC控制器、带POE功能NVR常见的PD设备有:POE供电无线AP、PoE中继器、标准POE分离器、POE监控摄像头、POE供电小型交换机、POE供电小型路由器等标准的超五类网线为八根线(四对双绞线)POE的工作过程(仅限标准POE规范或国标POE规范)供电前PSE设备检测对端设备,检测方法为用过一个低电压的电流去测试对端设备是不是支持标准POE当经过上方检测时,PSE设备将输出48v直流电到对端设备,在输出的过程中会逐渐提升功率等级,在提升功率的过程中,对端设备会返回一个功率等级给PSE设备,PSE设备在接受到功率等级后会自动调整功率限制对对端设备供电。如果设备没有回应功率等级,那么PSE仅输出最低等级功率给对端设备。如果PSE设备在第一步就没有检测到对端是PD设备,那么PSE设备将不会给PD设备供电,仅提供传输信号使用(针对标准PSE设备以及标准PD设备)PSE会实时检测对端设备端口,如果出现超载、短路等情况,PSE设备将会停止向PD设备供电,该端口进入保护模式标准PSE设备的直流输出电压在44-57v之间(一般为48v)工作分级为Class 0~3Class0设备需要的最高工作功率为0~12.95WattClass1设备需要的最高工作功率为0~3.84WattClass2设备需要的工作功率介于3.85W~6.49WattClass3设备的功率范围则介于6.5~12.95Watt802.3at协议输出电压缺省值为50v,最大工作功率为30Watt工作分级为Class4Class4设备可用功率为25.5Watt802.3bt协议输出电压缺省值为50v,最大工作功率为90Watt工作分级为Class5~8Class5设备可用功率为40WattClass6设备可用功率为51WattClass7设备可用功率为62WattClass8设备可用功率为71Watt802.3BT汇总表 Tips:从上表可知,802.3BT向下兼容802.3AF以及802.3AT标准协议设备支持POE协议的网线(没错,对应的协议还需要网线的支持)

POE协议详解 POE协议分为,802.3af 802.3at 802.3bt(从供电功率小到大排序) 功率对应为:12.9Watt 30Watt 90Watt一般情况下PoE的实施条件为两端,这里以AB为例,A端为POE供电端(PSE;Power Sourcing Equipment);B端为POE受电设备(PD;PowerDevice)常见的PSE设备有:标准POE供电器、POE交换机、路由器POE交换板卡、带POE功能AC控制器、带POE功能NVR常见的PD设备有:POE供电无线AP、PoE中继器、标准POE分离器、POE监控摄像头、POE供电小型交换机、POE供电小型路由器等标准的超五类网线为八根线(四对双绞线)POE的工作过程(仅限标准POE规范或国标POE规范)供电前PSE设备检测对端设备,检测方法为用过一个低电压的电流去测试对端设备是不是支持标准POE当经过上方检测时,PSE设备将输出48v直流电到对端设备,在输出的过程中会逐渐提升功率等级,在提升功率的过程中,对端设备会返回一个功率等级给PSE设备,PSE设备在接受到功率等级后会自动调整功率限制对对端设备供电。如果设备没有回应功率等级,那么PSE仅输出最低等级功率给对端设备。如果PSE设备在第一步就没有检测到对端是PD设备,那么PSE设备将不会给PD设备供电,仅提供传输信号使用(针对标准PSE设备以及标准PD设备)PSE会实时检测对端设备端口,如果出现超载、短路等情况,PSE设备将会停止向PD设备供电,该端口进入保护模式标准PSE设备的直流输出电压在44-57v之间(一般为48v)工作分级为Class 0~3Class0设备需要的最高工作功率为0~12.95WattClass1设备需要的最高工作功率为0~3.84WattClass2设备需要的工作功率介于3.85W~6.49WattClass3设备的功率范围则介于6.5~12.95Watt802.3at协议输出电压缺省值为50v,最大工作功率为30Watt工作分级为Class4Class4设备可用功率为25.5Watt802.3bt协议输出电压缺省值为50v,最大工作功率为90Watt工作分级为Class5~8Class5设备可用功率为40WattClass6设备可用功率为51WattClass7设备可用功率为62WattClass8设备可用功率为71Watt802.3BT汇总表 Tips:从上表可知,802.3BT向下兼容802.3AF以及802.3AT标准协议设备支持POE协议的网线(没错,对应的协议还需要网线的支持) -

常用DNS服务器与DNS安全 栏目一:常规DNS服务器地址格式:主DNS,备DNS国内 ipv4 DNS阿里云DNS服务器 223.5.5.5,223.6.6.6腾讯云DNS服务器 119.29.29.29,182.254.116.116清华大学公共DNS服务器 101.6.6.6CNNIC(中国国家互联网中心) 1.2.4.8,210.2.4.8百度云DNS 180.76.76.76江苏电信DNS 218.4.4.4,218.2.2.2国内 ipv6 DNS阿里云DNS服务器 2400:3200::1,2400:3200:baba::1腾讯云DNS服务器 2402:4e00::清华大学公共DNS服务器 2001:da8::666CNNIC(中国国家互联网中心) 2001:dc7:1000::1百度云DNS 2400:da00::6666中国电信DNS 240e:4c:4008::1中国移动DNS 2409:8088::a,2409:8088::b国外 DNS服务器格式:主ipv4,备ipv4 | 主ipv6,备ipv6CloudFlare DNS服务器 1.1.1.1,1.0.0.1 | 2606:4700:4700::1111,2606:4700:4700::1001Google DNS服务器 8.8.8.8,8.8.4.4 | 2001:4860:4860::8888,2001:4860:4860::8844IBM Quad9 DNS服务器 9.9.9.9,149.112.112.112 | 2620:fe::fe,2620:fe::9Cisco OpenDNS 服务器 208.67.222.222,208.67.220.220 | 2620:119:35::35,2620:119:53::53AdGuard DNS服务器 94.140.14.14,94.140.15.15 | 2a10:50c0::ad1:ff,2a10:50c0::ad2:ff栏目二:加密DNS服务器国内 加密DNS服务器格式:DoH服务器 || DoT服务器1.阿里云加密DNS服务器 https://dns.alidns.com/dns-query || dns.alidns.com2.腾讯云加密DNS服务器 https://doh.pub/dns-query || dot.pub3.360加密DNS服务器 https://doh.360.cn || dot.360.cn4.清华大学加密DNS服务器 https://101.6.6.6:8443/dns-query国外 加密DNS服务器格式:DoH服务器 || DoT服务器Google 加密DNS服务器 https://dns.google/dns-query || dns.googleCloudFlare 加密DNS服务器1 https://cloudflare-dns.com/dns-query || 1dot1dot1dot1.cloudflare-dns.comCloudFlare 加密DNS服务器2 https://1.1.1.1/dns-query || one.one.one.oneCloudFlare 加密DNS服务器3 https://1.0.0.1/dns-queryIBM Quad9 加密DNS服务器 https://dns.quad9.net/dns-query || dns.quad9.netCisco OpenDNS 服务器 https://doh.opendns.com/dns-queryCisco OpenDNS 家庭版DNS服务器 https://doh.familyshield.opendns.com/dns-query老版本的DNS服务器可以直接使用扩展ACL,或防火墙iptables,firewalld屏蔽对应服务器53端口加密DNS服务器可使用DNS污染的方式或者DNS强制挟持的方式阻止使用可用方法跳转链接: https://dkm.draknightm.top/index.php/archives/107/

常用DNS服务器与DNS安全 栏目一:常规DNS服务器地址格式:主DNS,备DNS国内 ipv4 DNS阿里云DNS服务器 223.5.5.5,223.6.6.6腾讯云DNS服务器 119.29.29.29,182.254.116.116清华大学公共DNS服务器 101.6.6.6CNNIC(中国国家互联网中心) 1.2.4.8,210.2.4.8百度云DNS 180.76.76.76江苏电信DNS 218.4.4.4,218.2.2.2国内 ipv6 DNS阿里云DNS服务器 2400:3200::1,2400:3200:baba::1腾讯云DNS服务器 2402:4e00::清华大学公共DNS服务器 2001:da8::666CNNIC(中国国家互联网中心) 2001:dc7:1000::1百度云DNS 2400:da00::6666中国电信DNS 240e:4c:4008::1中国移动DNS 2409:8088::a,2409:8088::b国外 DNS服务器格式:主ipv4,备ipv4 | 主ipv6,备ipv6CloudFlare DNS服务器 1.1.1.1,1.0.0.1 | 2606:4700:4700::1111,2606:4700:4700::1001Google DNS服务器 8.8.8.8,8.8.4.4 | 2001:4860:4860::8888,2001:4860:4860::8844IBM Quad9 DNS服务器 9.9.9.9,149.112.112.112 | 2620:fe::fe,2620:fe::9Cisco OpenDNS 服务器 208.67.222.222,208.67.220.220 | 2620:119:35::35,2620:119:53::53AdGuard DNS服务器 94.140.14.14,94.140.15.15 | 2a10:50c0::ad1:ff,2a10:50c0::ad2:ff栏目二:加密DNS服务器国内 加密DNS服务器格式:DoH服务器 || DoT服务器1.阿里云加密DNS服务器 https://dns.alidns.com/dns-query || dns.alidns.com2.腾讯云加密DNS服务器 https://doh.pub/dns-query || dot.pub3.360加密DNS服务器 https://doh.360.cn || dot.360.cn4.清华大学加密DNS服务器 https://101.6.6.6:8443/dns-query国外 加密DNS服务器格式:DoH服务器 || DoT服务器Google 加密DNS服务器 https://dns.google/dns-query || dns.googleCloudFlare 加密DNS服务器1 https://cloudflare-dns.com/dns-query || 1dot1dot1dot1.cloudflare-dns.comCloudFlare 加密DNS服务器2 https://1.1.1.1/dns-query || one.one.one.oneCloudFlare 加密DNS服务器3 https://1.0.0.1/dns-queryIBM Quad9 加密DNS服务器 https://dns.quad9.net/dns-query || dns.quad9.netCisco OpenDNS 服务器 https://doh.opendns.com/dns-queryCisco OpenDNS 家庭版DNS服务器 https://doh.familyshield.opendns.com/dns-query老版本的DNS服务器可以直接使用扩展ACL,或防火墙iptables,firewalld屏蔽对应服务器53端口加密DNS服务器可使用DNS污染的方式或者DNS强制挟持的方式阻止使用可用方法跳转链接: https://dkm.draknightm.top/index.php/archives/107/ -

-

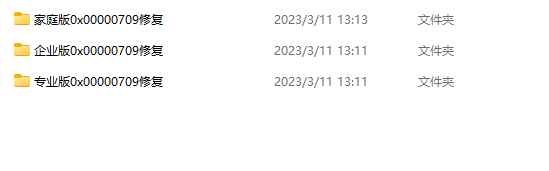

Windows共享打印机报错0x00000709解决方法 2021年九月份的一个Windows更新KB5005565补丁和固化补丁KB5006667导致的问题,此问题无法通过其他手段解决,固化之后这个补丁均不可卸载,目前可解决的方法有多种,但不包含卸载补丁更新和重启打印机服务的操作,这两种方法均无效;解决方式一:客户端与服务器都更新最新的Windows版本,以解决此类报错;或者服务器与客户机降级Windows版本,不更新补丁;本补丁需要双端都存在或者双端都不存在。解决方式二:降级补丁,通过脚本降级Windows已更新的补丁包,这里我放出一个用于降级补丁包的文件;本文件为未更新补丁包系统内获取,非篡改文件,悉知,谢谢~文件截图 使用方法为管理员身份启动脚本,并且dll文件存在的情况下以倒退补丁注意:服务端和客户端都必须运行一次这个脚本,如果你不知道是那一端的问题,那就客户端和服务端都安装一次(Windows10以下版本不需要倒退版本)文件下载地址:备注:修复专业工作站版使用专业版修复

Windows共享打印机报错0x00000709解决方法 2021年九月份的一个Windows更新KB5005565补丁和固化补丁KB5006667导致的问题,此问题无法通过其他手段解决,固化之后这个补丁均不可卸载,目前可解决的方法有多种,但不包含卸载补丁更新和重启打印机服务的操作,这两种方法均无效;解决方式一:客户端与服务器都更新最新的Windows版本,以解决此类报错;或者服务器与客户机降级Windows版本,不更新补丁;本补丁需要双端都存在或者双端都不存在。解决方式二:降级补丁,通过脚本降级Windows已更新的补丁包,这里我放出一个用于降级补丁包的文件;本文件为未更新补丁包系统内获取,非篡改文件,悉知,谢谢~文件截图 使用方法为管理员身份启动脚本,并且dll文件存在的情况下以倒退补丁注意:服务端和客户端都必须运行一次这个脚本,如果你不知道是那一端的问题,那就客户端和服务端都安装一次(Windows10以下版本不需要倒退版本)文件下载地址:备注:修复专业工作站版使用专业版修复 -

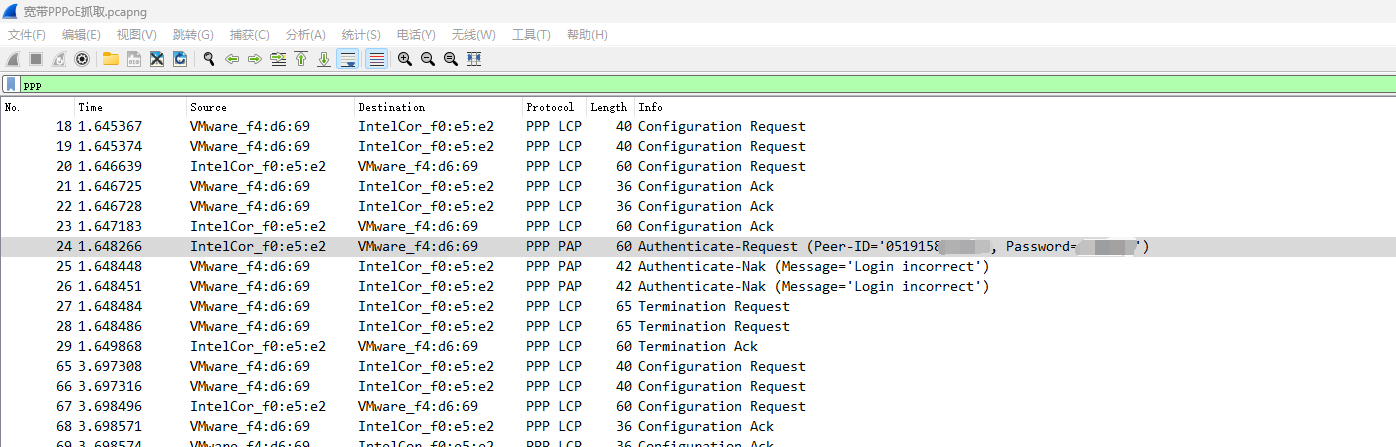

记一次抓取PPPoE抓取账号密码 常见的PPPoE链路认证的上传数据包参数是不经过加密的,可以通过Wireshark抓包获得。需要准备的环境:MikroTik VMware虚拟机版(本文来源:ROSABC.com)下载以及Wireshark抓包软件抓包前需要开启PPPoE服务器,不开启PPPoE客户端无法通过PPPoE发现(LCP),无法抓包,原因是因为公司要换路由器,之前的路由器不是我配置的,公司也没有路由器管理密码,密码别人设置的,目前只能通过这种手段自己抓取参数MikroTik开启PPPoE服务器: /interface pppoe-server server add authentication=pap disabled=no interface=ether1 service-name=test-server #配置PPPoE服务器配置完成之后把需要抓取PPPoE数据包的路由器WAN接到你开虚拟机的电脑上,打开Wireshark软件,选择以太网,准备抓取PPPoE参数给路由器通电,将Wireshark的筛选栏目填入ppp参数抓取结果

记一次抓取PPPoE抓取账号密码 常见的PPPoE链路认证的上传数据包参数是不经过加密的,可以通过Wireshark抓包获得。需要准备的环境:MikroTik VMware虚拟机版(本文来源:ROSABC.com)下载以及Wireshark抓包软件抓包前需要开启PPPoE服务器,不开启PPPoE客户端无法通过PPPoE发现(LCP),无法抓包,原因是因为公司要换路由器,之前的路由器不是我配置的,公司也没有路由器管理密码,密码别人设置的,目前只能通过这种手段自己抓取参数MikroTik开启PPPoE服务器: /interface pppoe-server server add authentication=pap disabled=no interface=ether1 service-name=test-server #配置PPPoE服务器配置完成之后把需要抓取PPPoE数据包的路由器WAN接到你开虚拟机的电脑上,打开Wireshark软件,选择以太网,准备抓取PPPoE参数给路由器通电,将Wireshark的筛选栏目填入ppp参数抓取结果 -

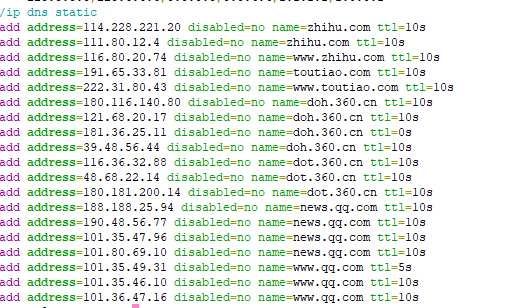

MikroTik配置DNS挟持 MikroTik配置DNS挟持不需要借助其他的插件就可做到挟持功能,在配置前需要自行了解一下iptables的功能。配置MikroTik的防火墙挟持(本地网络访问53端口的请求全部挟持到本地) /ip firewall nat add action=masquerade chain=srcnat disabled=no add action=redirect chain=dstnat comment=dns_TCP disabled=no dst-port=53 \ protocol=tcp to-ports=53 add action=redirect chain=dstnat comment=dns_TCP disabled=no dst-port=53 \ protocol=udp to-ports=53 #上方为强制挟持流量到本机的53端口,并配置NAT上网 /ip firewall filter add chain=forward protocol=tcp dst-port=53 action=fasttrack-connection /ip firewall filter add chain=forward protocol=udp dst-port=53 action=fasttrack-connection #上方命令需要用MikroTik 6.x以上版本使用,ROS 5.x版本无法使用;作用是配置Fasttrack绕过队列。 配置完之后开启DNS服务 /ip dns set allow-remote-requests=yes cache-max-ttl=1w cache-size=2048KiB \ max-udp-packet-size=4096 servers=\ 223.5.5.5,223.6.6.6,8.8.8.8,8.8.4.4,1.1.1.1,1.0.0.1 #开启DNS服务器并配置DNS服务器缓存,设置缓存大小 配置需要屏蔽的域名 在客户机上测试DNS是不是被污染了 批注,如果使用了360安全浏览器无法屏蔽,360安全浏览器会使用内置DoH服务器去请求正确的服务器地址;固需要在DNS static里面屏蔽360doh和360dot的域名,污染DoH。(DNS on HTTPS)常用的DoH、DoT服务器地址DoH-DoT服务器地址

MikroTik配置DNS挟持 MikroTik配置DNS挟持不需要借助其他的插件就可做到挟持功能,在配置前需要自行了解一下iptables的功能。配置MikroTik的防火墙挟持(本地网络访问53端口的请求全部挟持到本地) /ip firewall nat add action=masquerade chain=srcnat disabled=no add action=redirect chain=dstnat comment=dns_TCP disabled=no dst-port=53 \ protocol=tcp to-ports=53 add action=redirect chain=dstnat comment=dns_TCP disabled=no dst-port=53 \ protocol=udp to-ports=53 #上方为强制挟持流量到本机的53端口,并配置NAT上网 /ip firewall filter add chain=forward protocol=tcp dst-port=53 action=fasttrack-connection /ip firewall filter add chain=forward protocol=udp dst-port=53 action=fasttrack-connection #上方命令需要用MikroTik 6.x以上版本使用,ROS 5.x版本无法使用;作用是配置Fasttrack绕过队列。 配置完之后开启DNS服务 /ip dns set allow-remote-requests=yes cache-max-ttl=1w cache-size=2048KiB \ max-udp-packet-size=4096 servers=\ 223.5.5.5,223.6.6.6,8.8.8.8,8.8.4.4,1.1.1.1,1.0.0.1 #开启DNS服务器并配置DNS服务器缓存,设置缓存大小 配置需要屏蔽的域名 在客户机上测试DNS是不是被污染了 批注,如果使用了360安全浏览器无法屏蔽,360安全浏览器会使用内置DoH服务器去请求正确的服务器地址;固需要在DNS static里面屏蔽360doh和360dot的域名,污染DoH。(DNS on HTTPS)常用的DoH、DoT服务器地址DoH-DoT服务器地址 -

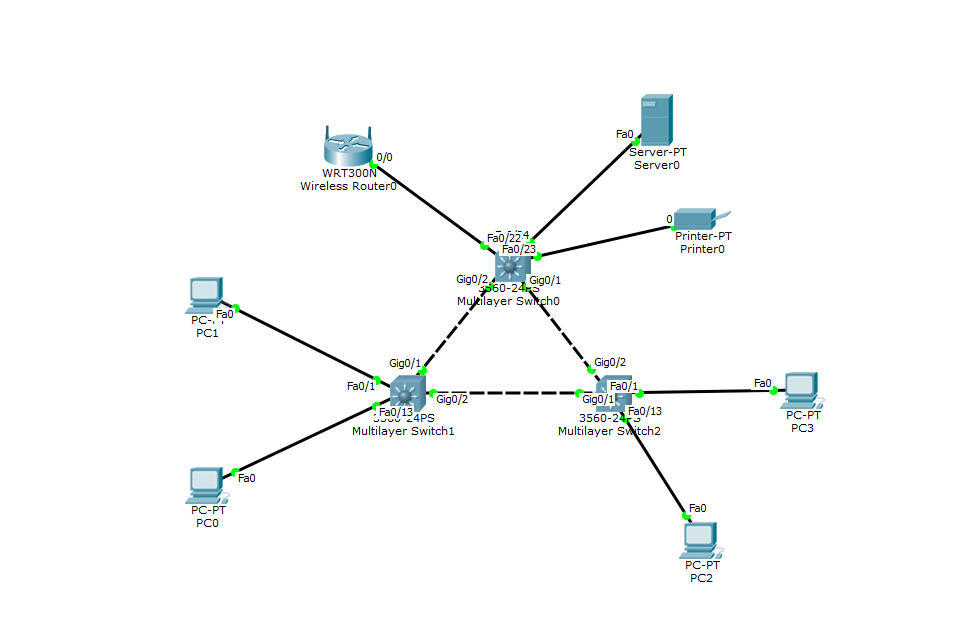

RIP动态路由协议 以思科Packet Tracer为例下图制造了一个拓补图, 这个拓补图的地址表是设备均为三层交换机SW1 vlan 1 192.168.22.1/24G0/1 172.16.1.1/24G0/2 172.16.3.2/24SW2vlan 1 192.168.23.1/24G0/1 172.16.2.1/24G0/2 172.16.1.2/24SW3vlan 1 192.168.24.1/24G0/1 172.16.3.1/24G0/2 172.16.2.2/24上图所有交换机需要全部开启路由模式ip routing然后使用rip命令开启RIP动态路由router rip network IP段 #这里的IP地址段是路由器接口上IP所在的IP地址段,其他路由器的不需要开完之后查看路由表是否收敛 图片得知,头部显示R的为RIP动态收敛的路由表,解析RIP的收敛原理启用RIP路由协议的路由器或者三层交换机会对邻居三层开启RIP的设备发送广播报文,携带本机对外开放网段,lRIP动态路由协议最大支持设备数量为15个,超过就无法使用

RIP动态路由协议 以思科Packet Tracer为例下图制造了一个拓补图, 这个拓补图的地址表是设备均为三层交换机SW1 vlan 1 192.168.22.1/24G0/1 172.16.1.1/24G0/2 172.16.3.2/24SW2vlan 1 192.168.23.1/24G0/1 172.16.2.1/24G0/2 172.16.1.2/24SW3vlan 1 192.168.24.1/24G0/1 172.16.3.1/24G0/2 172.16.2.2/24上图所有交换机需要全部开启路由模式ip routing然后使用rip命令开启RIP动态路由router rip network IP段 #这里的IP地址段是路由器接口上IP所在的IP地址段,其他路由器的不需要开完之后查看路由表是否收敛 图片得知,头部显示R的为RIP动态收敛的路由表,解析RIP的收敛原理启用RIP路由协议的路由器或者三层交换机会对邻居三层开启RIP的设备发送广播报文,携带本机对外开放网段,lRIP动态路由协议最大支持设备数量为15个,超过就无法使用 -

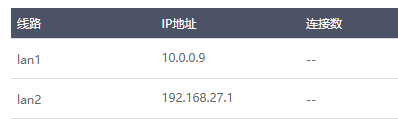

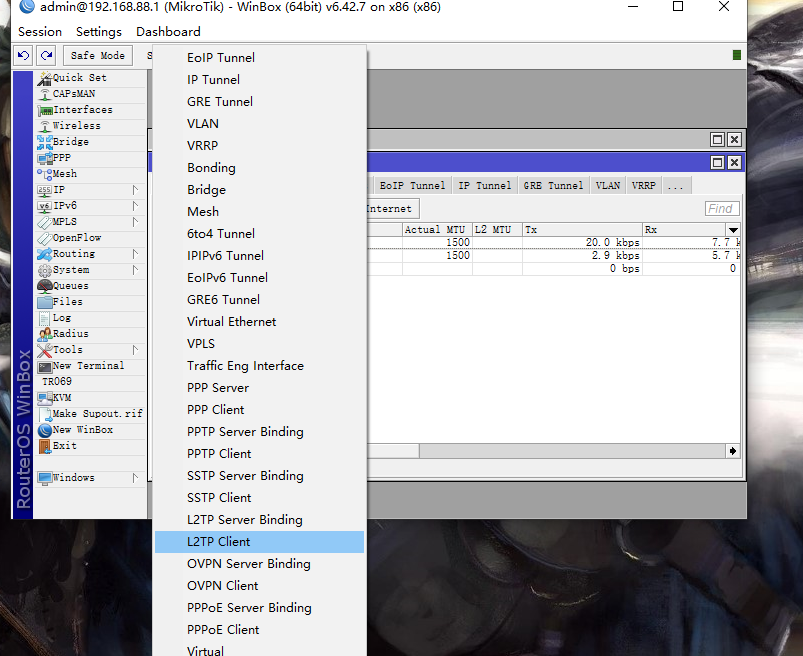

记录一次网络无缝修改 接前几次从海鲜市场收购的一台路由器开始传送门 >穿越>>>>> 网络还需要挂CDN业务(CDN业务是一条20M的电信专线和一条1000M的电信家宽),所以需要一台iKuai软路由开NAT1(假如MikroTik有NAT1,我根本不会用iKuai这种烂路由)安装过程设置上网省略,MikroTik部分的基本操作 PPPoE接口-Firewall设置snat+masquerade-设置DHCP服务器-设置ip-pool范围RouterOS的设置方法教程跳转 >>穿越过去>>>> 设置iKuai上网(过程省略)直接跳到接口部分iKuai使用两个LAN接口,一个LAN接口和MikroTik一个段,另外一个LAN接口是iKuai的内网接口(用于PCDN服务和VPN服务) RouterOS的LAN接口地址为10.0.0.1(没什么可以截图的,就不截图了) RouterOS设置一条去iKuai CDN段和VPN段的静态路由/ip route add distance=1 dst-address=192.168.27.0/24 gateway=10.0.0.9iKuai返回就不需要设置静态路由了,因为iKuai自动添加了一条默认路由安装一台CentOS7的容器并设置192.168.27.20 的IP地址,安装SoftEther VPN(VPN功能)安装SoftEthercd / && yum -y install epel-release wget gcc zlib-devel openssl-devel readline-devel ncurses-devel \ && wget https://github.com/SoftEtherVPN/SoftEtherVPN_Stable/releases/download/v4.39-9772-beta/softether-vpnserver-v4.39-9772-beta-2022.04.26-linux-x64-64bit.tar.gz \ && tar -xvf softether-vpnserver-v4.39-9772-beta-2022.04.26-linux-x64-64bit.tar.gz \ && rm -rf softether-vpnserver-v4.39-9772-beta-2022.04.26-linux-x64-64bit.tar.gz \ && cd vpnserver/ && make && make install && ./vpnserver startWindows SoftEther Server Download {dotted startColor="#ff6c6c" endColor="#1989fa"/}安装完之后使用SoftEther Server Manager管理服务器Windows x86 Download MacOS x86 Download {dotted startColor="#ff6c6c" endColor="#1989fa"/}配置ZeroTier(SD-WAN)CentOS7curl -s https://install.zerotier.com | sudo bash #开启GPG curl -s 'https://raw.githubusercontent.com/zerotier/ZeroTierOne/master/doc/contact%40zerotier.com.gpg' | gpg --import && \ if z=$(curl -s 'https://install.zerotier.com/' | gpg); then echo "$z" | sudo bash; fi #启动ZeroTier并设置开机自启 systemctl enable zerotier-one.service && systemctl start zerotier-one.service #加入NetWork zerotier-cli join [你的Network ID] && systemctl restart zerotier-one.serviceiKuai配置端口映射,映射SoftEther服务器的4500 500 UDP到公网(如果是启用L2TP/IPSec),如果是单纯的用TCP端口那就用常用的TCP端口连接到Softether;SoftEther用桥接到服务器网络的方式进行互联(OpenVPN就开启UDP 1194,L2TP开启UDP 1701)域名解析什么的就自己处理,这个我觉得没必要教;RouterOS再设置一条静态路由到ZeroTier上/ip route add distance=2 dst-address=192.168.192.0/24 gateway=10.0.0.9iKuai再设置一条静态路由目标网络是192.168.192.0/24 网关是192.168.27.20 解释:192.168.192.0是我的ZeroTier网段,你的ZeroTier网段以你的为准 ZeroTier配置好之后开启Linux的路由功能systemctl enable firewalld && systemctl start firewalld touch /usr/lib/sysctl.d/sysctl.conf && echo "net.ipv4.ip_forward=1">> /usr/lib/sysctl.d/sysctl.conf && sysctl -p firewall-cmd --permanent --zone=public --add-port=4500/udp firewall-cmd --permanent --zone=public --add-port=500/udp firewall-cmd --permanent --zone=public --add-port=5555/tcp firewall-cmd --permanent --zone=public --add-port=22/tcp route add -net 0.0.0.0/0 gw ZeroTier网络地址(下面假设是192.168.2.1) firewall-cmd --reload #在ZeroTier网络出口设置一个路由出口 firewall-cmd --permanent --zone=public --add-masquerade firewall-cmd --direct --permanent\ --add-rule ipv4 filter INPUT 0 \ --in-interface [Zerotier接口名称] --protocol vrrp -j ACCEPT firewall-cmd --reload

记录一次网络无缝修改 接前几次从海鲜市场收购的一台路由器开始传送门 >穿越>>>>> 网络还需要挂CDN业务(CDN业务是一条20M的电信专线和一条1000M的电信家宽),所以需要一台iKuai软路由开NAT1(假如MikroTik有NAT1,我根本不会用iKuai这种烂路由)安装过程设置上网省略,MikroTik部分的基本操作 PPPoE接口-Firewall设置snat+masquerade-设置DHCP服务器-设置ip-pool范围RouterOS的设置方法教程跳转 >>穿越过去>>>> 设置iKuai上网(过程省略)直接跳到接口部分iKuai使用两个LAN接口,一个LAN接口和MikroTik一个段,另外一个LAN接口是iKuai的内网接口(用于PCDN服务和VPN服务) RouterOS的LAN接口地址为10.0.0.1(没什么可以截图的,就不截图了) RouterOS设置一条去iKuai CDN段和VPN段的静态路由/ip route add distance=1 dst-address=192.168.27.0/24 gateway=10.0.0.9iKuai返回就不需要设置静态路由了,因为iKuai自动添加了一条默认路由安装一台CentOS7的容器并设置192.168.27.20 的IP地址,安装SoftEther VPN(VPN功能)安装SoftEthercd / && yum -y install epel-release wget gcc zlib-devel openssl-devel readline-devel ncurses-devel \ && wget https://github.com/SoftEtherVPN/SoftEtherVPN_Stable/releases/download/v4.39-9772-beta/softether-vpnserver-v4.39-9772-beta-2022.04.26-linux-x64-64bit.tar.gz \ && tar -xvf softether-vpnserver-v4.39-9772-beta-2022.04.26-linux-x64-64bit.tar.gz \ && rm -rf softether-vpnserver-v4.39-9772-beta-2022.04.26-linux-x64-64bit.tar.gz \ && cd vpnserver/ && make && make install && ./vpnserver startWindows SoftEther Server Download {dotted startColor="#ff6c6c" endColor="#1989fa"/}安装完之后使用SoftEther Server Manager管理服务器Windows x86 Download MacOS x86 Download {dotted startColor="#ff6c6c" endColor="#1989fa"/}配置ZeroTier(SD-WAN)CentOS7curl -s https://install.zerotier.com | sudo bash #开启GPG curl -s 'https://raw.githubusercontent.com/zerotier/ZeroTierOne/master/doc/contact%40zerotier.com.gpg' | gpg --import && \ if z=$(curl -s 'https://install.zerotier.com/' | gpg); then echo "$z" | sudo bash; fi #启动ZeroTier并设置开机自启 systemctl enable zerotier-one.service && systemctl start zerotier-one.service #加入NetWork zerotier-cli join [你的Network ID] && systemctl restart zerotier-one.serviceiKuai配置端口映射,映射SoftEther服务器的4500 500 UDP到公网(如果是启用L2TP/IPSec),如果是单纯的用TCP端口那就用常用的TCP端口连接到Softether;SoftEther用桥接到服务器网络的方式进行互联(OpenVPN就开启UDP 1194,L2TP开启UDP 1701)域名解析什么的就自己处理,这个我觉得没必要教;RouterOS再设置一条静态路由到ZeroTier上/ip route add distance=2 dst-address=192.168.192.0/24 gateway=10.0.0.9iKuai再设置一条静态路由目标网络是192.168.192.0/24 网关是192.168.27.20 解释:192.168.192.0是我的ZeroTier网段,你的ZeroTier网段以你的为准 ZeroTier配置好之后开启Linux的路由功能systemctl enable firewalld && systemctl start firewalld touch /usr/lib/sysctl.d/sysctl.conf && echo "net.ipv4.ip_forward=1">> /usr/lib/sysctl.d/sysctl.conf && sysctl -p firewall-cmd --permanent --zone=public --add-port=4500/udp firewall-cmd --permanent --zone=public --add-port=500/udp firewall-cmd --permanent --zone=public --add-port=5555/tcp firewall-cmd --permanent --zone=public --add-port=22/tcp route add -net 0.0.0.0/0 gw ZeroTier网络地址(下面假设是192.168.2.1) firewall-cmd --reload #在ZeroTier网络出口设置一个路由出口 firewall-cmd --permanent --zone=public --add-masquerade firewall-cmd --direct --permanent\ --add-rule ipv4 filter INPUT 0 \ --in-interface [Zerotier接口名称] --protocol vrrp -j ACCEPT firewall-cmd --reload -

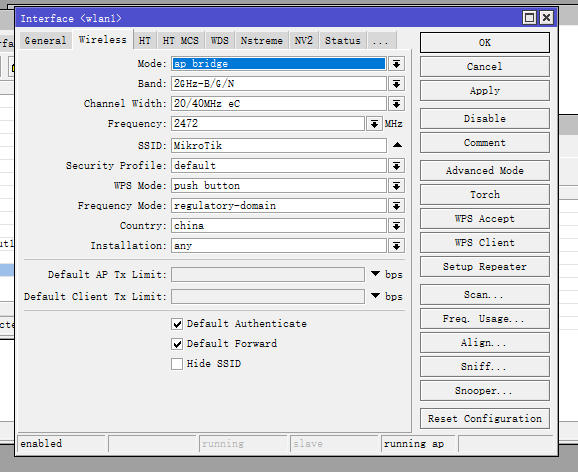

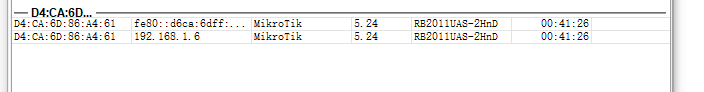

MikroTik路由器开启WLAN功能 前阵子收了个MikroTik路由器,删除密码啥的用了很长时间;在开启Wieless的时候查资料发现很多人说RB2011的Wireless基本上开不起来,原因是官方的固件有bug(据称6.x系列的固件有bug)开不起来Wireless功能我的观点,Wireless功能是可以正常开启的,只是开启的方式并不对,我实验的固件是6.48.7,开启Wireless是正常开启状态;开启过程导航栏选择Wireless(和Quick Set的设置方法一致,此处可以代替Quick Set)Mode选择 AP Bridge(其他的是没有办法启动Wireless的,必须启动桥接AP)Band 选择2GHz-B/G/N (这个看情况而定,我这个是老款,仅支持2.4GHz,尽量选协议多的,Only会造成不支持的设备无法连接Wireless)Channel Width是信道宽度,当然这里有eC和Ce还有XX,等会我详解一下,我选择的是20/40MHz eCFrequency 是选择的信道,我选择2472MHzSSID 是你的Wireless的名称或者说是你的WiFi名称,默认的名称是MikroTik,你可以改你自己的(注意,这个不能改中文名称)下面除了Country选择China以外,其他的则选择默认参数在Quick Set下面设置Wireless的密码设置好之后没有结束,因为这个Wireless是不能正常获取到IP地址的,必须要手动加入到你当前的网络内(RB2011需要自己手动开启交换机模式,不然的话还是要自己手动设置一个DHCP池,单独的DHCP服务器对应Wireless设备)我是把除了PPPoE接口以外,其他的接口都放进了一个Bridge里面,命名Bridge1(其实就是做了个交换机功能)把Wireless 1加入到这个Bridge1接口,等于把无线功能划分到了同一个交换机下现在可以直接做测试,看看能不能通过Wireless获取到IP地址获取到了地址,在一开始的时候刚加入到Bridge1里面,这个WLAN1接口是被禁用的(因为是没有设备来连接,所以默认这个接口是被disable,所以需要一个设备连接上这个WLAN1,连接之后disable port状态就变成了 designated port,当断开连接之后接口名称又变成了disable port(没有影响)下面解释一下什么叫eC Ce,这个设置一般情况下,家用路由器不需要设置这个,因为家用路由器会自动选择eC和Ce模式,根据用户选择的信道会自动选择模式,MikroTik是要用户选择信道模式,eC比如用户设置最高的频道是2450MHz,那么这个信道的范围最高是2450MHz,信道宽度是20MHz,那么这个信道范围是2430MHz-2450MHz;如果选择Ce模式那么就是指信道范围的最低点是2450MHz,信道的范围就是2450MHz-2470MHz上面解答的官方论坛参考文献:点击跳转官方没有解答XXX是什么意思,此设置是在6.48.1 RC版出现,官方没有给明确解答

MikroTik路由器开启WLAN功能 前阵子收了个MikroTik路由器,删除密码啥的用了很长时间;在开启Wieless的时候查资料发现很多人说RB2011的Wireless基本上开不起来,原因是官方的固件有bug(据称6.x系列的固件有bug)开不起来Wireless功能我的观点,Wireless功能是可以正常开启的,只是开启的方式并不对,我实验的固件是6.48.7,开启Wireless是正常开启状态;开启过程导航栏选择Wireless(和Quick Set的设置方法一致,此处可以代替Quick Set)Mode选择 AP Bridge(其他的是没有办法启动Wireless的,必须启动桥接AP)Band 选择2GHz-B/G/N (这个看情况而定,我这个是老款,仅支持2.4GHz,尽量选协议多的,Only会造成不支持的设备无法连接Wireless)Channel Width是信道宽度,当然这里有eC和Ce还有XX,等会我详解一下,我选择的是20/40MHz eCFrequency 是选择的信道,我选择2472MHzSSID 是你的Wireless的名称或者说是你的WiFi名称,默认的名称是MikroTik,你可以改你自己的(注意,这个不能改中文名称)下面除了Country选择China以外,其他的则选择默认参数在Quick Set下面设置Wireless的密码设置好之后没有结束,因为这个Wireless是不能正常获取到IP地址的,必须要手动加入到你当前的网络内(RB2011需要自己手动开启交换机模式,不然的话还是要自己手动设置一个DHCP池,单独的DHCP服务器对应Wireless设备)我是把除了PPPoE接口以外,其他的接口都放进了一个Bridge里面,命名Bridge1(其实就是做了个交换机功能)把Wireless 1加入到这个Bridge1接口,等于把无线功能划分到了同一个交换机下现在可以直接做测试,看看能不能通过Wireless获取到IP地址获取到了地址,在一开始的时候刚加入到Bridge1里面,这个WLAN1接口是被禁用的(因为是没有设备来连接,所以默认这个接口是被disable,所以需要一个设备连接上这个WLAN1,连接之后disable port状态就变成了 designated port,当断开连接之后接口名称又变成了disable port(没有影响)下面解释一下什么叫eC Ce,这个设置一般情况下,家用路由器不需要设置这个,因为家用路由器会自动选择eC和Ce模式,根据用户选择的信道会自动选择模式,MikroTik是要用户选择信道模式,eC比如用户设置最高的频道是2450MHz,那么这个信道的范围最高是2450MHz,信道宽度是20MHz,那么这个信道范围是2430MHz-2450MHz;如果选择Ce模式那么就是指信道范围的最低点是2450MHz,信道的范围就是2450MHz-2470MHz上面解答的官方论坛参考文献:点击跳转官方没有解答XXX是什么意思,此设置是在6.48.1 RC版出现,官方没有给明确解答 -

RB2011升级固件,RB2011刷机 在某鱼买了一台RB2011的路由器回来,(200¥),到手上发现有密码,没有办法直接用;问卖家得到的回答是帮朋友出的,不知道密码是多少,也不知道接口哪些有用哪些没用的;一直进不去,网上说要按resert按键重新刷入固件,然后RB2011的resert按键我找不到(机器上也没有标明resert按键);百度半天也没找到RB2011的resert按键在哪,直到有个文章说RB2011的按键要拆机才能看见,我就拆了个机,然后神奇的事情发生了resert按钮是有的,只是这个按钮没有标,主板上标注了按钮的位置(乐坏了)刷固件之前需要下载一些东西:下载固件,netinstall工具;Netinstall下载 固件看你自己的设备类型,我的RB2011是MIPSBE,用6.48.8固件(不知道看你的设备类型是什么,就上RouterOS的产品库搜索你的设备型号,知道你的系统类型)RB2011固件下载然后打开Netinstall,设置你的监听地址为同网段下的地址(不能和本机IP相同,网上很多方法都是说相同没有问题,这个就扯淡,官方文档里面写的很清楚,不可以相同),开启监听RB2011的恢复方法和网上的大有出入,并不是什么开机前就按住不动,也不是什么按住的瞬间开机(扯淡),真正的方法是网线插在ETH1上,通电之后亮屏一秒内按住resert按键,路由器的显示器会(自带的LCD)弹出恢复模式;在电脑上用MikroTik的netinstall工具里面就会显示你的MikroTik设备;选择你固件的路径,选中固件,然后点击install,紧接着就跑条跑完条之后路由器会自动重启,重启之后显示屏会提示你没有密码,让你自己设置一个密码不必理会,直接用WinBox登录进去,然后再设置密码,设置完密码你的RB2011就搞定了

RB2011升级固件,RB2011刷机 在某鱼买了一台RB2011的路由器回来,(200¥),到手上发现有密码,没有办法直接用;问卖家得到的回答是帮朋友出的,不知道密码是多少,也不知道接口哪些有用哪些没用的;一直进不去,网上说要按resert按键重新刷入固件,然后RB2011的resert按键我找不到(机器上也没有标明resert按键);百度半天也没找到RB2011的resert按键在哪,直到有个文章说RB2011的按键要拆机才能看见,我就拆了个机,然后神奇的事情发生了resert按钮是有的,只是这个按钮没有标,主板上标注了按钮的位置(乐坏了)刷固件之前需要下载一些东西:下载固件,netinstall工具;Netinstall下载 固件看你自己的设备类型,我的RB2011是MIPSBE,用6.48.8固件(不知道看你的设备类型是什么,就上RouterOS的产品库搜索你的设备型号,知道你的系统类型)RB2011固件下载然后打开Netinstall,设置你的监听地址为同网段下的地址(不能和本机IP相同,网上很多方法都是说相同没有问题,这个就扯淡,官方文档里面写的很清楚,不可以相同),开启监听RB2011的恢复方法和网上的大有出入,并不是什么开机前就按住不动,也不是什么按住的瞬间开机(扯淡),真正的方法是网线插在ETH1上,通电之后亮屏一秒内按住resert按键,路由器的显示器会(自带的LCD)弹出恢复模式;在电脑上用MikroTik的netinstall工具里面就会显示你的MikroTik设备;选择你固件的路径,选中固件,然后点击install,紧接着就跑条跑完条之后路由器会自动重启,重启之后显示屏会提示你没有密码,让你自己设置一个密码不必理会,直接用WinBox登录进去,然后再设置密码,设置完密码你的RB2011就搞定了 -

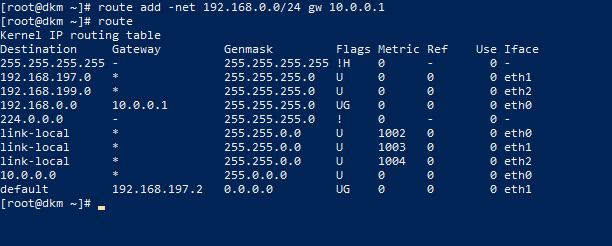

Linux做路由器(篇四)静态路由配置 本篇是Linux做路由器主线的最后一篇,配置静态路由(包括默认路由)。-----------静态路由命令: route add -net 192.168.0.0/24 gw 10.0.0.1 [dev eth0]语法:route add -net 网段/掩码位 gw 下一条网关 [设备]静态路由命令2: route add -net 192.168.0.0 netmask 255.255.255.0 gw 10.0.0.1 [dev eth0]语法:route add -net 网段 netmask 子网掩码 gw 下一条网关 [设备]PS:设备名可以不加;实机演示:查看路由表: route----------默认路由命令: route add -net 0.0.0.0 netmask 0.0.0.0 gw 10.0.0.1语法其实就是把上面的网段和子网掩码换成0.0.0.0 其他不变默认路由命令2: route add default gw 10.0.0.1语法同上,这里就不讲了关于route add命令共有两种:-host -net-host 是路由单个主机,不需要指定掩码-net 是路由一个网段,需要指定一个掩码删除路由:就是将route add -xxx xxxx改成route del -xxx xxxx

Linux做路由器(篇四)静态路由配置 本篇是Linux做路由器主线的最后一篇,配置静态路由(包括默认路由)。-----------静态路由命令: route add -net 192.168.0.0/24 gw 10.0.0.1 [dev eth0]语法:route add -net 网段/掩码位 gw 下一条网关 [设备]静态路由命令2: route add -net 192.168.0.0 netmask 255.255.255.0 gw 10.0.0.1 [dev eth0]语法:route add -net 网段 netmask 子网掩码 gw 下一条网关 [设备]PS:设备名可以不加;实机演示:查看路由表: route----------默认路由命令: route add -net 0.0.0.0 netmask 0.0.0.0 gw 10.0.0.1语法其实就是把上面的网段和子网掩码换成0.0.0.0 其他不变默认路由命令2: route add default gw 10.0.0.1语法同上,这里就不讲了关于route add命令共有两种:-host -net-host 是路由单个主机,不需要指定掩码-net 是路由一个网段,需要指定一个掩码删除路由:就是将route add -xxx xxxx改成route del -xxx xxxx -

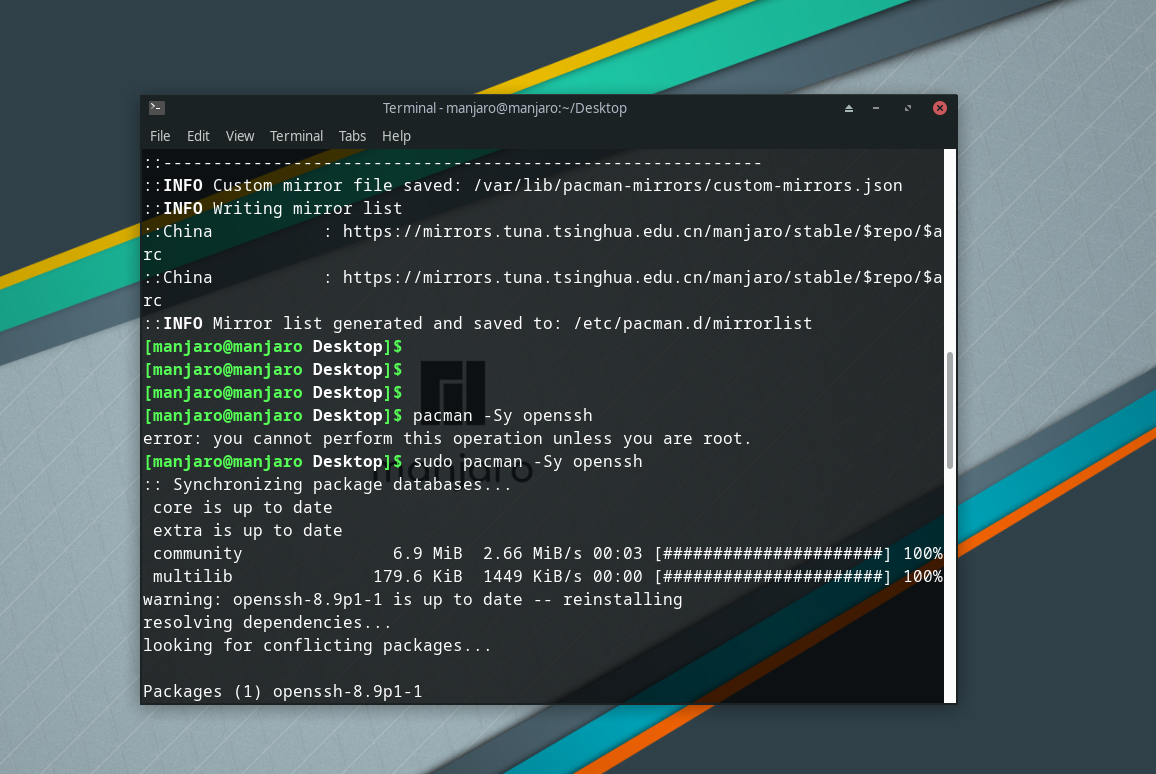

用Linux做路由器(篇三)端口NAT+ACL 因为xxx原因吧,这里断更了接近半个月,现在做篇三,静态NAT和防火墙的功能;静态NAT可以用两种办法实现,一个是firewalld的方式,一个用的是DNAT的方式(两个方法使用场景一致,firewalld的方法只适用于静态IP的场景,DNAT的方式也只能适用于静态IP的方式;至于公网地址的方法我会在扩展中间讲到)使用iptables的端口转发做一个操作(需要用到DNAT)现在写个DNAT的方式iptables -t nat -A PREROUTING -p tcp -m tcp --dport 60000 -j DNAT --to-destination 192.168.199.22:22 /etc/init.d/iptables save service iptables restart这个是通过公网的方式访问内网的测试机,内网的测试机提前开好了SSH(安装了SSH并且启动了)安装了SSH,下面我在我的笔记本上ssh测试路由器上的60000端口是不是我这台manjaro可以看见路由器的IP+60000端口就使用ssh连接上了这个内网的测试机上面的iptables命令解析iptables -t nat -A PREROUTING -p tcp -m tcp --dport 路由器端口 -j DNAT --to-destination 内网设备IP:内网端口ACL的实现方法这里不讲扩展ACL和ACL,因为运营商路由不归我们管,只能用路由禁止出站流量下面我屏蔽一个114.114.114.114 DNS(至于114DNS的成分不用我多说吧?)内网设备测试114能不能DNS请求 nslookup baidu.com 114.114.114.114可以DNS请求到下面使用这个命令对114.114.114.114封禁DNS功能 iptables -A FORWARD -s 192.168.199.0/24 -p udp --dport 53 -m state --state NEW -j DROP iptables -A FORWARD -s 192.168.199.0/24 -p tcp --dport 53 -m state --state NEW -j DROP /etc/init.d/iptables save service iptables restartDNS请求是53端口(53UDP 53TCP)所以这里直接封禁TCP53和UDP53PS:需要在iptables的NAT表内使用FORWARD禁用,不能使用FITTER表(因为fitter表封禁的是本机地址,如果是NAT转换的地址段需要在NAT表内封禁)测试我自己的站和baidu.com能不能被nslookup到图片可以看到,114DNS无法解析,封禁了114DNS的53 TCP和UDP端口下面放一些资料文章,感兴趣的可以看看:端口转发iptables资料1iptables资料2iptables资料3iptables管理NAT表Manjaro切换国内源

用Linux做路由器(篇三)端口NAT+ACL 因为xxx原因吧,这里断更了接近半个月,现在做篇三,静态NAT和防火墙的功能;静态NAT可以用两种办法实现,一个是firewalld的方式,一个用的是DNAT的方式(两个方法使用场景一致,firewalld的方法只适用于静态IP的场景,DNAT的方式也只能适用于静态IP的方式;至于公网地址的方法我会在扩展中间讲到)使用iptables的端口转发做一个操作(需要用到DNAT)现在写个DNAT的方式iptables -t nat -A PREROUTING -p tcp -m tcp --dport 60000 -j DNAT --to-destination 192.168.199.22:22 /etc/init.d/iptables save service iptables restart这个是通过公网的方式访问内网的测试机,内网的测试机提前开好了SSH(安装了SSH并且启动了)安装了SSH,下面我在我的笔记本上ssh测试路由器上的60000端口是不是我这台manjaro可以看见路由器的IP+60000端口就使用ssh连接上了这个内网的测试机上面的iptables命令解析iptables -t nat -A PREROUTING -p tcp -m tcp --dport 路由器端口 -j DNAT --to-destination 内网设备IP:内网端口ACL的实现方法这里不讲扩展ACL和ACL,因为运营商路由不归我们管,只能用路由禁止出站流量下面我屏蔽一个114.114.114.114 DNS(至于114DNS的成分不用我多说吧?)内网设备测试114能不能DNS请求 nslookup baidu.com 114.114.114.114可以DNS请求到下面使用这个命令对114.114.114.114封禁DNS功能 iptables -A FORWARD -s 192.168.199.0/24 -p udp --dport 53 -m state --state NEW -j DROP iptables -A FORWARD -s 192.168.199.0/24 -p tcp --dport 53 -m state --state NEW -j DROP /etc/init.d/iptables save service iptables restartDNS请求是53端口(53UDP 53TCP)所以这里直接封禁TCP53和UDP53PS:需要在iptables的NAT表内使用FORWARD禁用,不能使用FITTER表(因为fitter表封禁的是本机地址,如果是NAT转换的地址段需要在NAT表内封禁)测试我自己的站和baidu.com能不能被nslookup到图片可以看到,114DNS无法解析,封禁了114DNS的53 TCP和UDP端口下面放一些资料文章,感兴趣的可以看看:端口转发iptables资料1iptables资料2iptables资料3iptables管理NAT表Manjaro切换国内源 -

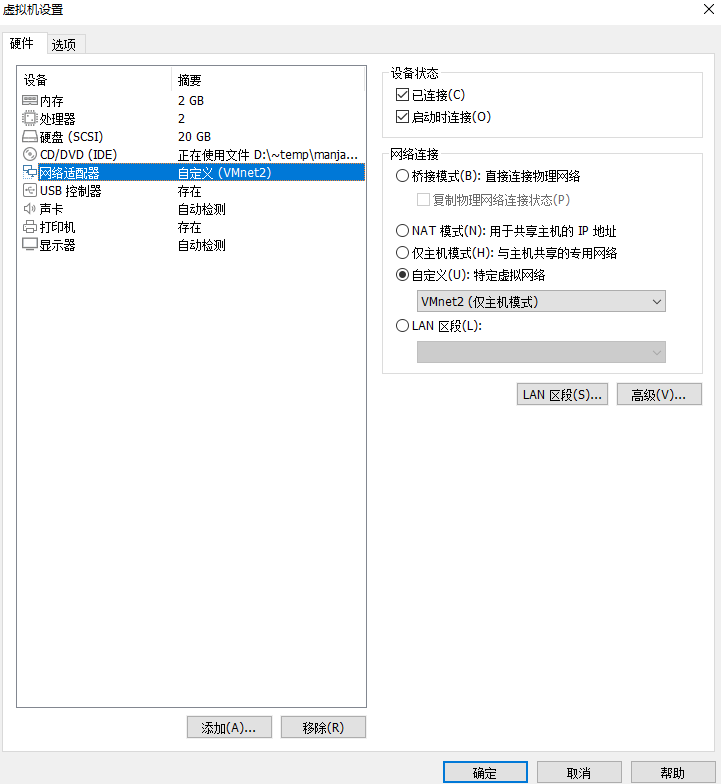

用Linux做路由器(篇二)设置路由模式+动态NAT 路由器最基本的要求就是NAT和路由这两个功能。首先就是把网关地址配置好(DHCP服务器和网关可以是同一个也可以是不同的)vim /etc/sysctl.conf首先配置路由转发,把 net.ipv4.ip_forward = 0改成 net.ipv4.ip_forward = 1允许路由之后就更新sysctl并重启网络服务 sysctl -p && service network restart设置完了之后直接就可以设置内部的IP段转发到PPP0接口(用防火墙命令转发)首先初始化防火墙的一些命令 iptables -P INPUT ACCEPT iptables -P FORWARD ACCEPT iptables -P OUTPUT ACCEPT iptables -F iptables -t nat -A POSTROUTING -s 192.168.199.0/24 -j MASQUERADE #动态伪装,适合PPPoE的宽带 /etc/init.d/iptables save之后直接重启防火墙 service iptables restart因为我设置的DHCP网卡是ETH2,对应的主机网卡是VMNet2,也就是说我需要新建一个虚拟机使用VMNet2网卡我这里用Manjaro新建一个Live光盘启动的虚拟机。然后设置成VMNet2直接开机进入系统(不需要安装)然后打开控制台输入ip add,查看本机的IP地址是多少地址是192.168.199.22,现在试着ping一下8.8.8.8 Google DNS看看,能不能正常ping通可以ping通,但是TTL应该是被挟持了,看延迟就能知道这个确定是通的地址,下面我直接访问在在上面的一台路由器,这台路由器的IP地址是10.0.0.21,手动敲的Linux路由器的地址是10.0.0.85,和模拟的客户机不在一个网段(但是解释不清楚,我用实验说明一下结果)下面直接验证一下是不是用NAT访问的访问上了,并且我添加了一条防火墙规则,我等会在我笔记本上登录路由器的后台,来查看是不是10.0.0.85访问了这台路由器并且添加了规则看到了路由器日志,确实是10.0.0.85访问了这台路由器为了增加可信度,我贴出路由器ping客户机的截图实验结果:路由动态NAT成功

用Linux做路由器(篇二)设置路由模式+动态NAT 路由器最基本的要求就是NAT和路由这两个功能。首先就是把网关地址配置好(DHCP服务器和网关可以是同一个也可以是不同的)vim /etc/sysctl.conf首先配置路由转发,把 net.ipv4.ip_forward = 0改成 net.ipv4.ip_forward = 1允许路由之后就更新sysctl并重启网络服务 sysctl -p && service network restart设置完了之后直接就可以设置内部的IP段转发到PPP0接口(用防火墙命令转发)首先初始化防火墙的一些命令 iptables -P INPUT ACCEPT iptables -P FORWARD ACCEPT iptables -P OUTPUT ACCEPT iptables -F iptables -t nat -A POSTROUTING -s 192.168.199.0/24 -j MASQUERADE #动态伪装,适合PPPoE的宽带 /etc/init.d/iptables save之后直接重启防火墙 service iptables restart因为我设置的DHCP网卡是ETH2,对应的主机网卡是VMNet2,也就是说我需要新建一个虚拟机使用VMNet2网卡我这里用Manjaro新建一个Live光盘启动的虚拟机。然后设置成VMNet2直接开机进入系统(不需要安装)然后打开控制台输入ip add,查看本机的IP地址是多少地址是192.168.199.22,现在试着ping一下8.8.8.8 Google DNS看看,能不能正常ping通可以ping通,但是TTL应该是被挟持了,看延迟就能知道这个确定是通的地址,下面我直接访问在在上面的一台路由器,这台路由器的IP地址是10.0.0.21,手动敲的Linux路由器的地址是10.0.0.85,和模拟的客户机不在一个网段(但是解释不清楚,我用实验说明一下结果)下面直接验证一下是不是用NAT访问的访问上了,并且我添加了一条防火墙规则,我等会在我笔记本上登录路由器的后台,来查看是不是10.0.0.85访问了这台路由器并且添加了规则看到了路由器日志,确实是10.0.0.85访问了这台路由器为了增加可信度,我贴出路由器ping客户机的截图实验结果:路由动态NAT成功 -

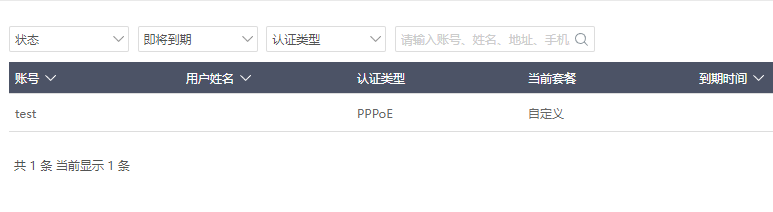

用Linux做路由器(篇一)PPPoE篇+DHCP 我相信很多人不知道路由器其实是基于的Linux内核(大多数都是,有部分是基于的BSD);Linux原生就可以做路由器用,这个其实不稀奇,这里讲Linux做路由器的篇一文章,PPPoE+DHCP配置。(然后还有群友说vxworks,那我就把vxworks也加上去吧)p:三次筛查Linux版本不限,我就用CentOS6做路由器吧。CentOS6还是CentOS7都可以做,只是看个人喜好,我认为路由器用CentOS6完全够了用首先我创建一个PPPoE账号,用于等会的PPPoE的实验然后在CentOS6的界面配置一下网卡,这个很容易; cd /etc/sysconfig/network-scripts/ vi ifcfg-eth1 vi ifcfg-eth0onboot=no改成yes,等会要用ssh配置的,所以先开一下内网的接口(新的路由器不也是在内网配置的)然后重启,获取到地址之后在ssh配置剩下的操作。如果CentOS6需要的软件没有的话还需要换成CentOS-Valut源才可以正常安装软件。配置完Valut源后安装pppoe和ppp软件 yum -y install rp-pppoe ppp我安装的是PPPoE 3.10查看版本: pppoe -V [root@localhost ~]# pppoe -V Roaring Penguin PPPoE Version 3.10紧接着设置接口0,就是PPPoE的那个接口 pppoe-setup第一是用户,输入你的PPPoE账号第二是网卡接口,默认是eth0,我设置的也是eth0接口为PPPoE接口第三不知道是什么东西,就默认第四和第五分别是主DNS和备DNS,主DNS设置223.5.5.5,备DNS设置223.6.6.6(如果是宽带的话需要查看DNS服务器,江苏电信的DNS是主:218.4.4.4备用218.6.6.6)注意:真实情况下不需要手动设置DNS,如果手动设置DNS后无法拨号的话就删除ppp0接口的配置信息;删除pppoe配置命令 rm -rf /etc/sysconfig/network-scripts/ppp0第六是输入密码,输入你的PPPoE密码第七是确认你之前输入的密码第八普通人能不能断开DSL的连接,选yes第九是介绍两种模式,0是不设置任何东西,需要自己保证安全性。1是独立机的意思,适用于独立工作站,一般是只有一台机器需要拨号上网的时候使用。2是充当连接上网的网关模式,但是这里建议按0(初学者建议0,因为2的话会出现别的问题,比如重启后无法连接服务器)第十是设置下一次启动的时候使用这个配置文件,这里填写yes第十一是保存当前的配置文件,还有下面是保存配置文件的位置下面是配置的全过程,总共十步。因为重新启用了防火墙,所以需要到服务器上放行22端口(不放行也不能开启SSH)PS:如果之前是设置的0,此步骤可以忽略 iptables -A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT service iptables save service iptables restart放行了22之后再用SSH连接服务器然后输入pppoe-start启动PPPoE服务器查看服务器获取的IP ifconfig下面会出现一个ppp0的虚拟接口,并且已经获取到了一个IP地址;注意:这里的255.255.255.255是点对点传输的意思,不代表是子网掩码的意思。PPPoE到这里就结束了,下面配置DHCP服务器因为虚拟机在创建的时候是设置了三张网卡,所以这里用第三张网卡来设置DHCP服务器,当然你也可以用第二张网卡设置DHCP服务器的,没有限制。首先 vim /etc/sysconfig/network-scripts/ifcfg-eth2查看网卡的MAC地址,记录下来,等会需要用到DEVICE=eth2 HWADDR=00:0C:29:92:C0:7F TYPE=Ethernet UUID=fb488b7f-6258-4795-bfd4-f75ad091da28 ONBOOT=yes NM_CONTROLLED=yes BOOTPROTO=dhcp记得把ONBOOT改成yes,不然开机网卡的down的状态,那就不能分配地址了。然后我贴出我的DHCP配置文件,顺带解释一下DHCP文件是怎么回事 ddns-update-style interim; ignore client-updates; subnet 192.168.199.0 netmask 255.255.255.0 { #子网掩码和网段 range 192.168.199.1 192.168.199.200; #设置分发的范#围1-200(和起始地址是网关) option domain-name-servers 223.5.5.5,223.6.6.6; #设置DNS服务器,可以设置多台 option domain-name "local.dkm.cn"; #设置域名(这一栏可以不要) option routers 192.168.199.1; #指定设备的网关地址是多少,网关地址可以自定义 option broadcast-address 192.168.199.255; #这个是广播地址 default-lease-time 600; #地址默认租期 max-lease-time 7200; #地址最大租期 } #后面需要设置dhcpd配置文件的用户所有者 vim /etc/init.d/dhcpd #设置里面的 user=dhcpd group=dhcpd #改为 user=root group=root #上面的不改,root用户无法启动dhcpd服务; #设置eth2接口的IP地址 ifconfig eth2 192.168.199.20 netmask 255.255.255.0 #设置完IP地址后重启网络服务 service network restart #然后就设置eth2接口为启用dhcp服务的接口 dhcpd -cf /etc/dhcp/dhcpd.conf eth2 #下面就重启DHCP服务器; service dhcpd restart现在重启完成了,下面查看本机和这个虚拟机网卡同一层下的IP是不是获取到了。很显然,已经获取到了地址;DHCP服务器配置成功。下期预告,设置外网访问内网的设备,有两种方式:一是NAT,二是iptables转发,顺便再把动态NAT配置一下。

用Linux做路由器(篇一)PPPoE篇+DHCP 我相信很多人不知道路由器其实是基于的Linux内核(大多数都是,有部分是基于的BSD);Linux原生就可以做路由器用,这个其实不稀奇,这里讲Linux做路由器的篇一文章,PPPoE+DHCP配置。(然后还有群友说vxworks,那我就把vxworks也加上去吧)p:三次筛查Linux版本不限,我就用CentOS6做路由器吧。CentOS6还是CentOS7都可以做,只是看个人喜好,我认为路由器用CentOS6完全够了用首先我创建一个PPPoE账号,用于等会的PPPoE的实验然后在CentOS6的界面配置一下网卡,这个很容易; cd /etc/sysconfig/network-scripts/ vi ifcfg-eth1 vi ifcfg-eth0onboot=no改成yes,等会要用ssh配置的,所以先开一下内网的接口(新的路由器不也是在内网配置的)然后重启,获取到地址之后在ssh配置剩下的操作。如果CentOS6需要的软件没有的话还需要换成CentOS-Valut源才可以正常安装软件。配置完Valut源后安装pppoe和ppp软件 yum -y install rp-pppoe ppp我安装的是PPPoE 3.10查看版本: pppoe -V [root@localhost ~]# pppoe -V Roaring Penguin PPPoE Version 3.10紧接着设置接口0,就是PPPoE的那个接口 pppoe-setup第一是用户,输入你的PPPoE账号第二是网卡接口,默认是eth0,我设置的也是eth0接口为PPPoE接口第三不知道是什么东西,就默认第四和第五分别是主DNS和备DNS,主DNS设置223.5.5.5,备DNS设置223.6.6.6(如果是宽带的话需要查看DNS服务器,江苏电信的DNS是主:218.4.4.4备用218.6.6.6)注意:真实情况下不需要手动设置DNS,如果手动设置DNS后无法拨号的话就删除ppp0接口的配置信息;删除pppoe配置命令 rm -rf /etc/sysconfig/network-scripts/ppp0第六是输入密码,输入你的PPPoE密码第七是确认你之前输入的密码第八普通人能不能断开DSL的连接,选yes第九是介绍两种模式,0是不设置任何东西,需要自己保证安全性。1是独立机的意思,适用于独立工作站,一般是只有一台机器需要拨号上网的时候使用。2是充当连接上网的网关模式,但是这里建议按0(初学者建议0,因为2的话会出现别的问题,比如重启后无法连接服务器)第十是设置下一次启动的时候使用这个配置文件,这里填写yes第十一是保存当前的配置文件,还有下面是保存配置文件的位置下面是配置的全过程,总共十步。因为重新启用了防火墙,所以需要到服务器上放行22端口(不放行也不能开启SSH)PS:如果之前是设置的0,此步骤可以忽略 iptables -A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT service iptables save service iptables restart放行了22之后再用SSH连接服务器然后输入pppoe-start启动PPPoE服务器查看服务器获取的IP ifconfig下面会出现一个ppp0的虚拟接口,并且已经获取到了一个IP地址;注意:这里的255.255.255.255是点对点传输的意思,不代表是子网掩码的意思。PPPoE到这里就结束了,下面配置DHCP服务器因为虚拟机在创建的时候是设置了三张网卡,所以这里用第三张网卡来设置DHCP服务器,当然你也可以用第二张网卡设置DHCP服务器的,没有限制。首先 vim /etc/sysconfig/network-scripts/ifcfg-eth2查看网卡的MAC地址,记录下来,等会需要用到DEVICE=eth2 HWADDR=00:0C:29:92:C0:7F TYPE=Ethernet UUID=fb488b7f-6258-4795-bfd4-f75ad091da28 ONBOOT=yes NM_CONTROLLED=yes BOOTPROTO=dhcp记得把ONBOOT改成yes,不然开机网卡的down的状态,那就不能分配地址了。然后我贴出我的DHCP配置文件,顺带解释一下DHCP文件是怎么回事 ddns-update-style interim; ignore client-updates; subnet 192.168.199.0 netmask 255.255.255.0 { #子网掩码和网段 range 192.168.199.1 192.168.199.200; #设置分发的范#围1-200(和起始地址是网关) option domain-name-servers 223.5.5.5,223.6.6.6; #设置DNS服务器,可以设置多台 option domain-name "local.dkm.cn"; #设置域名(这一栏可以不要) option routers 192.168.199.1; #指定设备的网关地址是多少,网关地址可以自定义 option broadcast-address 192.168.199.255; #这个是广播地址 default-lease-time 600; #地址默认租期 max-lease-time 7200; #地址最大租期 } #后面需要设置dhcpd配置文件的用户所有者 vim /etc/init.d/dhcpd #设置里面的 user=dhcpd group=dhcpd #改为 user=root group=root #上面的不改,root用户无法启动dhcpd服务; #设置eth2接口的IP地址 ifconfig eth2 192.168.199.20 netmask 255.255.255.0 #设置完IP地址后重启网络服务 service network restart #然后就设置eth2接口为启用dhcp服务的接口 dhcpd -cf /etc/dhcp/dhcpd.conf eth2 #下面就重启DHCP服务器; service dhcpd restart现在重启完成了,下面查看本机和这个虚拟机网卡同一层下的IP是不是获取到了。很显然,已经获取到了地址;DHCP服务器配置成功。下期预告,设置外网访问内网的设备,有两种方式:一是NAT,二是iptables转发,顺便再把动态NAT配置一下。 -

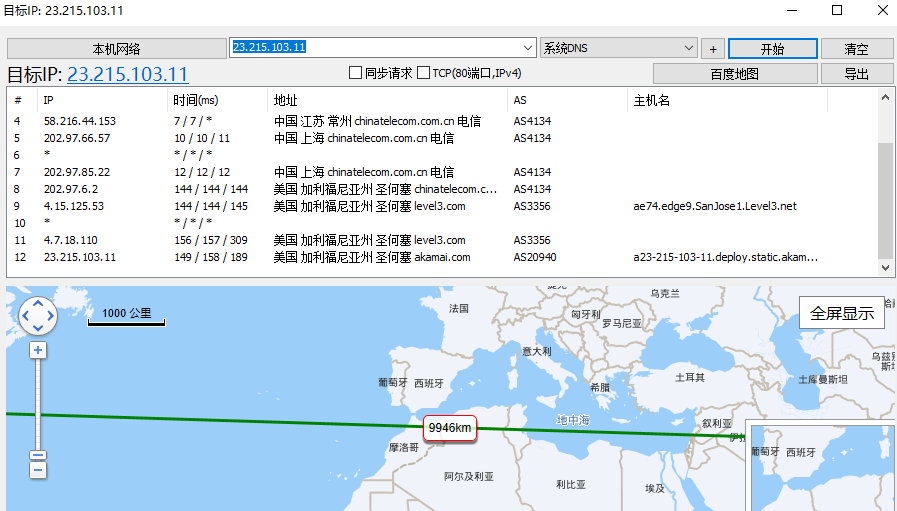

游戏加速器的原理 游戏加速器的原理就不用我说了,也就转一下骨干网络直接的转线时间差(不是什么专线宽带的延迟低一点,这种就属于强词夺理);也不要试图反驳我说专线宽带延迟低,就这么说吧,专线宽带出国速度和普通宽带差不了多少。本人用过一段时间的AS4134(163Backbone Network)电信10M专线,出国延迟和普通家庭宽带差不了多少。亚服游戏大多数的服务器都在香港,新加坡,日本,韩国这些地方,我这里就有某个游戏的路由表,可以看看实际出去需要转多少线路:这是一个游戏服务器的其中一个IP地址(因为一个游戏的服务器不可能就一个,这里我用这个例举)从图中可以得知,这个游戏服务器在正常连接的时候会从163骨干网出去,再次转两个别的骨干网络,最终到达目标服务器;但是在香港就不会这么走;香港可能会走别的路由到目标,因为我们默认的路由都是从上海的163骨干网出口到美国的西雅图;直接玩美服游戏其实这样看不出什么区别,但是对于港服来说,默认不直接走国内到香港,会从上海出去走美国或者日本绕一圈,再到香港;区别就在这里,专线也一样,会走美国或者日本绕一圈到香港:看吧,走日本NTT绕了一圈到香港,还是香港的中国移动。所以游戏加速器能降低延迟的办法就是用CN2线路直达香港(CN2是什么自己百度),CN2线路直达香港,仅有出公网一点点延迟;除外还有IPLC,IEPL出国,这两种不过防火墙(目前来说,CN2的价格比IPLC和IEPL要贵不少)大多数游戏加速器还是用的CN2;(IEPL深港专线直达香港6ms)这上面是网络,下面讲怎么代理游戏游戏的数据包是第四层的UDP数据包,一般的SS SS5 vmess都是第五层会话层数据包,不能直接代理游戏,想要代理需要转换到比第四层低的层级才可以被代理。比如在本机创建一个虚拟网卡,像UU加速器和雷神加速器就是在电脑用软件创建一个虚拟网卡,通过Socket5代理转发数据包(SS5支持UDP和TCP)在国内的节点代表的就是在国内的中转香港CN2的服务器,一般都在BGP机房;中转呢就有Nginx转发TCP或者UDP数据包到香港CN2的服务器上;不使用虚拟网卡,使用软件代理;游戏代理的方式有很多种,也有用代理xx游戏的应用程序,通过应用程序代理,NN加速器和海豚加速器用的是这种方式代理的游戏;数据转发同上;加速盒子,UU加速器出过一款加速盒子,这个加速盒子呢,其实就是和OpenWrt差不多,只不过是第三层的代理,也就是路由代理;当然你自己也可以在家里弄个这种类型的代理,数据转发的方式和上面一样。至于模式,这个得问加速器厂商,因为这个模式代表加速器使用什么应用协议去加速游戏(比如L2TP,Open VPN);