搜索到

108

篇与

draknightm

的结果

-

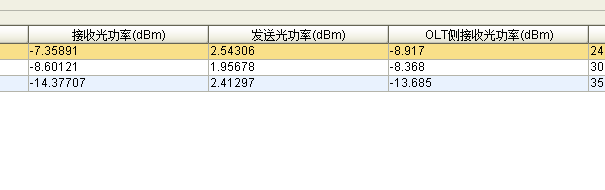

下行光功率与上行光功率 这里需要分清楚上下行的概念对于ONU来说OLT的上行光功率等于ONU的下行光功率对于OLT来说ONU的上行光功率等于OLT的下行光功率范例:ONU的收光功率是-18,同OLT上行发送的光经过ODN到达ONU的光功率为-18假设OLT的PON口的上行功率是+5,ONU的上行功率是+1.5 ~ +2.5,在OLT下的显示状态 分光器光衰表(参考)(实际分光损耗依据生产厂家公示的损耗为准)|分光比例|衰减||1:2|-3.4||1:4|-7.4||1:8|-10.7||1:16|-13.9||1:32|-17.2||1:64|-21.5|以上表的1:16分光器为例,OLT上行光是+5.5,ONU的上行光是+2.5,那么可以计算得出,ONU的下行光=OLT上行光-分光器损耗得出5.5-13.9=-8.4,OLT收光=ONU上行光-分光器损耗2.5-13.9=-11.4ONU收光-8.4,OLT收光-11.4上面为理想条件下的理论值,实际值还需要计算插入损耗,熔接损耗,光缆长度损耗,但是OLT侧的收光是低于ONU侧收光,这个是固定不变的

下行光功率与上行光功率 这里需要分清楚上下行的概念对于ONU来说OLT的上行光功率等于ONU的下行光功率对于OLT来说ONU的上行光功率等于OLT的下行光功率范例:ONU的收光功率是-18,同OLT上行发送的光经过ODN到达ONU的光功率为-18假设OLT的PON口的上行功率是+5,ONU的上行功率是+1.5 ~ +2.5,在OLT下的显示状态 分光器光衰表(参考)(实际分光损耗依据生产厂家公示的损耗为准)|分光比例|衰减||1:2|-3.4||1:4|-7.4||1:8|-10.7||1:16|-13.9||1:32|-17.2||1:64|-21.5|以上表的1:16分光器为例,OLT上行光是+5.5,ONU的上行光是+2.5,那么可以计算得出,ONU的下行光=OLT上行光-分光器损耗得出5.5-13.9=-8.4,OLT收光=ONU上行光-分光器损耗2.5-13.9=-11.4ONU收光-8.4,OLT收光-11.4上面为理想条件下的理论值,实际值还需要计算插入损耗,熔接损耗,光缆长度损耗,但是OLT侧的收光是低于ONU侧收光,这个是固定不变的 -

增加MSR56-60路由器到网络 因为规模越来越大,目前需要增加路由器用于把无线和新增区域的无线网改迁到新的路由器上,新路由器的型号是H3C MSR56-60这是路由器的配置<H3C>dis version H3C Comware Software, Version 7.1.064, Release 6749P2102 Copyright (c) 2004-2024 New H3C Technologies Co., Ltd. All rights reserved. H3C MSR56-60 uptime is 4 weeks, 5 days, 14 hours, 20 minutes Last reboot reason : Power on Boot image: cfa0:/msr56-cmw710-boot-r6749p2102.bin Boot image version: 7.1.064P80, Release 6749P2102 Compiled Jan 04 2024 16:00:00 System image: cfa0:/msr56-cmw710-system-r6749p2102.bin System image version: 7.1.064, Release 6749P2102 Compiled Jan 04 2024 16:00:00 Slot 0: MPU-100 uptime is 4 weeks, 5 days, 14 hours, 20 minutes Last reboot reason : Power on CPU ID: 0x3 2G bytes DDR3 SDRAM Memory 8M bytes Flash Memory PCB Version: 2.0 CPLD Version: 3.0 Basic BootWare Version: 1.71 Extended BootWare Version: 1.71 [SUBSLOT 0]CON (Hardware)2.0, (Driver)1.0, (CPLD)3.0 [SUBSLOT 0]AUX (Hardware)2.0, (Driver)1.0, (CPLD)3.0 [SUBSLOT 0]MGE0 (Hardware)2.0, (Driver)1.0, (CPLD)3.0 Slot 2: SPU-300 uptime is 4 weeks, 5 days, 14 hours, 18 minutes Last reboot reason : Power on CPU ID: 0x9 4G bytes DDR3 SDRAM Memory 8M bytes Flash Memory PCB Version: 2.0 CPLD Version: 2.0 Basic BootWare Version: 1.50 Extended BootWare Version: 1.50 [SUBSLOT 0]GE2/0/0 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/1 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/2 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/3 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]XGE2/0/4 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]CELLULAR2/0/0 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]CELLULAR2/0/1 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 5]HMIM-24GSWP (Hardware)2.0, (Driver)1.0, (CPLD)0.0 [SUBSLOT 6]HMIM-2VE1 (Hardware)3.0, (Driver)1.0, (CPLD)1.0 [SUBSLOT 9]VPM-128 (Hardware)2.0, (Driver)1.0, (CPLD)0.0 下面配置路由器,因为是几条PPPoE宽带,下面就直接跳过PPPoE的配置,PPPoE配置NAT的过程这里省略不配;下面是配置默认路由和VLAN IP,因为无线网分三个区域,VLAN 11,VLAN 6,VLAN 10这三个区域分别对应三个厂房的普通无线网,共用6条普通PPPoE宽带(没有公网地址)配置几条VLAN的地址这里就省略,下面是配置PPPoE拨号的模板 interface Dialer0 mtu 1492 ppp chap password cipher 宽带密码密文 ppp chap user 宽带账号 ppp ipcp dns admit-any ppp ipcp dns request ppp pap local-user 宽带账号 password cipher 宽带密码密文 dialer bundle enable dialer-group 1 dialer timer idle 0 dialer timer autodial 5 ip address ppp-negotiate tcp mss 1280 ip last-hop hold nat outbound 这里的Dialer0表示的是逻辑接口Dialer0,因为PPPoE拨号不是直接作用在interface的,是作用在PPP的逻辑接口;上面的password cipher表示的宽带账号的密文,如果输入密码则会拨号不成功,如果不想设置密文就用 password simple,这个就是输入明文密码,这个密码在储存后就是密文,如果密码忘记了就下次直接用password cipher密文填入也可能正常拨号的下面应用到接口假设我的物理接口是G2/0/0int gi 2/0/0 port link-mode route description Multiple_Line1 ip last-hop hold pppoe-client dial-bundle-number 0 这里的pppoe-client表示的就是配置逻辑接口0到gi 2/0/0接口上然后下面配置默认路由(因为没有固定地址,直接配置到逻辑接口上)ip route-static 0.0.0.0 Dialer0

增加MSR56-60路由器到网络 因为规模越来越大,目前需要增加路由器用于把无线和新增区域的无线网改迁到新的路由器上,新路由器的型号是H3C MSR56-60这是路由器的配置<H3C>dis version H3C Comware Software, Version 7.1.064, Release 6749P2102 Copyright (c) 2004-2024 New H3C Technologies Co., Ltd. All rights reserved. H3C MSR56-60 uptime is 4 weeks, 5 days, 14 hours, 20 minutes Last reboot reason : Power on Boot image: cfa0:/msr56-cmw710-boot-r6749p2102.bin Boot image version: 7.1.064P80, Release 6749P2102 Compiled Jan 04 2024 16:00:00 System image: cfa0:/msr56-cmw710-system-r6749p2102.bin System image version: 7.1.064, Release 6749P2102 Compiled Jan 04 2024 16:00:00 Slot 0: MPU-100 uptime is 4 weeks, 5 days, 14 hours, 20 minutes Last reboot reason : Power on CPU ID: 0x3 2G bytes DDR3 SDRAM Memory 8M bytes Flash Memory PCB Version: 2.0 CPLD Version: 3.0 Basic BootWare Version: 1.71 Extended BootWare Version: 1.71 [SUBSLOT 0]CON (Hardware)2.0, (Driver)1.0, (CPLD)3.0 [SUBSLOT 0]AUX (Hardware)2.0, (Driver)1.0, (CPLD)3.0 [SUBSLOT 0]MGE0 (Hardware)2.0, (Driver)1.0, (CPLD)3.0 Slot 2: SPU-300 uptime is 4 weeks, 5 days, 14 hours, 18 minutes Last reboot reason : Power on CPU ID: 0x9 4G bytes DDR3 SDRAM Memory 8M bytes Flash Memory PCB Version: 2.0 CPLD Version: 2.0 Basic BootWare Version: 1.50 Extended BootWare Version: 1.50 [SUBSLOT 0]GE2/0/0 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/1 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/2 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]GE2/0/3 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]XGE2/0/4 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]CELLULAR2/0/0 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 0]CELLULAR2/0/1 (Hardware)2.0, (Driver)1.0, (CPLD)2.0 [SUBSLOT 5]HMIM-24GSWP (Hardware)2.0, (Driver)1.0, (CPLD)0.0 [SUBSLOT 6]HMIM-2VE1 (Hardware)3.0, (Driver)1.0, (CPLD)1.0 [SUBSLOT 9]VPM-128 (Hardware)2.0, (Driver)1.0, (CPLD)0.0 下面配置路由器,因为是几条PPPoE宽带,下面就直接跳过PPPoE的配置,PPPoE配置NAT的过程这里省略不配;下面是配置默认路由和VLAN IP,因为无线网分三个区域,VLAN 11,VLAN 6,VLAN 10这三个区域分别对应三个厂房的普通无线网,共用6条普通PPPoE宽带(没有公网地址)配置几条VLAN的地址这里就省略,下面是配置PPPoE拨号的模板 interface Dialer0 mtu 1492 ppp chap password cipher 宽带密码密文 ppp chap user 宽带账号 ppp ipcp dns admit-any ppp ipcp dns request ppp pap local-user 宽带账号 password cipher 宽带密码密文 dialer bundle enable dialer-group 1 dialer timer idle 0 dialer timer autodial 5 ip address ppp-negotiate tcp mss 1280 ip last-hop hold nat outbound 这里的Dialer0表示的是逻辑接口Dialer0,因为PPPoE拨号不是直接作用在interface的,是作用在PPP的逻辑接口;上面的password cipher表示的宽带账号的密文,如果输入密码则会拨号不成功,如果不想设置密文就用 password simple,这个就是输入明文密码,这个密码在储存后就是密文,如果密码忘记了就下次直接用password cipher密文填入也可能正常拨号的下面应用到接口假设我的物理接口是G2/0/0int gi 2/0/0 port link-mode route description Multiple_Line1 ip last-hop hold pppoe-client dial-bundle-number 0 这里的pppoe-client表示的就是配置逻辑接口0到gi 2/0/0接口上然后下面配置默认路由(因为没有固定地址,直接配置到逻辑接口上)ip route-static 0.0.0.0 Dialer0 -

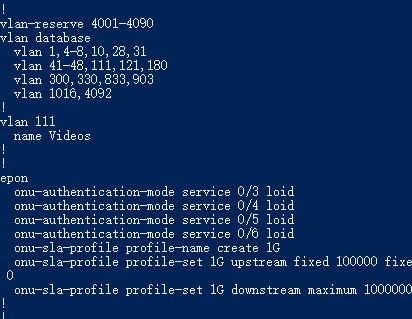

中兴OLT修改PON线卡模式 搞了个EPFC的线卡过来,发现U31网管上只能用MAC的方式认证,不能用loid认证,找半天每找到在哪里能改,同时网上的资料也比较少,后来我尝试看一下这个业务板的配置的时候,show run 然后我就发现了这个配置的关键词,是跟loid一样的 下面尝试一下下面的这个命令 ZXAN#conf t ZXAN(config)#epon ZXAN(config)#onu-? 这是下面支持的命令 有个onu-authentication-mode,接下来继续?问OLT 看到有个service,直接试试上面service / 然后就修改了模式 下面打开U31,看看是不是变成了loid模式

中兴OLT修改PON线卡模式 搞了个EPFC的线卡过来,发现U31网管上只能用MAC的方式认证,不能用loid认证,找半天每找到在哪里能改,同时网上的资料也比较少,后来我尝试看一下这个业务板的配置的时候,show run 然后我就发现了这个配置的关键词,是跟loid一样的 下面尝试一下下面的这个命令 ZXAN#conf t ZXAN(config)#epon ZXAN(config)#onu-? 这是下面支持的命令 有个onu-authentication-mode,接下来继续?问OLT 看到有个service,直接试试上面service / 然后就修改了模式 下面打开U31,看看是不是变成了loid模式 -

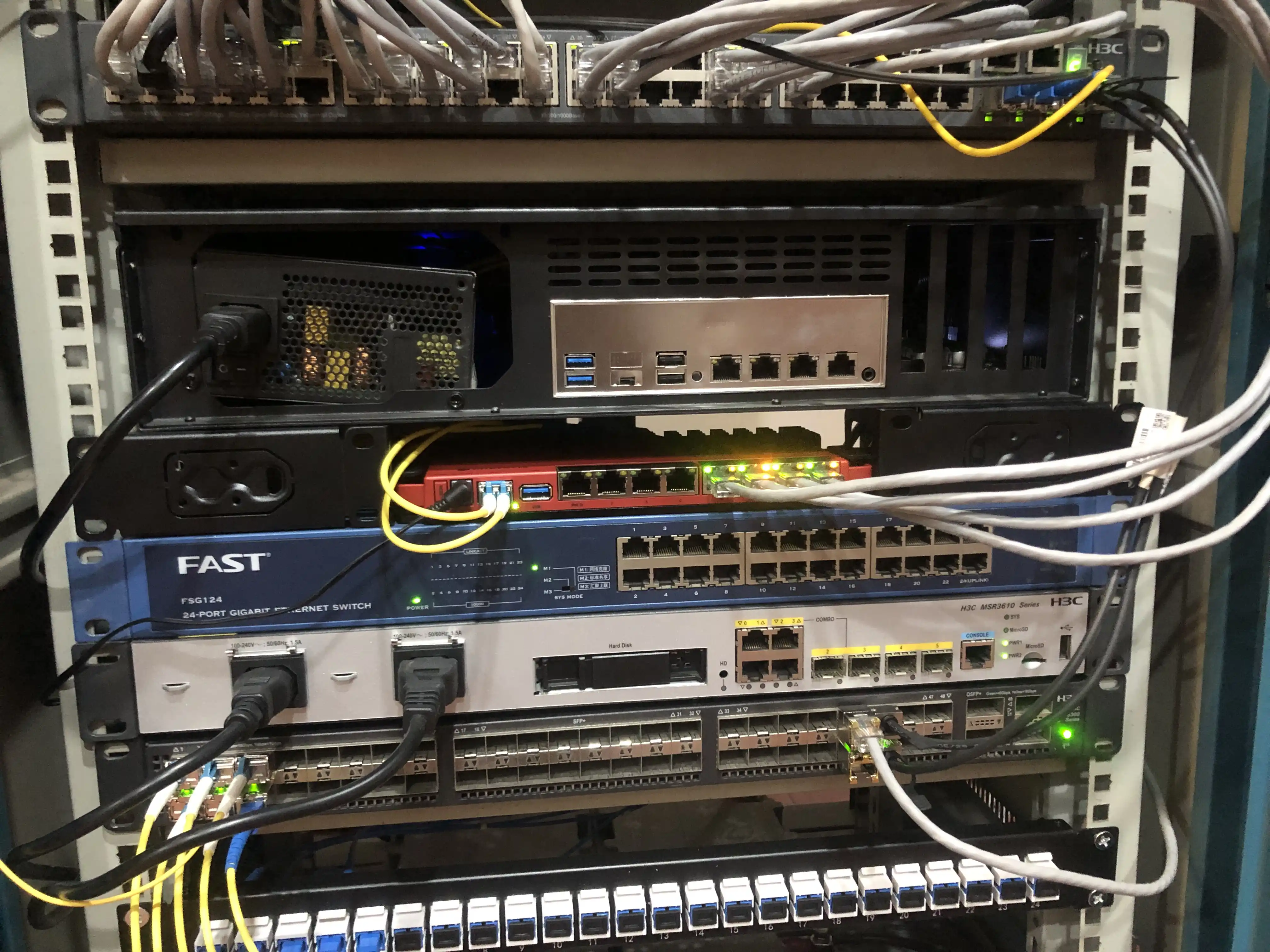

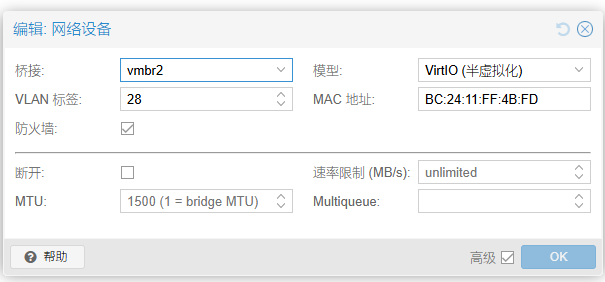

全光网络实机配置记录(真实配置)(下) 这篇是下半部分,主要就是配置的MA主柜的配置MA主柜设备图依然是从下到上倒数第一台为核心交换机。H3C_S6800,48x10G+4x40G倒数第二台为原先专线入口路由器,目前已停用倒数第三台为私网专用交换机,目前弃用倒数第四为新专线路由器且为SDN业务路由倒数第五为ACG网关,目前未使用倒数第六为业务机房核心交换机倒数第一个交换机配置(不显示前段)#配置VLAN 1(default), 2-7, 9-10, 14, 22, 28, 78, 81, 91, 111, 323, 330, 335, 833, 903, 1016 #配置下联交换机40G聚合 ----------- int Bridge-Aggregation 3 link-agg mode dyn quit int range ten 1/0/1 to ten 1/0/4 default port link-agg group 3 quit int Bridge-Aggregation 3 port link-type hybrid port hybrid vlan 4 10 28 81 91 111 833 1016 tagged port hybrid vlan 1 untagged quit #配置5号接口到总部 ----------- int ten 1/0/5 port link-ty hy port hybrid vlan 4 6 10 81 91 330 1016 tagged port hybrid vlan 1 untagged quit #配置20G端口到上联交换机 ----------- int Bridge-Aggregation 2 link-agg mode dyn quit int range ten 1/0/43 to ten 1/0/44 default port link-agg group 2 quit int Bridge-Aggregation 2 port link-ty hy port hy vlan 2 to 7 9 to 10 14 22 28 78 81 91 323 330 tagged port hybrid vlan 335 833 903 1016 tagged port hybrid vlan 1 untagged quit #配置到服务器的20G带宽 ----------- int range ten 1/0/33 to ten 1/0/34 default port link-ty hy port hy pvid vlan 1 port hy vlan 1 untag quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.208 22 undo shut quit #保存配置文件 ----------- save force 下面配置上层的机房业务交换机 #配置VLAN1(default), 2, 4-6, 10, 12, 14, 22, 28, 80-81, 91, 98, 323, 330, 833, 903, 1014-1017 #配置链路聚合到20G上联 ----------- int Bridge-Aggregation 2 link-agg mode dyn quit int range ten 1/0/51 to ten 1/0/52 default port link-agg group 2 quit int Bridge-Aggregation 2 port link-type hybrid port hybrid vlan 4 6 10 28 80 to 81 91 98 323 330 833 tagged port hybrid vlan 903 1016 tagged port hybrid vlan 1 untagged quit #配置专线路由器的链路聚合 ----------- int range gi 1/0/25 to gi 1/0/28 default int Bridge-Aggregation 3 description zhuanxian port link-type hybrid port hybrid vlan 28 98 330 833 903 tagged port hybrid vlan 1 untagged link-aggregation mode dynamic quit #配置IP-SAN的链路聚合 ----------- int range gi 1/0/33 to gi 1/0/36 default int Bridge-Aggregation 1 port link-ty acc port acc vlan 1016 link-agg mode dyn quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.206 22 undo shut #保存配置文件 ----------- save force配置MikroTik业务路由器#配置桥 ----------- /interface bridge add dhcp-snooping=yes name=URM1 #配置链路聚合为LACP ----------- /interface bonding add lacp-rate=1sec mode=802.3ad name=LAN-LACP slaves=\ ether8,ether7,ether6,ether5 #配置VLAN ----------- /interface vlan add interface=LAN-LACP name=VLAN1 vlan-id=1 add comment=TR069 interface=LAN-LACP name=VLAN28 vlan-id=28 add interface=LAN-LACP name=VLAN93 vlan-id=93 add comment=WLAN_URM1 interface=LAN-LACP name=VLAN330 vlan-id=330 add interface=LAN-LACP name=VLAN833 vlan-id=833 add comment=CONN interface=LAN-LACP name=VLAN903 vlan-id=903 #配置地址池 ----------- /ip pool add name=VLAN330 ranges=192.168.154.50-192.168.154.150 add name=TR069 ranges=10.18.1.0-10.18.5.255 #配置DHCP服务器 ----------- /ip dhcp-server add address-pool=VLAN330 interface=VLAN330 name=VLAN330 add address-pool=TR069 interface=VLAN28 name=TR069 #配置IP地址 ----------- /ip address add address=192.168.154.1/24 interface=VLAN330 network=192.168.154.0 add address=172.31.255.2/26 interface=VLAN903 network=172.31.255.0 add address=10.18.0.1/16 interface=VLAN28 network=10.18.0.0 add address=172.30.0.2/16 interface=VLAN833 network=172.30.0.0 #DHCP服务器的配置文件 ----------- /ip dhcp-server network add address=10.18.0.0/16 dns-server=10.18.0.250 gateway=10.18.0.1 netmask=16 add address=192.168.154.0/24 dns-server=218.4.4.4,218.2.2.2 gateway=\ 192.168.154.1 netmask=24 #配置DHCP服务器的DNS服务器 ----------- /ip dns set servers=218.4.4.4,218.2.2.2 #配置NAT以及MASQUERADE ----------- /ip firewall nat add action=masquerade chain=srcnat add action=src-nat chain=srcnat src-address=192.168.154.0/24 to-addresses=\ xxx.xxx.xxx.xxx #配置路由 ----------- /ip route add disabled=no dst-address=0.0.0.0/0 gateway=xxx.xxx.xxx.xxx routing-table=main \ suppress-hw-offload=no add disabled=no dst-address=172.16.80.0/22 gateway=172.31.255.3 routing-table=\ main suppress-hw-offload=no add disabled=no dst-address=10.16.0.0/16 gateway=172.31.255.3 routing-table=\ main suppress-hw-offload=no add disabled=no dst-address=192.168.212.0/24 gateway=172.31.255.3 \ routing-table=main suppress-hw-offload=no MA主柜配置完毕,实机配置请勿直接使用(并不能保证你的接法和我的接法是否是一致的,或者说你的设备硬件版本号与我的硬件版本号是否一致的)

全光网络实机配置记录(真实配置)(下) 这篇是下半部分,主要就是配置的MA主柜的配置MA主柜设备图依然是从下到上倒数第一台为核心交换机。H3C_S6800,48x10G+4x40G倒数第二台为原先专线入口路由器,目前已停用倒数第三台为私网专用交换机,目前弃用倒数第四为新专线路由器且为SDN业务路由倒数第五为ACG网关,目前未使用倒数第六为业务机房核心交换机倒数第一个交换机配置(不显示前段)#配置VLAN 1(default), 2-7, 9-10, 14, 22, 28, 78, 81, 91, 111, 323, 330, 335, 833, 903, 1016 #配置下联交换机40G聚合 ----------- int Bridge-Aggregation 3 link-agg mode dyn quit int range ten 1/0/1 to ten 1/0/4 default port link-agg group 3 quit int Bridge-Aggregation 3 port link-type hybrid port hybrid vlan 4 10 28 81 91 111 833 1016 tagged port hybrid vlan 1 untagged quit #配置5号接口到总部 ----------- int ten 1/0/5 port link-ty hy port hybrid vlan 4 6 10 81 91 330 1016 tagged port hybrid vlan 1 untagged quit #配置20G端口到上联交换机 ----------- int Bridge-Aggregation 2 link-agg mode dyn quit int range ten 1/0/43 to ten 1/0/44 default port link-agg group 2 quit int Bridge-Aggregation 2 port link-ty hy port hy vlan 2 to 7 9 to 10 14 22 28 78 81 91 323 330 tagged port hybrid vlan 335 833 903 1016 tagged port hybrid vlan 1 untagged quit #配置到服务器的20G带宽 ----------- int range ten 1/0/33 to ten 1/0/34 default port link-ty hy port hy pvid vlan 1 port hy vlan 1 untag quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.208 22 undo shut quit #保存配置文件 ----------- save force 下面配置上层的机房业务交换机 #配置VLAN1(default), 2, 4-6, 10, 12, 14, 22, 28, 80-81, 91, 98, 323, 330, 833, 903, 1014-1017 #配置链路聚合到20G上联 ----------- int Bridge-Aggregation 2 link-agg mode dyn quit int range ten 1/0/51 to ten 1/0/52 default port link-agg group 2 quit int Bridge-Aggregation 2 port link-type hybrid port hybrid vlan 4 6 10 28 80 to 81 91 98 323 330 833 tagged port hybrid vlan 903 1016 tagged port hybrid vlan 1 untagged quit #配置专线路由器的链路聚合 ----------- int range gi 1/0/25 to gi 1/0/28 default int Bridge-Aggregation 3 description zhuanxian port link-type hybrid port hybrid vlan 28 98 330 833 903 tagged port hybrid vlan 1 untagged link-aggregation mode dynamic quit #配置IP-SAN的链路聚合 ----------- int range gi 1/0/33 to gi 1/0/36 default int Bridge-Aggregation 1 port link-ty acc port acc vlan 1016 link-agg mode dyn quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.206 22 undo shut #保存配置文件 ----------- save force配置MikroTik业务路由器#配置桥 ----------- /interface bridge add dhcp-snooping=yes name=URM1 #配置链路聚合为LACP ----------- /interface bonding add lacp-rate=1sec mode=802.3ad name=LAN-LACP slaves=\ ether8,ether7,ether6,ether5 #配置VLAN ----------- /interface vlan add interface=LAN-LACP name=VLAN1 vlan-id=1 add comment=TR069 interface=LAN-LACP name=VLAN28 vlan-id=28 add interface=LAN-LACP name=VLAN93 vlan-id=93 add comment=WLAN_URM1 interface=LAN-LACP name=VLAN330 vlan-id=330 add interface=LAN-LACP name=VLAN833 vlan-id=833 add comment=CONN interface=LAN-LACP name=VLAN903 vlan-id=903 #配置地址池 ----------- /ip pool add name=VLAN330 ranges=192.168.154.50-192.168.154.150 add name=TR069 ranges=10.18.1.0-10.18.5.255 #配置DHCP服务器 ----------- /ip dhcp-server add address-pool=VLAN330 interface=VLAN330 name=VLAN330 add address-pool=TR069 interface=VLAN28 name=TR069 #配置IP地址 ----------- /ip address add address=192.168.154.1/24 interface=VLAN330 network=192.168.154.0 add address=172.31.255.2/26 interface=VLAN903 network=172.31.255.0 add address=10.18.0.1/16 interface=VLAN28 network=10.18.0.0 add address=172.30.0.2/16 interface=VLAN833 network=172.30.0.0 #DHCP服务器的配置文件 ----------- /ip dhcp-server network add address=10.18.0.0/16 dns-server=10.18.0.250 gateway=10.18.0.1 netmask=16 add address=192.168.154.0/24 dns-server=218.4.4.4,218.2.2.2 gateway=\ 192.168.154.1 netmask=24 #配置DHCP服务器的DNS服务器 ----------- /ip dns set servers=218.4.4.4,218.2.2.2 #配置NAT以及MASQUERADE ----------- /ip firewall nat add action=masquerade chain=srcnat add action=src-nat chain=srcnat src-address=192.168.154.0/24 to-addresses=\ xxx.xxx.xxx.xxx #配置路由 ----------- /ip route add disabled=no dst-address=0.0.0.0/0 gateway=xxx.xxx.xxx.xxx routing-table=main \ suppress-hw-offload=no add disabled=no dst-address=172.16.80.0/22 gateway=172.31.255.3 routing-table=\ main suppress-hw-offload=no add disabled=no dst-address=10.16.0.0/16 gateway=172.31.255.3 routing-table=\ main suppress-hw-offload=no add disabled=no dst-address=192.168.212.0/24 gateway=172.31.255.3 \ routing-table=main suppress-hw-offload=no MA主柜配置完毕,实机配置请勿直接使用(并不能保证你的接法和我的接法是否是一致的,或者说你的设备硬件版本号与我的硬件版本号是否一致的) -

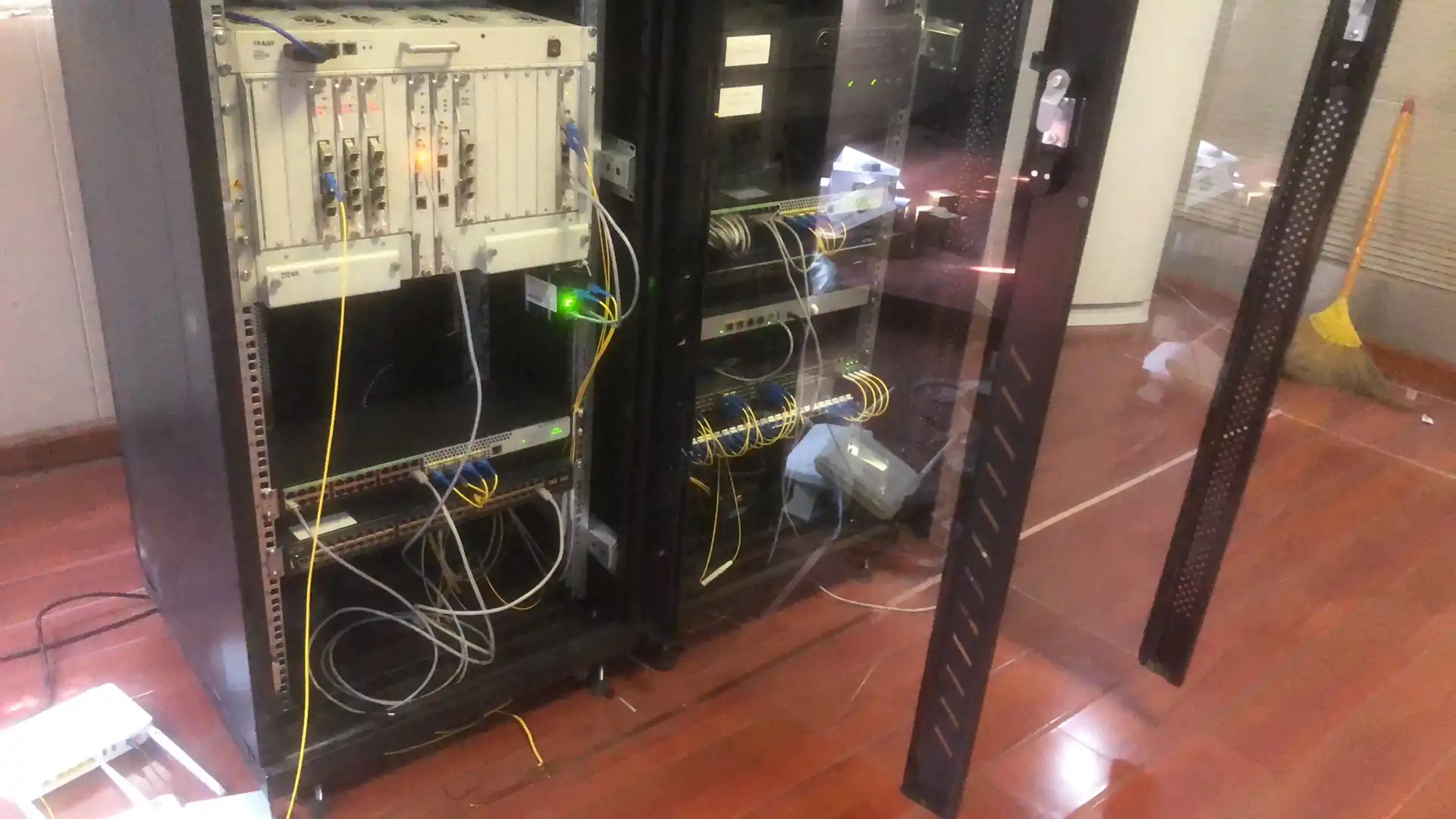

全光网络实机配置记录(真实配置)(上) 本文是真实配置,全部以实机配置过程呈现,请勿直接应用于其他网络(实际情况可能会出现不一样的情况)本文出现机柜为MR-1和MP-1两个机柜(内部编号,请勿过度解读)以及MA-1核心柜(非主核心柜,请勿解读为主核心柜)MR和MP机柜MA核心柜配置MP机柜设备,MP机柜设备特写下方全光口交换机为H3C_S5552F,4x10G上联以及48x1G光口倒数第二个是AC控制器倒数第三个是备用AC,未启用倒数第四个是MP业务主交换,24口电+4x1G光口S5552F配置(不显示头部)#创建VLAN 1(default), 4-6, 10, 22, 28, 41, 81, 88, 111, 330, 380, 833, 1015-1017 #配置业务端口 #配置BAGG1 ---------- int Bridge-Aggregation 1 link-agg mode dyn quit int range ten 1/0/49 to ten 1/0/52 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-type hybrid port hybrid vlan 4 10 28 81 111 330 833 1015 to 1017 tagged port hybrid vlan 1 untagged quit #配置BAGG2 ---------- int Bridge-Aggregation 2 link-agg mode dyn quit int range gi 1/0/1 to gi 1/0/4 default port link-agg group 2 quit int Bridge-Aggregation 2 description jigui1 port link-type hybrid port hybrid vlan 4 6 81 330 tagged port hybrid vlan 1 untagged quit #配置BAGG3 ---------- int Bridge-Aggregation 3 link-agg mode dyn quit int range gi 1/0/13 to gi 1/0/16 default port link-agg group 3 quit int Bridge-Aggregation 3 description jigui2 port link-type hybrid port hybrid vlan 111 tagged port hybrid vlan 1 untagged #配置BAGG4 ---------- int Bridge-Aggregation 4 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 4 quit int Bridge-Aggregation 4 description ZTE-OLT port link-type hybrid port hybrid vlan 4 6 10 28 41 111 330 833 1015 to 1016 tagged port hybrid vlan 1 untagged port hybrid pvid vlan 41 #配置VLAN 111 ----------- int vlan 111 ip add 192.168.111.1 24 quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.212 22 quit #保存配置文件 ----------- save force #H3C_S5552F配置完毕 -----------下面配置H3C_S5024PV5,MP机柜#本配置文件是MP机柜的配置文件 #创建VLAN 1 81 1016 330 #配置1-2是VLAN 81 ----------- int range gi 1/0/1 to gi 1/0/2 port link-ty acc port acc vlan 81 quit #配置上联口四个光口为聚合口 ----------- int Bridge-Aggregation 1 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-ty hy port hy vlan 81 tag port hy vlan 330 tag port hy vlan 1016 tag port hy pvid 1 port hy vlan 1 untag quit #保存配置文件 ----------- save force #H3C_S5024PV5 MP机柜5024结束 -----------MR机柜配置5024PV5交换机#配置VLAN 111 1 330 1016 #配置上联口聚合 ----------- int Bridge-Aggregation 1 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-ty hy port hy vlan 111 tag port hy vlan 330 tag port hy vlan 1016 tag #配置1-2接口到VLAN 111 ----------- int range gi 1/0/1 to gi 1/0/2 port link-ty acc port acc vlan 1 #配置完毕,下面保存配置 ----------- save force #H3C_S5024PV5 MR机柜5024结束配置MR机柜内的OLT,中兴C220#配置中兴OLT的上联板(中兴的不支持range) ----------- int smartgroup1 exit int gei_0/14/1 #中兴的LACP是配置主动还是被动的时候才生效 smartgroup 1 mode passive exit int gei_0/14/2 smartgroup 1 mode passive exit int gei_0/14/3 smartgroup 1 mode passive exit int gei_0/14/4 smartgroup 1 mode passive exit #配置业务VLAN放通 ----------- #先创建VLAN 1 4 10 28 111 330 int smartgroup1 sw mode hy sw vlan 1 tag sw vlan 4 tag sw vlan 10 tag sw vlan 28 tag sw vlan 111 tag sw vlan 330 tag end #保存配置 ----------- write #中兴的上联配置完毕要配置中兴的业务PON口需要看这篇文章 设置ONU的PON口

全光网络实机配置记录(真实配置)(上) 本文是真实配置,全部以实机配置过程呈现,请勿直接应用于其他网络(实际情况可能会出现不一样的情况)本文出现机柜为MR-1和MP-1两个机柜(内部编号,请勿过度解读)以及MA-1核心柜(非主核心柜,请勿解读为主核心柜)MR和MP机柜MA核心柜配置MP机柜设备,MP机柜设备特写下方全光口交换机为H3C_S5552F,4x10G上联以及48x1G光口倒数第二个是AC控制器倒数第三个是备用AC,未启用倒数第四个是MP业务主交换,24口电+4x1G光口S5552F配置(不显示头部)#创建VLAN 1(default), 4-6, 10, 22, 28, 41, 81, 88, 111, 330, 380, 833, 1015-1017 #配置业务端口 #配置BAGG1 ---------- int Bridge-Aggregation 1 link-agg mode dyn quit int range ten 1/0/49 to ten 1/0/52 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-type hybrid port hybrid vlan 4 10 28 81 111 330 833 1015 to 1017 tagged port hybrid vlan 1 untagged quit #配置BAGG2 ---------- int Bridge-Aggregation 2 link-agg mode dyn quit int range gi 1/0/1 to gi 1/0/4 default port link-agg group 2 quit int Bridge-Aggregation 2 description jigui1 port link-type hybrid port hybrid vlan 4 6 81 330 tagged port hybrid vlan 1 untagged quit #配置BAGG3 ---------- int Bridge-Aggregation 3 link-agg mode dyn quit int range gi 1/0/13 to gi 1/0/16 default port link-agg group 3 quit int Bridge-Aggregation 3 description jigui2 port link-type hybrid port hybrid vlan 111 tagged port hybrid vlan 1 untagged #配置BAGG4 ---------- int Bridge-Aggregation 4 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 4 quit int Bridge-Aggregation 4 description ZTE-OLT port link-type hybrid port hybrid vlan 4 6 10 28 41 111 330 833 1015 to 1016 tagged port hybrid vlan 1 untagged port hybrid pvid vlan 41 #配置VLAN 111 ----------- int vlan 111 ip add 192.168.111.1 24 quit #配置VLAN 1 ----------- int vlan 1 ip add 172.16.83.212 22 quit #保存配置文件 ----------- save force #H3C_S5552F配置完毕 -----------下面配置H3C_S5024PV5,MP机柜#本配置文件是MP机柜的配置文件 #创建VLAN 1 81 1016 330 #配置1-2是VLAN 81 ----------- int range gi 1/0/1 to gi 1/0/2 port link-ty acc port acc vlan 81 quit #配置上联口四个光口为聚合口 ----------- int Bridge-Aggregation 1 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-ty hy port hy vlan 81 tag port hy vlan 330 tag port hy vlan 1016 tag port hy pvid 1 port hy vlan 1 untag quit #保存配置文件 ----------- save force #H3C_S5024PV5 MP机柜5024结束 -----------MR机柜配置5024PV5交换机#配置VLAN 111 1 330 1016 #配置上联口聚合 ----------- int Bridge-Aggregation 1 link-agg mode dyn quit int range gi 1/0/25 to gi 1/0/28 default port link-agg group 1 quit int Bridge-Aggregation 1 port link-ty hy port hy vlan 111 tag port hy vlan 330 tag port hy vlan 1016 tag #配置1-2接口到VLAN 111 ----------- int range gi 1/0/1 to gi 1/0/2 port link-ty acc port acc vlan 1 #配置完毕,下面保存配置 ----------- save force #H3C_S5024PV5 MR机柜5024结束配置MR机柜内的OLT,中兴C220#配置中兴OLT的上联板(中兴的不支持range) ----------- int smartgroup1 exit int gei_0/14/1 #中兴的LACP是配置主动还是被动的时候才生效 smartgroup 1 mode passive exit int gei_0/14/2 smartgroup 1 mode passive exit int gei_0/14/3 smartgroup 1 mode passive exit int gei_0/14/4 smartgroup 1 mode passive exit #配置业务VLAN放通 ----------- #先创建VLAN 1 4 10 28 111 330 int smartgroup1 sw mode hy sw vlan 1 tag sw vlan 4 tag sw vlan 10 tag sw vlan 28 tag sw vlan 111 tag sw vlan 330 tag end #保存配置 ----------- write #中兴的上联配置完毕要配置中兴的业务PON口需要看这篇文章 设置ONU的PON口 -

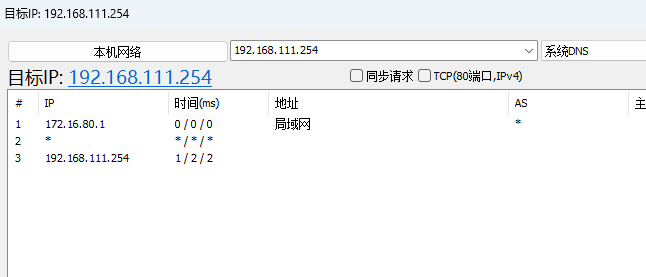

配置OLT顶端核心交换机 本篇是结尾,修改上层交换机并接入第一个摄像头配置上层H3C_S5552F交换机<H3C>sys [H3C]int vlan 111 [H3C-vlan-111]ip add 192.168.111.1 24 [H3C-vlan-111]quit #换成MikroTik配置静态路由 /ip route add disabled=no dst-address=192.168.111.0/24 gateway=172.16.83.212 routing-table=main suppress-hw-offload=no然后在电脑上ping 192.168.111.254(这个地址是NVR的地址) 这里显示正常跟踪那说明业务正常,下面在某个ONU上的LAN 1接口接上IPC并激活,设置地址为192.168.111.11,打开NVR的管理页面查看是否能正常添加到这里中兴OLT算配置完,后续会出新的使用方法

配置OLT顶端核心交换机 本篇是结尾,修改上层交换机并接入第一个摄像头配置上层H3C_S5552F交换机<H3C>sys [H3C]int vlan 111 [H3C-vlan-111]ip add 192.168.111.1 24 [H3C-vlan-111]quit #换成MikroTik配置静态路由 /ip route add disabled=no dst-address=192.168.111.0/24 gateway=172.16.83.212 routing-table=main suppress-hw-offload=no然后在电脑上ping 192.168.111.254(这个地址是NVR的地址) 这里显示正常跟踪那说明业务正常,下面在某个ONU上的LAN 1接口接上IPC并激活,设置地址为192.168.111.11,打开NVR的管理页面查看是否能正常添加到这里中兴OLT算配置完,后续会出新的使用方法 -

注册ONU并配置正常自动注册ITMS服务器 注册ONU前需要三样东西,DHCP服务器,ACS服务器以及OLT配置ONUDHCP服务器:这里使用的DHCP服务器是MikroTik的L009iUGS。创建VLAN 28 配置ip-pool 配置DHCP服务器 ACS服务器已在前面配置过,下面配置OLT,打开中兴U31网管添加完毕之后插上ONU,连接ONU的WLAN打开192.168.1.1/cu.html(cu.html的超级管理密码是CUAdmin)登录框下面就是设备注册,填入上面的epon002后就可以注册注册可能会出现卡界面的情况,因为没有配置自动下发,所以会出现卡在40%的情况,这里直接在地址框内输入192.168.1.1/cu.html后直接进入设置界面,里面的状态就是注册成功的状态(图我没截,我用epon004的ONU代替)现在到OLT上配置,这个ONU的接口是0/5/2:1ZXAN#conf t ZXAN(config)#int epon-onu_0/5/2:1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#sw vlan 111 tag ZXAN(config-if)#sw vlan 10 tag ZXAN(config-if)#sw vlan 4 tag 然后打开ITMS服务器,查看这个ONU是不是正常注册这里是正常注册了,下面填入需要的VLAN就演示两个VLAN,其他的配置方式相同

注册ONU并配置正常自动注册ITMS服务器 注册ONU前需要三样东西,DHCP服务器,ACS服务器以及OLT配置ONUDHCP服务器:这里使用的DHCP服务器是MikroTik的L009iUGS。创建VLAN 28 配置ip-pool 配置DHCP服务器 ACS服务器已在前面配置过,下面配置OLT,打开中兴U31网管添加完毕之后插上ONU,连接ONU的WLAN打开192.168.1.1/cu.html(cu.html的超级管理密码是CUAdmin)登录框下面就是设备注册,填入上面的epon002后就可以注册注册可能会出现卡界面的情况,因为没有配置自动下发,所以会出现卡在40%的情况,这里直接在地址框内输入192.168.1.1/cu.html后直接进入设置界面,里面的状态就是注册成功的状态(图我没截,我用epon004的ONU代替)现在到OLT上配置,这个ONU的接口是0/5/2:1ZXAN#conf t ZXAN(config)#int epon-onu_0/5/2:1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#sw vlan 111 tag ZXAN(config-if)#sw vlan 10 tag ZXAN(config-if)#sw vlan 4 tag 然后打开ITMS服务器,查看这个ONU是不是正常注册这里是正常注册了,下面填入需要的VLAN就演示两个VLAN,其他的配置方式相同 -

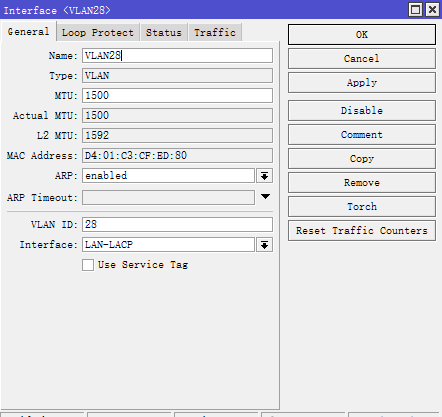

上联交换机配置TR069服务 这里需要先配置一下ONU口,我用的是5号线卡的2号PON口需要提前配置上联的VLAN,没有配置的看这个文章 配置上联的VLAN业务 依然是进入OLT配置,配置第一个ONU口(后期可以使用对接中兴OLT的ITMS可以实现自动配置),下面进入第一个ONU;VLAN后期都要ZXAN#conf t ZXAN(config)#int epon-onu_0/5/2:1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#end ZXAN#wr .......[OK] 下面配置TR069服务器,这里使用的是miaolink,这个免费的支持100个终端官网: TR069服务器官网 我直接装在了虚拟机上,因为这样方便配置Proxmox VE虚拟机,添加一个tag为28的网卡,这个就是业务网卡 再配置一个用来管理的网卡 下面安装过程省略,直接进入后台配置ACS服务器 下面的网卡10.18.0.250的是TR069服务器的地址,因为我用的ONU是上海联通的ONU,他们的TR069服务VLAN是28,然后服务器地址是10.18.0.250,这个根据情况而定,配置ACS服务器 保存后TR069业务就配置完了,下一部份就是注册ONU,下一篇再讲

上联交换机配置TR069服务 这里需要先配置一下ONU口,我用的是5号线卡的2号PON口需要提前配置上联的VLAN,没有配置的看这个文章 配置上联的VLAN业务 依然是进入OLT配置,配置第一个ONU口(后期可以使用对接中兴OLT的ITMS可以实现自动配置),下面进入第一个ONU;VLAN后期都要ZXAN#conf t ZXAN(config)#int epon-onu_0/5/2:1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#end ZXAN#wr .......[OK] 下面配置TR069服务器,这里使用的是miaolink,这个免费的支持100个终端官网: TR069服务器官网 我直接装在了虚拟机上,因为这样方便配置Proxmox VE虚拟机,添加一个tag为28的网卡,这个就是业务网卡 再配置一个用来管理的网卡 下面安装过程省略,直接进入后台配置ACS服务器 下面的网卡10.18.0.250的是TR069服务器的地址,因为我用的ONU是上海联通的ONU,他们的TR069服务VLAN是28,然后服务器地址是10.18.0.250,这个根据情况而定,配置ACS服务器 保存后TR069业务就配置完了,下一部份就是注册ONU,下一篇再讲 -

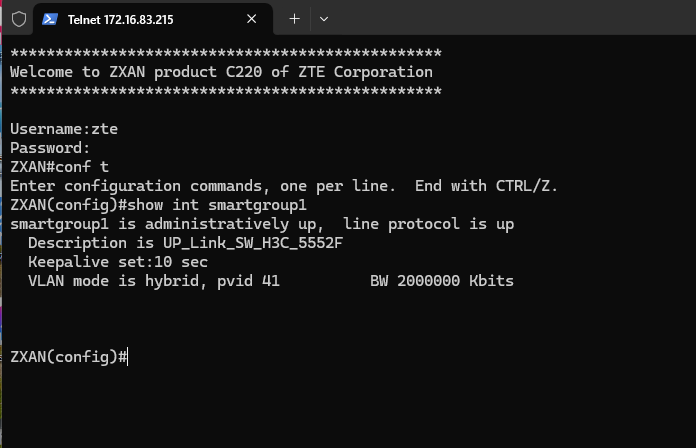

中兴C220 OLT配置链路聚合与VLAN 中兴C220 OLT支持LACP,建议配置的时候配置成被动LACP,主动的可能无法正确聚合上本部分配置的VLAN业务:VLAN 111:监控视频VLAN 10: 常规无线网VLAN 4: 需要认证无线网VLAN 330:专线宽带VLAN 28: TR069注意:设置聚合最低需要EIGM业务板(4口C+2口F Combo)telnet 10.10.10.10 ZXAN#conf t ----------- (创建VLAN 111,4,10,330,28这里不放了) ----------- ZXAN(config)#int smartgroup1 ZXAN(config-if)#exit ZXAN(config)#int gei_0/14/1 ZXAN(config-if)#smartgroup 1 mode passive ZXAN(config-if)#exit ZXAN(config)#int gei_0/14/2 ZXAN(config-if)#smartgroup 1 mode passive ZXAN(config-if)#exit ----------- ZXAN(config)#int smartgroup1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 111 tag ZXAN(config-if)#sw vlan 4 tag ZXAN(config-if)#sw vlan 10 tag ZXAN(config-if)#sw vlan 330 tag ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#end ZXAN#write ......[OK] 下面到对端的交换机H3C_S5552F上配置LACP链路聚合<H3C>sys (创建和上面一致的VLAN) [H3C]int Bridge-Aggregation 1 [H3C-Bridge-Aggregation1]quit [H3C]int range gi 1/0/23 to gi 1/0/24 [H3C-if-range]port link-agg group 1 [H3C-if-range]quit [H3C]int Bridge-Aggregaiton 1 [H3C-Bridge-Aggregation1]link-agg mode dynamic [H3C-Bridge-Aggregation1]port link-ty hy [H3C-Bridge-Aggregation1]port hy vlan 10 tag [H3C-Bridge-Aggregation1]port hy vlan 4 tag [H3C-Bridge-Aggregation1]port hy vlan 111 tag [H3C-Bridge-Aggregation1]port hy vlan 330 tag [H3C-Bridge-Aggregation1]port hy vlan 28 tag ---------------- #录像机在gi 1/0/1和gi 1/0/2上 [H3C]int range gi 1/0/1 to gi 1/0/2 [H3C-if-range]port link-ty access [H3C-if-range]port acc vlan 111 [H3C-if-range]quit #TR069服务器和常用无线网,认证无线网在gi1/0/3上,专线在gi1/0/4上 [H3C]int gi 1/0/3 [H3C-GigabitEthernet1/0/3]port link-ty hy [H3C-GigabitEthernet1/0/3]port hy vlan 28 tag [H3C-GigabitEthernet1/0/3]port hy vlan 10 tag [H3C-GigabitEthernet1/0/3]port hy vlan 4 untag [H3C-GigabitEthernet1/0/3]port hy pvid vlan 4 [H3C-GigabitEthernet1/0/3]quit [H3C]int gi 1/0/4 [H3C-GigabitEthernet1/0/4]port link-ty acc [H3C-GigabitEthernet1/0/4]port acc vlan 330 [H3C-GigabitEthernet1/0/4]quit [H3C]save force放一下OLT链路聚合上的对端状态

中兴C220 OLT配置链路聚合与VLAN 中兴C220 OLT支持LACP,建议配置的时候配置成被动LACP,主动的可能无法正确聚合上本部分配置的VLAN业务:VLAN 111:监控视频VLAN 10: 常规无线网VLAN 4: 需要认证无线网VLAN 330:专线宽带VLAN 28: TR069注意:设置聚合最低需要EIGM业务板(4口C+2口F Combo)telnet 10.10.10.10 ZXAN#conf t ----------- (创建VLAN 111,4,10,330,28这里不放了) ----------- ZXAN(config)#int smartgroup1 ZXAN(config-if)#exit ZXAN(config)#int gei_0/14/1 ZXAN(config-if)#smartgroup 1 mode passive ZXAN(config-if)#exit ZXAN(config)#int gei_0/14/2 ZXAN(config-if)#smartgroup 1 mode passive ZXAN(config-if)#exit ----------- ZXAN(config)#int smartgroup1 ZXAN(config-if)#sw mode hy ZXAN(config-if)#sw vlan 111 tag ZXAN(config-if)#sw vlan 4 tag ZXAN(config-if)#sw vlan 10 tag ZXAN(config-if)#sw vlan 330 tag ZXAN(config-if)#sw vlan 28 tag ZXAN(config-if)#end ZXAN#write ......[OK] 下面到对端的交换机H3C_S5552F上配置LACP链路聚合<H3C>sys (创建和上面一致的VLAN) [H3C]int Bridge-Aggregation 1 [H3C-Bridge-Aggregation1]quit [H3C]int range gi 1/0/23 to gi 1/0/24 [H3C-if-range]port link-agg group 1 [H3C-if-range]quit [H3C]int Bridge-Aggregaiton 1 [H3C-Bridge-Aggregation1]link-agg mode dynamic [H3C-Bridge-Aggregation1]port link-ty hy [H3C-Bridge-Aggregation1]port hy vlan 10 tag [H3C-Bridge-Aggregation1]port hy vlan 4 tag [H3C-Bridge-Aggregation1]port hy vlan 111 tag [H3C-Bridge-Aggregation1]port hy vlan 330 tag [H3C-Bridge-Aggregation1]port hy vlan 28 tag ---------------- #录像机在gi 1/0/1和gi 1/0/2上 [H3C]int range gi 1/0/1 to gi 1/0/2 [H3C-if-range]port link-ty access [H3C-if-range]port acc vlan 111 [H3C-if-range]quit #TR069服务器和常用无线网,认证无线网在gi1/0/3上,专线在gi1/0/4上 [H3C]int gi 1/0/3 [H3C-GigabitEthernet1/0/3]port link-ty hy [H3C-GigabitEthernet1/0/3]port hy vlan 28 tag [H3C-GigabitEthernet1/0/3]port hy vlan 10 tag [H3C-GigabitEthernet1/0/3]port hy vlan 4 untag [H3C-GigabitEthernet1/0/3]port hy pvid vlan 4 [H3C-GigabitEthernet1/0/3]quit [H3C]int gi 1/0/4 [H3C-GigabitEthernet1/0/4]port link-ty acc [H3C-GigabitEthernet1/0/4]port acc vlan 330 [H3C-GigabitEthernet1/0/4]quit [H3C]save force放一下OLT链路聚合上的对端状态 -

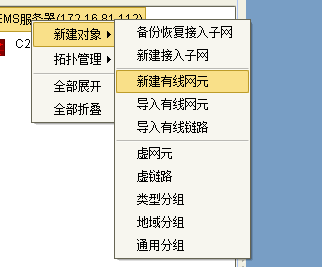

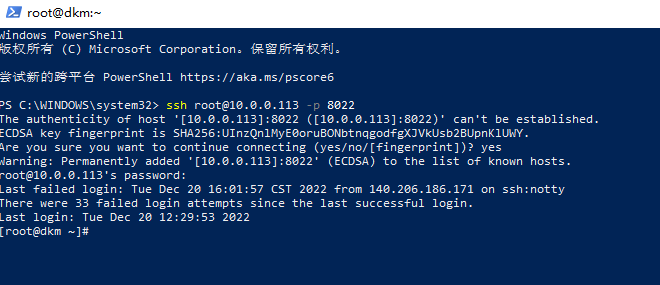

中兴OLT连接到U31网管 这里配置的是中兴ZXAN10-C220 OLT,发布时间是2007年,最早支持10G EPON,所以暂时在部分场景下还是可以使用的。连接OLT上的Q网口(Console口也可以)设置电脑的网卡为10.10.10.250打开powershell输入telnet 10.10.10.10如果不能用就是需要安装telnet客户端插件(在控制面板安装)(中兴的命令是类思科的命令,和锐捷的操作方式差不多)中兴的U31网管主要就是用SNMP管理的OLT,所以只需要配置SNMPZXAN#conf t ZXAN(config)#snmp-server community publicro view allview ro ZXAN(config)#snmp-server community publicrw view allview rw ZXAN(config)#end ZXAN#write .......[OK]上面一定要用allview,其他的无法在U31上网管打开U31网管软件(需要U31网管支持OLT功能,新版的列表里面不支持OLT)新建有线网元 需要查看自己的OLT版本,不想查的话就一个一个测试,读写团体名就上面配置的 然后双击网元可以打开线卡

中兴OLT连接到U31网管 这里配置的是中兴ZXAN10-C220 OLT,发布时间是2007年,最早支持10G EPON,所以暂时在部分场景下还是可以使用的。连接OLT上的Q网口(Console口也可以)设置电脑的网卡为10.10.10.250打开powershell输入telnet 10.10.10.10如果不能用就是需要安装telnet客户端插件(在控制面板安装)(中兴的命令是类思科的命令,和锐捷的操作方式差不多)中兴的U31网管主要就是用SNMP管理的OLT,所以只需要配置SNMPZXAN#conf t ZXAN(config)#snmp-server community publicro view allview ro ZXAN(config)#snmp-server community publicrw view allview rw ZXAN(config)#end ZXAN#write .......[OK]上面一定要用allview,其他的无法在U31上网管打开U31网管软件(需要U31网管支持OLT功能,新版的列表里面不支持OLT)新建有线网元 需要查看自己的OLT版本,不想查的话就一个一个测试,读写团体名就上面配置的 然后双击网元可以打开线卡 -

-

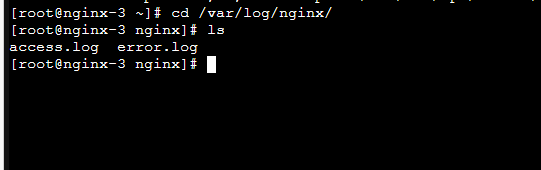

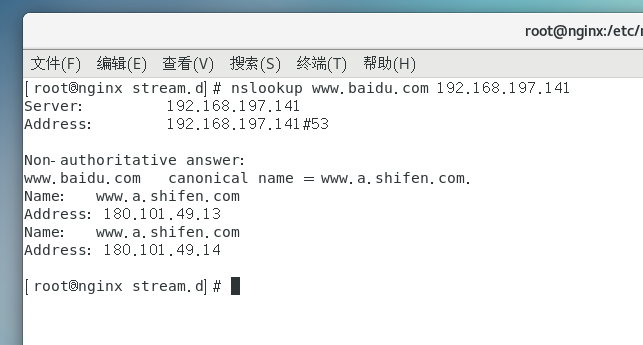

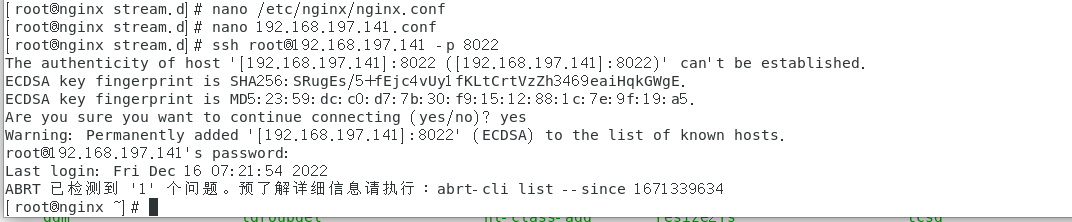

用两个树莓派2B做一个协议拦截服务 从闲鱼上收了20片开发板,其中两片是树莓派2B+,其余的分别是11片全志H3,7片全志A10,总共花了不到300块钱。从树莓派官网下载工具 ,这里跳转 下载 本环境使用的是Ubuntu 22.04,(因为只能装这个,其他的都装不了)-----省略部分内容首先需要安装软件#安装前需要删除apt锁定文件,不删除将无法安装下面的所有组件 #安装并启动Nginx服务 sudo apt-get install nginx sudo systemctl start nginx sudo systemctl enable nginx #ufw放行443和80端口用于 sudo ufw allow 80/tcp sudo ufw allow 443/tcp #创建Nginx需要使用的文件夹 cd /var/www/html sudo mkdir img static sudo mkdir -p static/js static/img Nginx服务的配置文件,需要更改的地方Nginx需要自己定义的部分 server { listen 80; listen 443 ssl; server_name _; #SSL配置部分,如果不需要则自动将上面的监听443端口注释或者删除 location / { index index.html; root /var/www/html; } } 下面开始配置DNS服务器 sudo snap install btop #下面是需要的部分端口,53是DNS服务器需要用到的端口 sudo ufw allow 53/tcp sudo ufw allow 53/udp sudo ufw allow 8080/tcp sudo ufw allow 3000/tcp 打开IP:端口去配置Adg的初始配置直接打开到 设置-DNS设置设置上游DNS服务器,这里推荐下面几个服务器 https://1.12.12.12/dns-query https://doh.pub/dns-query https://doh-pure.onedns.net/dns-query (不要设置国外的DoH服务器,因为设置了也不生效)然后勾选下面的并行请求,并行请求是找当前最快的DNS,因为要考虑到不同场景下的不同DNS服务器请求反应速度是不一样的,需要考虑到这一点,另外建议最好使用纯IP地址的DoH服务器,尽量不要使用域名访问的DoH DNS服务器然后下面设置几个后备DNS服务器的地址,也就是传统的IP地址DNS服务器 223.5.5.5 //alibaba 223.6.6.6 //alibaba 1.1.1.1 //Cloudflare 8.8.8.8 //Google.HK 8.8.4.4 //Google.HK.BAK 114.114.114.114 //114DNS 218.4.4.4 //ChinaNet.JS.SZ.MAN.163BK 218.2.2.2 //ChinaNet.JS.SZ.MAN.163BK.BAK 上面的是我设置的备用DNS服务器,这里需要酌情选择跳转网址: 国内DNS服务器 下面设置屏蔽规则具体的设置方法Adg的拦截使用方法 设置强制指定这个DNS服务器下面以RouterOS为设置对象#在DHCP服务器里面设置 /ip dhcp-server network add address=内网IP dns-server=DNS服务器 gateway=DNS服务器地址 netmask=掩码 #配置强制指定到本地的DNS服务器 #配置记得需要加一条特殊的 /ip firewall nat add action=redirect chain=dstnat comment=dns_UDP/MAIN_NET dst-port=53 protocol=udp src-address=\ !本地DNS服务器地址 to-ports=53 add action=redirect chain=dstnat comment=dns_TCP/MAIN_NET dst-port=53 protocol=tcp src-address=\ !本地DNS服务器地址 to-ports=53 注意,上面的感叹号不要删掉,这个感叹号是标记除了DNS服务器的IP地址,其他的IP地址请求DNS全部被重定向到路由器上,如果不加就是默认只重定向DNS服务器的DNS请求,如果不填这个地址,DNS服务器的缺省查找会出现查询失败的可能性配置路由器的DNS服务器 /ip dns set allow-remote-requests=yes cache-max-ttl=1d cache-size=8192KiB servers=本地DNS服务器地址,1.1.1.1,8.8.8.8 上面可以只填一个本地的DNS服务器,但是不能不填DNS。

用两个树莓派2B做一个协议拦截服务 从闲鱼上收了20片开发板,其中两片是树莓派2B+,其余的分别是11片全志H3,7片全志A10,总共花了不到300块钱。从树莓派官网下载工具 ,这里跳转 下载 本环境使用的是Ubuntu 22.04,(因为只能装这个,其他的都装不了)-----省略部分内容首先需要安装软件#安装前需要删除apt锁定文件,不删除将无法安装下面的所有组件 #安装并启动Nginx服务 sudo apt-get install nginx sudo systemctl start nginx sudo systemctl enable nginx #ufw放行443和80端口用于 sudo ufw allow 80/tcp sudo ufw allow 443/tcp #创建Nginx需要使用的文件夹 cd /var/www/html sudo mkdir img static sudo mkdir -p static/js static/img Nginx服务的配置文件,需要更改的地方Nginx需要自己定义的部分 server { listen 80; listen 443 ssl; server_name _; #SSL配置部分,如果不需要则自动将上面的监听443端口注释或者删除 location / { index index.html; root /var/www/html; } } 下面开始配置DNS服务器 sudo snap install btop #下面是需要的部分端口,53是DNS服务器需要用到的端口 sudo ufw allow 53/tcp sudo ufw allow 53/udp sudo ufw allow 8080/tcp sudo ufw allow 3000/tcp 打开IP:端口去配置Adg的初始配置直接打开到 设置-DNS设置设置上游DNS服务器,这里推荐下面几个服务器 https://1.12.12.12/dns-query https://doh.pub/dns-query https://doh-pure.onedns.net/dns-query (不要设置国外的DoH服务器,因为设置了也不生效)然后勾选下面的并行请求,并行请求是找当前最快的DNS,因为要考虑到不同场景下的不同DNS服务器请求反应速度是不一样的,需要考虑到这一点,另外建议最好使用纯IP地址的DoH服务器,尽量不要使用域名访问的DoH DNS服务器然后下面设置几个后备DNS服务器的地址,也就是传统的IP地址DNS服务器 223.5.5.5 //alibaba 223.6.6.6 //alibaba 1.1.1.1 //Cloudflare 8.8.8.8 //Google.HK 8.8.4.4 //Google.HK.BAK 114.114.114.114 //114DNS 218.4.4.4 //ChinaNet.JS.SZ.MAN.163BK 218.2.2.2 //ChinaNet.JS.SZ.MAN.163BK.BAK 上面的是我设置的备用DNS服务器,这里需要酌情选择跳转网址: 国内DNS服务器 下面设置屏蔽规则具体的设置方法Adg的拦截使用方法 设置强制指定这个DNS服务器下面以RouterOS为设置对象#在DHCP服务器里面设置 /ip dhcp-server network add address=内网IP dns-server=DNS服务器 gateway=DNS服务器地址 netmask=掩码 #配置强制指定到本地的DNS服务器 #配置记得需要加一条特殊的 /ip firewall nat add action=redirect chain=dstnat comment=dns_UDP/MAIN_NET dst-port=53 protocol=udp src-address=\ !本地DNS服务器地址 to-ports=53 add action=redirect chain=dstnat comment=dns_TCP/MAIN_NET dst-port=53 protocol=tcp src-address=\ !本地DNS服务器地址 to-ports=53 注意,上面的感叹号不要删掉,这个感叹号是标记除了DNS服务器的IP地址,其他的IP地址请求DNS全部被重定向到路由器上,如果不加就是默认只重定向DNS服务器的DNS请求,如果不填这个地址,DNS服务器的缺省查找会出现查询失败的可能性配置路由器的DNS服务器 /ip dns set allow-remote-requests=yes cache-max-ttl=1d cache-size=8192KiB servers=本地DNS服务器地址,1.1.1.1,8.8.8.8 上面可以只填一个本地的DNS服务器,但是不能不填DNS。 -

利用ovpn隧道配合EoIP做透L2协议 首先是配置OpenVPN的链路,此处省略,并配置静态路由配置静态路由后,假设R1的IP地址是172.16.80.1,R2的IP地址是192.168.31.1这两端路由器都可以相互ping通,下面设置EoIP链路的信息R1的配置 /interface eoip add name=eoip-tunnel1 remote-address=192.168.31.1 tunnel-id=1 R2的配置 /interface eoip add name=eoip-tunnel1 remote-address=172.16.80.1 tunnel-id=1 简单讲解: EoIP配置相较简单,多数情况下是在内网内的L2协议透传使用较多,实际可以理解为 用L3协议去承载L2协议,MTU限制为1450,与传统的L2以太网有区别。识别链路隧道的编号使用的是Tunnel-id字段来识别,可隔离相互间的EoIP隧道。如果有VLAN则自动将EoIP链路的接口设置为tagged all,需要添加进bridge,该bridge下的所有VLAN与对端EoIP添加的bridge下相同的VLAN会通信,不同的默认不通

利用ovpn隧道配合EoIP做透L2协议 首先是配置OpenVPN的链路,此处省略,并配置静态路由配置静态路由后,假设R1的IP地址是172.16.80.1,R2的IP地址是192.168.31.1这两端路由器都可以相互ping通,下面设置EoIP链路的信息R1的配置 /interface eoip add name=eoip-tunnel1 remote-address=192.168.31.1 tunnel-id=1 R2的配置 /interface eoip add name=eoip-tunnel1 remote-address=172.16.80.1 tunnel-id=1 简单讲解: EoIP配置相较简单,多数情况下是在内网内的L2协议透传使用较多,实际可以理解为 用L3协议去承载L2协议,MTU限制为1450,与传统的L2以太网有区别。识别链路隧道的编号使用的是Tunnel-id字段来识别,可隔离相互间的EoIP隧道。如果有VLAN则自动将EoIP链路的接口设置为tagged all,需要添加进bridge,该bridge下的所有VLAN与对端EoIP添加的bridge下相同的VLAN会通信,不同的默认不通 -

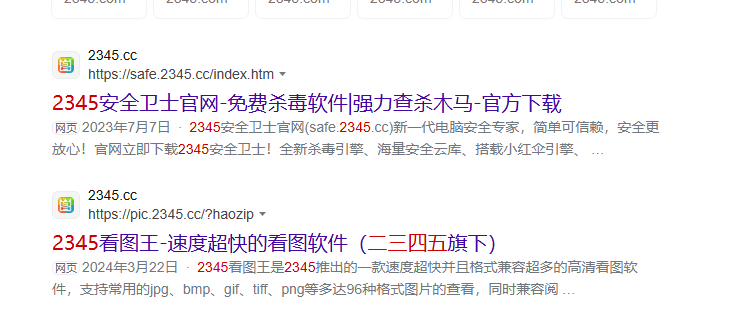

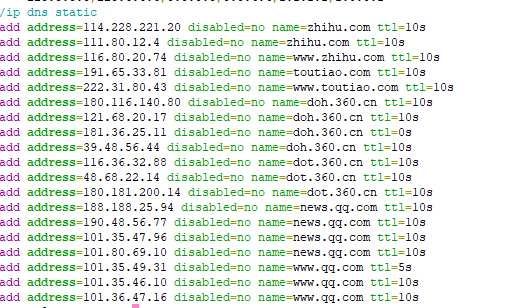

MikroTik封禁某个特定软件或者特定网站的服务并重定向到禁止的页面 很久没更新MikroTik的技术文章了,这次更新一个封禁网站以及特定软件服务的方法,HTTP与HTTPS两种协议均可以正常封禁并重定向,稍后放出方法。此方法需要配合一台HTTP服务器(理论上可以使用MikroTik自带的HTTP服务器),推荐使用Windows Server 2012及以上版本安装IIS 10.0(其他的也可以,IIS操作比较简单)前置配置:IIS服务器的IP地址为100.64.1.5DNS服务器:218.4.4.4,223.6.6.6,8.8.8.8MikroTik端的配置开启DNS缓存以及设置路由器端的DNS服务器 /ip dns set allow-remote-requests=yes cache-size=4096KiB servers=218.4.4.4,223.6.6.6,8.8.8.8 #开启DNS53端口挟持(注意这个非常重要) /ip firewall nat add action=redirect chain=dstnat comment=dns_UDP/MAIN_NET dst-port=53 protocol=udp to-ports=53 add action=redirect chain=dstnat comment=dns_TCP/MAIN_NET dst-port=53 protocol=tcp to-ports=53 #配置硬件加速(如果不是专用硬件区别不大) /ip firewall filter add action=fasttrack-connection chain=forward dst-port=53 hw-offload=yes protocol=tcp add action=fasttrack-connection chain=forward dst-port=53 hw-offload=yes protocol=udp 下面一步比较重要,需要封禁DoT服务,很多软件内置了DoT(Domain over TLS)不封禁可能会出现部分软件正常工作无法控制协议。 /ip firewall filter add action=drop chain=forward dst-port=853 protocol=tcp add action=drop chain=forward dst-port=853 protocol=udp到这里没有完,这里需要讲一下具体实现的原理,MikroTik里面有一个静态DNS,这个静态DNS可以是domain静态DNS也可以是regexp(正则表达式)静态DNS,说到这里大概都能想到一种原理就是用的SNI(Server Name Indication),TLS下的Relay Hello数据包,这里就带过一下不讲;DNS请求的53端口,数据包没有加密过,可以读取DNS数据包内请求的Domain,正则表达式是直接读取请求的Domain是否包含设置的regexp的字段,如果存在那就直接DNS Static解析到100.64.1.5这台服务器上,由这台服务器返回网页被封禁的页面。下面来着重讲一下如何获取regexp的值;例如:我需要封禁2345,到百度搜索一下2345这个公司所有的网站 你会发现他所有的域名都携带xxx.2345.xxx,那么这个公司的大部分服务就是2345这个为重点字段那我在MikroTik上配置Static DNS的条目 /ip dns static add address=100.64.1.5 regexp=2345 ttl=5s上面的ttl为生效时间,ttl=5s就是5秒后自动生效下面转到Windows Server的IIS上操作,安装IIS我就不演示了,因为默认安装的IIS就可以运行我需要的服务,不需要安装扩展的CGI下面我给一段封禁网页的HTML代码,并附上下载通道<head><title>网站已禁止访问</title></head> <img src=".\img\pic1.jpg" alt="给你个图片看看" /> <p>这个网站被我吃了,现在不允许打开</p>下载文件 创建一个站点,这里设置你的目录并设置一个连接的用户,不然文件IIS服务器没有权限去访问。 下面需要配置这个站点的IP地址以及端口,因为上面需要重定向到这个服务器上,不然是无法显示网站被禁止的页面,主机名不要填写,留空即可。 使用keymanager签发一个证书,然后导出成pfx格式,这个证书只是为了开启IIS监听443端口,没有实际使用的用途,然后到Windows Server上直接安装这个证书打开IIS的编辑绑定的设置页面 现在这个IIS的443端口被开启监听了,下一步操作就是设置这个站点的404页面,由于大部分请求网页肯定都是带URL请求的网页,如果在IIS上的话那肯定会报错404,要解决这个方法那就直接把404页面解决了就行,怎么解决呢,那就把上面的那个HTML文件设置成404页面啊 现在这个网站实际上是可以工作了,下面测试一下MikroTik的DNS挟持是不是正常工作,我这里试着请求一下2345的网站(使用nslookup)#不指定DNS服务器默认请求 ping www.2345.com #指定DNS服务器定向请求 nslookup www.2345.com 223.5.5.5查看结果 因为ipv6优先级比较高,因为没有配置ipv6的防火墙配置,所以实际上ipv6没限制,这里不能直接不指定DNS服务器nslookup,但是解决方法也很简单,这种方法原封不动在路由器ipv6 firewall上相同方法配置一下即可,区别相差不大。现在打开网页测试一下是不是被封禁了 测试一下带URL的网页 这个SSL证书显示不安全是因为这个证书是自签发证书,而且证书没有绑定任何域名;解释一下这个HTTPS拦截的原理,以及显示错误页的服务器为什么要设置HTTPS监听;第一点,现在多数网页都是用的HTTPS,如果被挟持到本地的服务器上必须要求本地服务器支持HTTPS协议以及对应的端口,IIS配置HTTPS主要就是开HTTPS的服务端口;第二点,HTTPS请求后对于服务器来讲是使用2345的域名直接去访问这个服务器上的资源,不需要解析HTTPS协议即可,也不需要使用SNI(实现比较复杂,也可以实现)Windows11支持DoH(Domain over HTTPS),想要封禁就直接在DNS Static里面填入DoH服务器的域名(因为DoH服务器也需要经过DNS请求获取到DoH服务器的IP地址),不能直接封禁,因为DoH使用的是443端口,封禁会造成其他网站无法正常访问常用的DoH服务器地址 点我跳转

MikroTik封禁某个特定软件或者特定网站的服务并重定向到禁止的页面 很久没更新MikroTik的技术文章了,这次更新一个封禁网站以及特定软件服务的方法,HTTP与HTTPS两种协议均可以正常封禁并重定向,稍后放出方法。此方法需要配合一台HTTP服务器(理论上可以使用MikroTik自带的HTTP服务器),推荐使用Windows Server 2012及以上版本安装IIS 10.0(其他的也可以,IIS操作比较简单)前置配置:IIS服务器的IP地址为100.64.1.5DNS服务器:218.4.4.4,223.6.6.6,8.8.8.8MikroTik端的配置开启DNS缓存以及设置路由器端的DNS服务器 /ip dns set allow-remote-requests=yes cache-size=4096KiB servers=218.4.4.4,223.6.6.6,8.8.8.8 #开启DNS53端口挟持(注意这个非常重要) /ip firewall nat add action=redirect chain=dstnat comment=dns_UDP/MAIN_NET dst-port=53 protocol=udp to-ports=53 add action=redirect chain=dstnat comment=dns_TCP/MAIN_NET dst-port=53 protocol=tcp to-ports=53 #配置硬件加速(如果不是专用硬件区别不大) /ip firewall filter add action=fasttrack-connection chain=forward dst-port=53 hw-offload=yes protocol=tcp add action=fasttrack-connection chain=forward dst-port=53 hw-offload=yes protocol=udp 下面一步比较重要,需要封禁DoT服务,很多软件内置了DoT(Domain over TLS)不封禁可能会出现部分软件正常工作无法控制协议。 /ip firewall filter add action=drop chain=forward dst-port=853 protocol=tcp add action=drop chain=forward dst-port=853 protocol=udp到这里没有完,这里需要讲一下具体实现的原理,MikroTik里面有一个静态DNS,这个静态DNS可以是domain静态DNS也可以是regexp(正则表达式)静态DNS,说到这里大概都能想到一种原理就是用的SNI(Server Name Indication),TLS下的Relay Hello数据包,这里就带过一下不讲;DNS请求的53端口,数据包没有加密过,可以读取DNS数据包内请求的Domain,正则表达式是直接读取请求的Domain是否包含设置的regexp的字段,如果存在那就直接DNS Static解析到100.64.1.5这台服务器上,由这台服务器返回网页被封禁的页面。下面来着重讲一下如何获取regexp的值;例如:我需要封禁2345,到百度搜索一下2345这个公司所有的网站 你会发现他所有的域名都携带xxx.2345.xxx,那么这个公司的大部分服务就是2345这个为重点字段那我在MikroTik上配置Static DNS的条目 /ip dns static add address=100.64.1.5 regexp=2345 ttl=5s上面的ttl为生效时间,ttl=5s就是5秒后自动生效下面转到Windows Server的IIS上操作,安装IIS我就不演示了,因为默认安装的IIS就可以运行我需要的服务,不需要安装扩展的CGI下面我给一段封禁网页的HTML代码,并附上下载通道<head><title>网站已禁止访问</title></head> <img src=".\img\pic1.jpg" alt="给你个图片看看" /> <p>这个网站被我吃了,现在不允许打开</p>下载文件 创建一个站点,这里设置你的目录并设置一个连接的用户,不然文件IIS服务器没有权限去访问。 下面需要配置这个站点的IP地址以及端口,因为上面需要重定向到这个服务器上,不然是无法显示网站被禁止的页面,主机名不要填写,留空即可。 使用keymanager签发一个证书,然后导出成pfx格式,这个证书只是为了开启IIS监听443端口,没有实际使用的用途,然后到Windows Server上直接安装这个证书打开IIS的编辑绑定的设置页面 现在这个IIS的443端口被开启监听了,下一步操作就是设置这个站点的404页面,由于大部分请求网页肯定都是带URL请求的网页,如果在IIS上的话那肯定会报错404,要解决这个方法那就直接把404页面解决了就行,怎么解决呢,那就把上面的那个HTML文件设置成404页面啊 现在这个网站实际上是可以工作了,下面测试一下MikroTik的DNS挟持是不是正常工作,我这里试着请求一下2345的网站(使用nslookup)#不指定DNS服务器默认请求 ping www.2345.com #指定DNS服务器定向请求 nslookup www.2345.com 223.5.5.5查看结果 因为ipv6优先级比较高,因为没有配置ipv6的防火墙配置,所以实际上ipv6没限制,这里不能直接不指定DNS服务器nslookup,但是解决方法也很简单,这种方法原封不动在路由器ipv6 firewall上相同方法配置一下即可,区别相差不大。现在打开网页测试一下是不是被封禁了 测试一下带URL的网页 这个SSL证书显示不安全是因为这个证书是自签发证书,而且证书没有绑定任何域名;解释一下这个HTTPS拦截的原理,以及显示错误页的服务器为什么要设置HTTPS监听;第一点,现在多数网页都是用的HTTPS,如果被挟持到本地的服务器上必须要求本地服务器支持HTTPS协议以及对应的端口,IIS配置HTTPS主要就是开HTTPS的服务端口;第二点,HTTPS请求后对于服务器来讲是使用2345的域名直接去访问这个服务器上的资源,不需要解析HTTPS协议即可,也不需要使用SNI(实现比较复杂,也可以实现)Windows11支持DoH(Domain over HTTPS),想要封禁就直接在DNS Static里面填入DoH服务器的域名(因为DoH服务器也需要经过DNS请求获取到DoH服务器的IP地址),不能直接封禁,因为DoH使用的是443端口,封禁会造成其他网站无法正常访问常用的DoH服务器地址 点我跳转 -

封禁加密DNS协议的方法 DoTDoT协议使用的是TLS1.2 TCP 853端口,所以封禁该协议就通过防火墙禁止出站目标端口为853 TCP/UDPMikroTik RouterOS防火墙命令(RouterOS全系列通用) /ip firewall filter add action=drop chin=output dst-port=53 protocol=udp /ip firewall filter add action=drop chin=output dst-port=53 protocol=tcpDoHDoH的全称是DNS over HTTPS,看到HTTPS的意思就是,该协议使用443端口,也就是说这里不能使用上面的方法封禁;需要封禁就要开启DNS缓存和配置DNS挟持,这里有现成的文章DNS挟持 在静态DNS里面添加DoH的域名,让DNS over HTTPS的HTTPS无法实现(不需要封禁CDN)DoQ目前QUIC协议未定为标准,大多数QUIC协议的部署端口是UDP 443,所以这里暂定封禁方法为封禁UDP的443端口,目前大多数Web服务器都不支持QUIC协议,仅Caddy支持QUIC协议。但是在DoQ协议手册得知,DoQ协议端口可以是自定义端口,没有标明默认端口号;暂定无法彻底封禁在MikroTik上封禁DNS over QUIC /ip firewall filter add action=drop chin=output dst-port=443 protocol=udp这里请勿封禁443 TCP,如果封禁了所有网站将无法打开

封禁加密DNS协议的方法 DoTDoT协议使用的是TLS1.2 TCP 853端口,所以封禁该协议就通过防火墙禁止出站目标端口为853 TCP/UDPMikroTik RouterOS防火墙命令(RouterOS全系列通用) /ip firewall filter add action=drop chin=output dst-port=53 protocol=udp /ip firewall filter add action=drop chin=output dst-port=53 protocol=tcpDoHDoH的全称是DNS over HTTPS,看到HTTPS的意思就是,该协议使用443端口,也就是说这里不能使用上面的方法封禁;需要封禁就要开启DNS缓存和配置DNS挟持,这里有现成的文章DNS挟持 在静态DNS里面添加DoH的域名,让DNS over HTTPS的HTTPS无法实现(不需要封禁CDN)DoQ目前QUIC协议未定为标准,大多数QUIC协议的部署端口是UDP 443,所以这里暂定封禁方法为封禁UDP的443端口,目前大多数Web服务器都不支持QUIC协议,仅Caddy支持QUIC协议。但是在DoQ协议手册得知,DoQ协议端口可以是自定义端口,没有标明默认端口号;暂定无法彻底封禁在MikroTik上封禁DNS over QUIC /ip firewall filter add action=drop chin=output dst-port=443 protocol=udp这里请勿封禁443 TCP,如果封禁了所有网站将无法打开 -

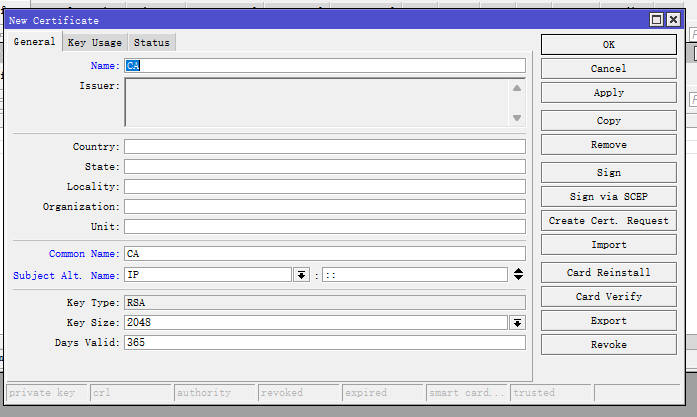

RouterOS配置OpenVPN客户端以及服务端 MikroTik RouterOS配置服务端RouterOS版本7.10{card-describe title="卡片描述"}此处建议使用MikroTik官方的硬件,x86的设备没有Cloud功能,如果是专线固定IP地址则不需要考虑{/card-describe}创建CA证书system->Certificates点击+号下面是需要填写的参数参数名参数NameCACommon NameCASubject Alt. NameIP截图示意 然后到第二页Key Usage,勾上几个参数 点击右侧Apply,然后再点击sign,点击sign之后第一行选择刚才创建的证书,第二行留空,第三行填写路由器的IP地址,如下图所示 点击start开始签名创建服务端的证书参数如下参数名参数NameServerCommon NameServerSubject Alt. NameIPKey Usage选择下图几个参数 点击Apply,然后再点击SignSign页面选择如下 然后签名完了之后需要打开证书,勾选此项参数(Trusted参数) 创建客户端证书创建基本步骤如上基本一致,Key Usage参数仅需要勾选一个tls client 如图所示 点击右侧Apply,再点击Sign,签名方法与之前服务器证书方法一致签名后需要和服务端证书一样,需要勾选Trusted参数配置OpenVPN服务端配置前需要导出CA证书和Client客户端的证书双击证书,点击Export 客户端证书需要自己创建密码,导出后会生成三个文件,CA证书的crt文件,Client客户端的crt文件和Client客户端的key文件配置OpenVPN服务端参数PPP->Interface->OpenVPN Servertips:部分区域的BAS限制OpenVPN的1194端口,所以这里改成自定义端口(我这里使用的是9999端口)详细配置如下图所示,注意:这里的配置参数客户端要与这一致,否则客户端无法正常连接服务端 创建OpenVPN用户PPP->Secrt 自此处,服务端配置已完成,现在配置客户端在服务端那台路由器上的Files处下载客户端证书和密钥以及CA证书上传到OpenVPN客户端下的Files处,打开System->Certificates->Import导入CA证书以及客户端证书和客户端密钥(客户端证书和密钥需要分两次导入)导入CA证书(如果导出的时候上了密码需要填写密码,并且再导入CA的密钥文件) 导入客户端证书(如果导出的时候上了密码需要填写密码,并且导入客户端的密钥文件) 现在准备连接OpenVPN服务器创建OpenVPN Client接口 配置OpenVPN的连接信息,必须与之前的服务端参数一致(加密协议可以选择已使用的协议) 最后点击Apply(如果配置正确,点击Apply之后自动连接) 查看IP地址

RouterOS配置OpenVPN客户端以及服务端 MikroTik RouterOS配置服务端RouterOS版本7.10{card-describe title="卡片描述"}此处建议使用MikroTik官方的硬件,x86的设备没有Cloud功能,如果是专线固定IP地址则不需要考虑{/card-describe}创建CA证书system->Certificates点击+号下面是需要填写的参数参数名参数NameCACommon NameCASubject Alt. NameIP截图示意 然后到第二页Key Usage,勾上几个参数 点击右侧Apply,然后再点击sign,点击sign之后第一行选择刚才创建的证书,第二行留空,第三行填写路由器的IP地址,如下图所示 点击start开始签名创建服务端的证书参数如下参数名参数NameServerCommon NameServerSubject Alt. NameIPKey Usage选择下图几个参数 点击Apply,然后再点击SignSign页面选择如下 然后签名完了之后需要打开证书,勾选此项参数(Trusted参数) 创建客户端证书创建基本步骤如上基本一致,Key Usage参数仅需要勾选一个tls client 如图所示 点击右侧Apply,再点击Sign,签名方法与之前服务器证书方法一致签名后需要和服务端证书一样,需要勾选Trusted参数配置OpenVPN服务端配置前需要导出CA证书和Client客户端的证书双击证书,点击Export 客户端证书需要自己创建密码,导出后会生成三个文件,CA证书的crt文件,Client客户端的crt文件和Client客户端的key文件配置OpenVPN服务端参数PPP->Interface->OpenVPN Servertips:部分区域的BAS限制OpenVPN的1194端口,所以这里改成自定义端口(我这里使用的是9999端口)详细配置如下图所示,注意:这里的配置参数客户端要与这一致,否则客户端无法正常连接服务端 创建OpenVPN用户PPP->Secrt 自此处,服务端配置已完成,现在配置客户端在服务端那台路由器上的Files处下载客户端证书和密钥以及CA证书上传到OpenVPN客户端下的Files处,打开System->Certificates->Import导入CA证书以及客户端证书和客户端密钥(客户端证书和密钥需要分两次导入)导入CA证书(如果导出的时候上了密码需要填写密码,并且再导入CA的密钥文件) 导入客户端证书(如果导出的时候上了密码需要填写密码,并且导入客户端的密钥文件) 现在准备连接OpenVPN服务器创建OpenVPN Client接口 配置OpenVPN的连接信息,必须与之前的服务端参数一致(加密协议可以选择已使用的协议) 最后点击Apply(如果配置正确,点击Apply之后自动连接) 查看IP地址 -

-

Cisco三层交换机配置DHCP服务器 声明:这里三层交换机上的DHCP服务器还是路由器上的DHCP服务器均适用此配置方法配置思科三层交换机的命令 Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#ip dhcp pool test Switch(dhcp-config)#network 192.168.10.0 255.255.255.0 Switch(dhcp-config)#default-router 192.168.10.1 Switch(dhcp-config)#dns-server 8.8.8.8 Switch(dhcp-config)#exit Switch(config)#int vlan 1 Switch(config-if)#ip add 192.168.10.1 255.255.255.0 Switch(config-if)#no sh Switch(config-if)#end Switch#w配置三层交换机的过程(GIF) DHCP协议的工作流程,以及获取IP地址的数据包分析 Cisco pkt文件下载下载思科模拟器文件

Cisco三层交换机配置DHCP服务器 声明:这里三层交换机上的DHCP服务器还是路由器上的DHCP服务器均适用此配置方法配置思科三层交换机的命令 Switch>en Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#ip dhcp pool test Switch(dhcp-config)#network 192.168.10.0 255.255.255.0 Switch(dhcp-config)#default-router 192.168.10.1 Switch(dhcp-config)#dns-server 8.8.8.8 Switch(dhcp-config)#exit Switch(config)#int vlan 1 Switch(config-if)#ip add 192.168.10.1 255.255.255.0 Switch(config-if)#no sh Switch(config-if)#end Switch#w配置三层交换机的过程(GIF) DHCP协议的工作流程,以及获取IP地址的数据包分析 Cisco pkt文件下载下载思科模拟器文件 -

ONU、ONT、ODN、OLT、OTN的区别 ONU、ONT这两个都属于用户端设备,ONT是ONU的一种,也包含在ONU内,ONT是光终端用户,应该说最后一端的上网设备;通俗一点就是用户不一定是通过ONU直接接入的,中间可能还有其他的方式传输例如FTTB(光纤到楼)。ONU是指光网络单元,一般可以指用户端例如FTTH(光纤到户);ONT是ONU的组成部分ODNODN是从OLT处到用户端ONU或者ONT之间的设备,这类设备属于物理无源设备(无源的意思就是不需要额外供电),最主要的设备是分光器,干线光缆组成。OLTOLT是光线路终端或称运营商局端设备,是用于接入承载网的重要设备;OLT可以批量管理下发用户端的ONU设备参数,以及对设备进行吞吐量限制,物理隔离开各个用户端;OTNOTN是光传送网,是一种波分复用技术为基础的下一代传送网技术。OTN的可扩容能力强,交叉容量可扩容到几十甚至上百Tbps的容量。支持异步映射,拥有SDH以及WDM两种技术的优点。ONU和OLT之间的区别ONU下挂在OLT的PON口下,一个PON口能接多个ONU用户端EPON 最大32个ONUXE-PON(10G EPON) 最大64个ONUGPON 实际数量未知XG-PON(10G GPON) 实际数量未知XGS-PON 目前未知(Tip2:GPON,XG-PON,XGS-PON三种协议可以共存)(Tip2:EPON,XE-PON协议可以共存)以当前最新的华为OLT为例XG-PON业务板,单PON口最大可开512户XG-PON以及256户GPON,共计768户(据现不可靠消息,目前华为OLT最新的OLT业务板,单PON口可开1024户XG-PON以及384户GPON,共计1408户单PON口)OLT和ONU之间的主要关系是,OLT可派发传单到ONU,ONU照着传单完成OLT的要求,从而实现用户功能。例:某地OLT下发用户PPPoE的VLAN ID是48,IPTV是110,VoIP是118,MPLS业务是122如果使用人工去人为的手动调整会大大增加维护成本,那么我们可以这样,通过在局端设备上设置模板,我只要从局端下发一个配置文件到ONU上自动设置参数就行,免去了手动配置的环节,大大提升了效率

ONU、ONT、ODN、OLT、OTN的区别 ONU、ONT这两个都属于用户端设备,ONT是ONU的一种,也包含在ONU内,ONT是光终端用户,应该说最后一端的上网设备;通俗一点就是用户不一定是通过ONU直接接入的,中间可能还有其他的方式传输例如FTTB(光纤到楼)。ONU是指光网络单元,一般可以指用户端例如FTTH(光纤到户);ONT是ONU的组成部分ODNODN是从OLT处到用户端ONU或者ONT之间的设备,这类设备属于物理无源设备(无源的意思就是不需要额外供电),最主要的设备是分光器,干线光缆组成。OLTOLT是光线路终端或称运营商局端设备,是用于接入承载网的重要设备;OLT可以批量管理下发用户端的ONU设备参数,以及对设备进行吞吐量限制,物理隔离开各个用户端;OTNOTN是光传送网,是一种波分复用技术为基础的下一代传送网技术。OTN的可扩容能力强,交叉容量可扩容到几十甚至上百Tbps的容量。支持异步映射,拥有SDH以及WDM两种技术的优点。ONU和OLT之间的区别ONU下挂在OLT的PON口下,一个PON口能接多个ONU用户端EPON 最大32个ONUXE-PON(10G EPON) 最大64个ONUGPON 实际数量未知XG-PON(10G GPON) 实际数量未知XGS-PON 目前未知(Tip2:GPON,XG-PON,XGS-PON三种协议可以共存)(Tip2:EPON,XE-PON协议可以共存)以当前最新的华为OLT为例XG-PON业务板,单PON口最大可开512户XG-PON以及256户GPON,共计768户(据现不可靠消息,目前华为OLT最新的OLT业务板,单PON口可开1024户XG-PON以及384户GPON,共计1408户单PON口)OLT和ONU之间的主要关系是,OLT可派发传单到ONU,ONU照着传单完成OLT的要求,从而实现用户功能。例:某地OLT下发用户PPPoE的VLAN ID是48,IPTV是110,VoIP是118,MPLS业务是122如果使用人工去人为的手动调整会大大增加维护成本,那么我们可以这样,通过在局端设备上设置模板,我只要从局端下发一个配置文件到ONU上自动设置参数就行,免去了手动配置的环节,大大提升了效率 -

-

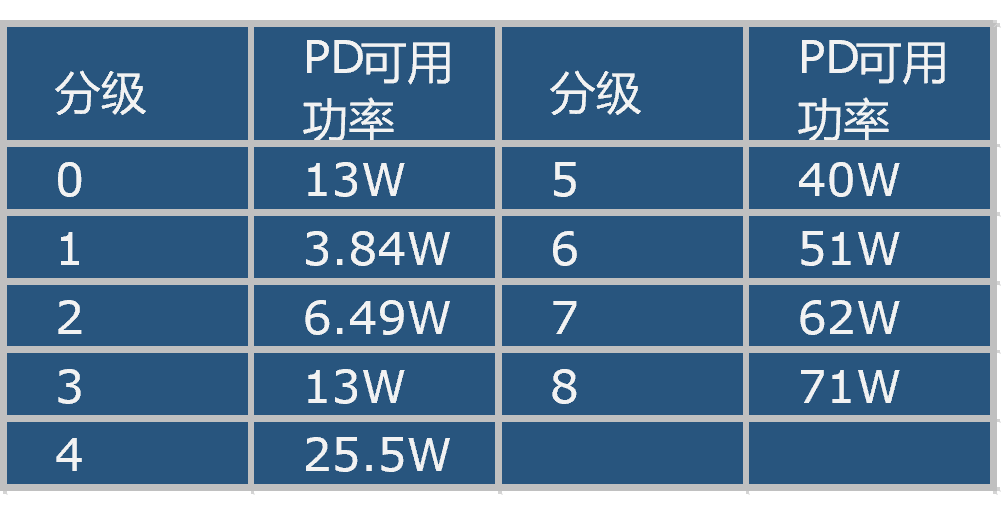

POE协议详解 POE协议分为,802.3af 802.3at 802.3bt(从供电功率小到大排序) 功率对应为:12.9Watt 30Watt 90Watt一般情况下PoE的实施条件为两端,这里以AB为例,A端为POE供电端(PSE;Power Sourcing Equipment);B端为POE受电设备(PD;PowerDevice)常见的PSE设备有:标准POE供电器、POE交换机、路由器POE交换板卡、带POE功能AC控制器、带POE功能NVR常见的PD设备有:POE供电无线AP、PoE中继器、标准POE分离器、POE监控摄像头、POE供电小型交换机、POE供电小型路由器等标准的超五类网线为八根线(四对双绞线)POE的工作过程(仅限标准POE规范或国标POE规范)供电前PSE设备检测对端设备,检测方法为用过一个低电压的电流去测试对端设备是不是支持标准POE当经过上方检测时,PSE设备将输出48v直流电到对端设备,在输出的过程中会逐渐提升功率等级,在提升功率的过程中,对端设备会返回一个功率等级给PSE设备,PSE设备在接受到功率等级后会自动调整功率限制对对端设备供电。如果设备没有回应功率等级,那么PSE仅输出最低等级功率给对端设备。如果PSE设备在第一步就没有检测到对端是PD设备,那么PSE设备将不会给PD设备供电,仅提供传输信号使用(针对标准PSE设备以及标准PD设备)PSE会实时检测对端设备端口,如果出现超载、短路等情况,PSE设备将会停止向PD设备供电,该端口进入保护模式标准PSE设备的直流输出电压在44-57v之间(一般为48v)工作分级为Class 0~3Class0设备需要的最高工作功率为0~12.95WattClass1设备需要的最高工作功率为0~3.84WattClass2设备需要的工作功率介于3.85W~6.49WattClass3设备的功率范围则介于6.5~12.95Watt802.3at协议输出电压缺省值为50v,最大工作功率为30Watt工作分级为Class4Class4设备可用功率为25.5Watt802.3bt协议输出电压缺省值为50v,最大工作功率为90Watt工作分级为Class5~8Class5设备可用功率为40WattClass6设备可用功率为51WattClass7设备可用功率为62WattClass8设备可用功率为71Watt802.3BT汇总表 Tips:从上表可知,802.3BT向下兼容802.3AF以及802.3AT标准协议设备支持POE协议的网线(没错,对应的协议还需要网线的支持)

POE协议详解 POE协议分为,802.3af 802.3at 802.3bt(从供电功率小到大排序) 功率对应为:12.9Watt 30Watt 90Watt一般情况下PoE的实施条件为两端,这里以AB为例,A端为POE供电端(PSE;Power Sourcing Equipment);B端为POE受电设备(PD;PowerDevice)常见的PSE设备有:标准POE供电器、POE交换机、路由器POE交换板卡、带POE功能AC控制器、带POE功能NVR常见的PD设备有:POE供电无线AP、PoE中继器、标准POE分离器、POE监控摄像头、POE供电小型交换机、POE供电小型路由器等标准的超五类网线为八根线(四对双绞线)POE的工作过程(仅限标准POE规范或国标POE规范)供电前PSE设备检测对端设备,检测方法为用过一个低电压的电流去测试对端设备是不是支持标准POE当经过上方检测时,PSE设备将输出48v直流电到对端设备,在输出的过程中会逐渐提升功率等级,在提升功率的过程中,对端设备会返回一个功率等级给PSE设备,PSE设备在接受到功率等级后会自动调整功率限制对对端设备供电。如果设备没有回应功率等级,那么PSE仅输出最低等级功率给对端设备。如果PSE设备在第一步就没有检测到对端是PD设备,那么PSE设备将不会给PD设备供电,仅提供传输信号使用(针对标准PSE设备以及标准PD设备)PSE会实时检测对端设备端口,如果出现超载、短路等情况,PSE设备将会停止向PD设备供电,该端口进入保护模式标准PSE设备的直流输出电压在44-57v之间(一般为48v)工作分级为Class 0~3Class0设备需要的最高工作功率为0~12.95WattClass1设备需要的最高工作功率为0~3.84WattClass2设备需要的工作功率介于3.85W~6.49WattClass3设备的功率范围则介于6.5~12.95Watt802.3at协议输出电压缺省值为50v,最大工作功率为30Watt工作分级为Class4Class4设备可用功率为25.5Watt802.3bt协议输出电压缺省值为50v,最大工作功率为90Watt工作分级为Class5~8Class5设备可用功率为40WattClass6设备可用功率为51WattClass7设备可用功率为62WattClass8设备可用功率为71Watt802.3BT汇总表 Tips:从上表可知,802.3BT向下兼容802.3AF以及802.3AT标准协议设备支持POE协议的网线(没错,对应的协议还需要网线的支持) -

PHP:/usr/bin/env: php: No such file or directory 遇到类似问题,例如:/usr/bin/env: php: No such file or directory找不到 php 的执行文件,原因是脚本文件 env 会通过 $PATH 所指定的路径去寻找 php 的可执行文件解决方法首先寻找php可执行文件存放的位置 find / -name php 然后通过查找出的文件绝对位置/绝对位置/php -v如果有返回PHP版本,那么就是这个PHP可执行文件存放的位置创建软连接,用于对应CLI直接输入php -v获取PHP版本信息ln -s /绝对路径/php /usr/local/bin/php测试php -v如果返回的是PHP版本,那么这个操作就对了

PHP:/usr/bin/env: php: No such file or directory 遇到类似问题,例如:/usr/bin/env: php: No such file or directory找不到 php 的执行文件,原因是脚本文件 env 会通过 $PATH 所指定的路径去寻找 php 的可执行文件解决方法首先寻找php可执行文件存放的位置 find / -name php 然后通过查找出的文件绝对位置/绝对位置/php -v如果有返回PHP版本,那么就是这个PHP可执行文件存放的位置创建软连接,用于对应CLI直接输入php -v获取PHP版本信息ln -s /绝对路径/php /usr/local/bin/php测试php -v如果返回的是PHP版本,那么这个操作就对了 -

Nginx不能正常反向代理目标网站 很多情况下会遇到反向代理目标网站,由于目标网站的设置,反向代理不成功,需要在配置文件中间写入以下参数设置自定义Host以及传递真实客户端IP地址到服务器Nginx的虚拟服务器功能是通过虚拟主机的Host名称区分网站与服务的,所以会将网站与虚拟Host进行绑定,通过请求的Host区分访问的是哪个网站,当反向代理的站点不设置自定义Host,那么这个Nginx服务器反向代理的时候是传递的客户端请求反向代理服务器的Host到被反向代理的网站;又因为被反向代理的服务器没有这个主机名,所以会造成网站无法正常访问;因此需要在Nginx内设置一个自定义Host,在访问到这个反向代理的Nginx虚拟服务器时,会把传递到被代理网站的Host名称改为自定义的Host名称,从而实现不同虚拟主机名访问同一个网站Nginx还有一个重要的参数就是请求IP地址,当服务器不传递客户端真实IP地址时,那么所有的客户端请求反向代理的服务器时,对于被代理网站来讲,所有客户端请求的IP地址都为反向代理服务器的IP地址,不为客户端IP地址;假设服务器设置单IP地址访问数量限制时,反向代理服务器在高并发访问的情况下被代理网站服务器限制访问,或者禁用访问权限,导致反向代理服务器无法正常访问。配置文件写法 server { listen 80; server_name virtual_machine_name; location / { proxy_pass proxy_web_pass; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host proxy_virtual_name; } }

Nginx不能正常反向代理目标网站 很多情况下会遇到反向代理目标网站,由于目标网站的设置,反向代理不成功,需要在配置文件中间写入以下参数设置自定义Host以及传递真实客户端IP地址到服务器Nginx的虚拟服务器功能是通过虚拟主机的Host名称区分网站与服务的,所以会将网站与虚拟Host进行绑定,通过请求的Host区分访问的是哪个网站,当反向代理的站点不设置自定义Host,那么这个Nginx服务器反向代理的时候是传递的客户端请求反向代理服务器的Host到被反向代理的网站;又因为被反向代理的服务器没有这个主机名,所以会造成网站无法正常访问;因此需要在Nginx内设置一个自定义Host,在访问到这个反向代理的Nginx虚拟服务器时,会把传递到被代理网站的Host名称改为自定义的Host名称,从而实现不同虚拟主机名访问同一个网站Nginx还有一个重要的参数就是请求IP地址,当服务器不传递客户端真实IP地址时,那么所有的客户端请求反向代理的服务器时,对于被代理网站来讲,所有客户端请求的IP地址都为反向代理服务器的IP地址,不为客户端IP地址;假设服务器设置单IP地址访问数量限制时,反向代理服务器在高并发访问的情况下被代理网站服务器限制访问,或者禁用访问权限,导致反向代理服务器无法正常访问。配置文件写法 server { listen 80; server_name virtual_machine_name; location / { proxy_pass proxy_web_pass; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host proxy_virtual_name; } } -

常用DNS服务器与DNS安全 栏目一:常规DNS服务器地址格式:主DNS,备DNS国内 ipv4 DNS阿里云DNS服务器 223.5.5.5,223.6.6.6腾讯云DNS服务器 119.29.29.29,182.254.116.116清华大学公共DNS服务器 101.6.6.6CNNIC(中国国家互联网中心) 1.2.4.8,210.2.4.8百度云DNS 180.76.76.76江苏电信DNS 218.4.4.4,218.2.2.2国内 ipv6 DNS阿里云DNS服务器 2400:3200::1,2400:3200:baba::1腾讯云DNS服务器 2402:4e00::清华大学公共DNS服务器 2001:da8::666CNNIC(中国国家互联网中心) 2001:dc7:1000::1百度云DNS 2400:da00::6666中国电信DNS 240e:4c:4008::1中国移动DNS 2409:8088::a,2409:8088::b国外 DNS服务器格式:主ipv4,备ipv4 | 主ipv6,备ipv6CloudFlare DNS服务器 1.1.1.1,1.0.0.1 | 2606:4700:4700::1111,2606:4700:4700::1001Google DNS服务器 8.8.8.8,8.8.4.4 | 2001:4860:4860::8888,2001:4860:4860::8844IBM Quad9 DNS服务器 9.9.9.9,149.112.112.112 | 2620:fe::fe,2620:fe::9Cisco OpenDNS 服务器 208.67.222.222,208.67.220.220 | 2620:119:35::35,2620:119:53::53AdGuard DNS服务器 94.140.14.14,94.140.15.15 | 2a10:50c0::ad1:ff,2a10:50c0::ad2:ff栏目二:加密DNS服务器国内 加密DNS服务器格式:DoH服务器 || DoT服务器1.阿里云加密DNS服务器 https://dns.alidns.com/dns-query || dns.alidns.com2.腾讯云加密DNS服务器 https://doh.pub/dns-query || dot.pub3.360加密DNS服务器 https://doh.360.cn || dot.360.cn4.清华大学加密DNS服务器 https://101.6.6.6:8443/dns-query国外 加密DNS服务器格式:DoH服务器 || DoT服务器Google 加密DNS服务器 https://dns.google/dns-query || dns.googleCloudFlare 加密DNS服务器1 https://cloudflare-dns.com/dns-query || 1dot1dot1dot1.cloudflare-dns.comCloudFlare 加密DNS服务器2 https://1.1.1.1/dns-query || one.one.one.oneCloudFlare 加密DNS服务器3 https://1.0.0.1/dns-queryIBM Quad9 加密DNS服务器 https://dns.quad9.net/dns-query || dns.quad9.netCisco OpenDNS 服务器 https://doh.opendns.com/dns-queryCisco OpenDNS 家庭版DNS服务器 https://doh.familyshield.opendns.com/dns-query老版本的DNS服务器可以直接使用扩展ACL,或防火墙iptables,firewalld屏蔽对应服务器53端口加密DNS服务器可使用DNS污染的方式或者DNS强制挟持的方式阻止使用可用方法跳转链接: https://dkm.draknightm.top/index.php/archives/107/

常用DNS服务器与DNS安全 栏目一:常规DNS服务器地址格式:主DNS,备DNS国内 ipv4 DNS阿里云DNS服务器 223.5.5.5,223.6.6.6腾讯云DNS服务器 119.29.29.29,182.254.116.116清华大学公共DNS服务器 101.6.6.6CNNIC(中国国家互联网中心) 1.2.4.8,210.2.4.8百度云DNS 180.76.76.76江苏电信DNS 218.4.4.4,218.2.2.2国内 ipv6 DNS阿里云DNS服务器 2400:3200::1,2400:3200:baba::1腾讯云DNS服务器 2402:4e00::清华大学公共DNS服务器 2001:da8::666CNNIC(中国国家互联网中心) 2001:dc7:1000::1百度云DNS 2400:da00::6666中国电信DNS 240e:4c:4008::1中国移动DNS 2409:8088::a,2409:8088::b国外 DNS服务器格式:主ipv4,备ipv4 | 主ipv6,备ipv6CloudFlare DNS服务器 1.1.1.1,1.0.0.1 | 2606:4700:4700::1111,2606:4700:4700::1001Google DNS服务器 8.8.8.8,8.8.4.4 | 2001:4860:4860::8888,2001:4860:4860::8844IBM Quad9 DNS服务器 9.9.9.9,149.112.112.112 | 2620:fe::fe,2620:fe::9Cisco OpenDNS 服务器 208.67.222.222,208.67.220.220 | 2620:119:35::35,2620:119:53::53AdGuard DNS服务器 94.140.14.14,94.140.15.15 | 2a10:50c0::ad1:ff,2a10:50c0::ad2:ff栏目二:加密DNS服务器国内 加密DNS服务器格式:DoH服务器 || DoT服务器1.阿里云加密DNS服务器 https://dns.alidns.com/dns-query || dns.alidns.com2.腾讯云加密DNS服务器 https://doh.pub/dns-query || dot.pub3.360加密DNS服务器 https://doh.360.cn || dot.360.cn4.清华大学加密DNS服务器 https://101.6.6.6:8443/dns-query国外 加密DNS服务器格式:DoH服务器 || DoT服务器Google 加密DNS服务器 https://dns.google/dns-query || dns.googleCloudFlare 加密DNS服务器1 https://cloudflare-dns.com/dns-query || 1dot1dot1dot1.cloudflare-dns.comCloudFlare 加密DNS服务器2 https://1.1.1.1/dns-query || one.one.one.oneCloudFlare 加密DNS服务器3 https://1.0.0.1/dns-queryIBM Quad9 加密DNS服务器 https://dns.quad9.net/dns-query || dns.quad9.netCisco OpenDNS 服务器 https://doh.opendns.com/dns-queryCisco OpenDNS 家庭版DNS服务器 https://doh.familyshield.opendns.com/dns-query老版本的DNS服务器可以直接使用扩展ACL,或防火墙iptables,firewalld屏蔽对应服务器53端口加密DNS服务器可使用DNS污染的方式或者DNS强制挟持的方式阻止使用可用方法跳转链接: https://dkm.draknightm.top/index.php/archives/107/ -

在Oracle Linux9上安装LNMP Oracle Linux现在是CentOS的唯一替代者,也是唯一一个能确实对标CentOS的一款RHEL发行版。本人网站集群组近期已经将多台服务器更新至Oracle Linux 9.1,故将Oracle Linux 9下LNMP的配置过程写出。预先环境准备:需要安装的软件:PHP7.4 MariaDB10.5 Nginx1.20目前数据库建议全部用MariaDB,不建议MySQL;配置PHP安装需要的部分源: yum -y install https://mirrors.tuna.tsinghua.edu.cn/remi/enterprise/remi-release-9.rpm yum -y install epel-release yum makecache直接安装PHP7.4和对应的部分组件,并启动服务 dnf -y install gcc gcc-c++ dnf -y install php74 dnf -y install php php-curl php-gd php-intl php-json php-ldap php-mbstring php-mysqlnd php-xml php-zip php-opcache systemctl start php-fpm systemctl enable php-fpm 安装MariaDB dnf -y install mariadb-server systemctl start mariadb && systemctl enable mariadb #初始化数据库 mysql_secure_installation <-----参数全部默认 #创建需要的数据库 mysql -uroot MariaDB> CREATE DATABASE <your database name> CHARACTER SET utf8mb4 COLLATE utf8mb4_general_ci; MariaDB> GRANT ALL ON <your database name>.* TO 'ueser_name'@'<server id>' IDENTIFIED BY '<your password>'; MariaDB> SHOW DATABSES; MariaDB> EXIT;安装Nginx这里安装Nginx只需要Oracle Linux自带的epel源即可 dnf -y install nginx systemctl start nginx && systemctl enable nginx #PHP扩展其实已经在Nginx里面配置好了,在Nginx的配置文件路径是 /etc/nginx/conf.d/php-fpm.conf #默认的PHP pass是http://php-fpm 防火墙放行一些端口 firewall-cmd --add-port=8080/tcp --zone=public --permanent firewall-cmd --add-port=8443/ycp --zone=public --permanent firewall-cmd --reload关闭SELinux cd /etc/selinux nano config #将中间enc开头的参数改成disable,Ctrl+O 回车保存 Ctrl+X退出 #重启 rebootOracle Linux 9下面的LNMP配置结束

在Oracle Linux9上安装LNMP Oracle Linux现在是CentOS的唯一替代者,也是唯一一个能确实对标CentOS的一款RHEL发行版。本人网站集群组近期已经将多台服务器更新至Oracle Linux 9.1,故将Oracle Linux 9下LNMP的配置过程写出。预先环境准备:需要安装的软件:PHP7.4 MariaDB10.5 Nginx1.20目前数据库建议全部用MariaDB,不建议MySQL;配置PHP安装需要的部分源: yum -y install https://mirrors.tuna.tsinghua.edu.cn/remi/enterprise/remi-release-9.rpm yum -y install epel-release yum makecache直接安装PHP7.4和对应的部分组件,并启动服务 dnf -y install gcc gcc-c++ dnf -y install php74 dnf -y install php php-curl php-gd php-intl php-json php-ldap php-mbstring php-mysqlnd php-xml php-zip php-opcache systemctl start php-fpm systemctl enable php-fpm 安装MariaDB dnf -y install mariadb-server systemctl start mariadb && systemctl enable mariadb #初始化数据库 mysql_secure_installation <-----参数全部默认 #创建需要的数据库 mysql -uroot MariaDB> CREATE DATABASE <your database name> CHARACTER SET utf8mb4 COLLATE utf8mb4_general_ci; MariaDB> GRANT ALL ON <your database name>.* TO 'ueser_name'@'<server id>' IDENTIFIED BY '<your password>'; MariaDB> SHOW DATABSES; MariaDB> EXIT;安装Nginx这里安装Nginx只需要Oracle Linux自带的epel源即可 dnf -y install nginx systemctl start nginx && systemctl enable nginx #PHP扩展其实已经在Nginx里面配置好了,在Nginx的配置文件路径是 /etc/nginx/conf.d/php-fpm.conf #默认的PHP pass是http://php-fpm 防火墙放行一些端口 firewall-cmd --add-port=8080/tcp --zone=public --permanent firewall-cmd --add-port=8443/ycp --zone=public --permanent firewall-cmd --reload关闭SELinux cd /etc/selinux nano config #将中间enc开头的参数改成disable,Ctrl+O 回车保存 Ctrl+X退出 #重启 rebootOracle Linux 9下面的LNMP配置结束 -

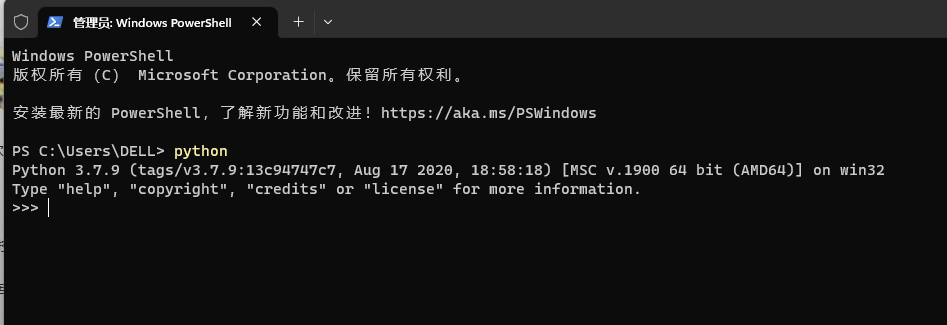

自己封装ESXI的驱动 难得写了一个关于ESXI的文章,我个人是用Proxmox VE的,只是在TG群里看见有人问ESXI有没有打包好驱动的ESXI镜像文件,有人直接在群里要价100块钱发镜像文件,我看的很不爽;看了一眼官方的文档,大致知道了ESXI是怎么打包驱动的。本文讲的是如何打包驱动到ESXI 8.0,所以需要VMware-PowerCLI-13,其他的版本在打包的时候会报错,所以这里提供PowerCLI-13的下载地址-> VMware-PowerCLI-13.0.0下载链接 <-下载完了之后解压到C:Programe FilesWindowsPowerShellModules 需要管理员身份解压到那管理员身份打开PowerShell #输入下面的参数以加载PowerShell库 Set-ExecutionPolicy RemoteSigned Import-Module VMware.PowerCLI Set-PowerCLIConfiguration -Scope AllUsers -ParticipateInCeip $false -InvalidCertificateAction Ignore输完之后关闭PowerShell安装Python 3.7.9Python 3.7.9下载地址-> 下载Python-3.7.9 For Windows <-安装Python3.7.9之后打开PowerShell,输入Python查看是否安装成功 关闭PowerShell因为PowerShell只有在重新加载的时候才会加载已安装的库文件再次重新打开PowerShell(管理员)这次下载ESXI的打包工具->ESXI打包脚本<- 解压GitHub上下载的ESXI打包脚本到任意目录;我这里解压到D盘ESXI下(E:/ESXI)在PowerShell中间指定Python的路径 #书名号里面的内容改成你的用户名 Set-PowerCLIConfiguration -PythonPath C:\Users\《你的用户名》\AppData\Local\Programs\Python\Python37\python.exe -Scope User 再次打开PowerShell(管理员) cd D:\ESXI #下载ESXI文件包,v80表示的是ESXI8.0的意思 .\ESXi-Customizer-PS.ps1 -v80 -ozip -outDir .\ 下载之后不要解压,复制到D:ESXI内,在ESXI内创建drivers文件夹(可以自定义,自定义需要修改下面的参数)关闭PowerShell打开驱动网站 ->驱动网站<- 找到NIC驱动 找到你要的驱动,点进去之后滚到最下面 点击第二个,第二个下载的压缩包内有我们需要的二进制文件解压到存放的drivers文件夹内(务必细化分开,即一个驱动一个文件夹)再次打开PowerShell(管理员),输入下面的命令 #进入ESXI的打包文件所在地 cd D:\ESXI #drivers文件夹的位置需要相对路径,outdir .\的意思就是在本文件夹内生成iso #-izip的意思就是导入zip压缩文件 -pkgdir的意思就是指定驱动目录 .\ESXi-Customizer-PS.ps1 -v80 -izip .\ESXi-8.0sb-21203431-standard.zip -pkgDir .\drivers\ -outDir .\ 下面只需要静静等待打包完成(END)

自己封装ESXI的驱动 难得写了一个关于ESXI的文章,我个人是用Proxmox VE的,只是在TG群里看见有人问ESXI有没有打包好驱动的ESXI镜像文件,有人直接在群里要价100块钱发镜像文件,我看的很不爽;看了一眼官方的文档,大致知道了ESXI是怎么打包驱动的。本文讲的是如何打包驱动到ESXI 8.0,所以需要VMware-PowerCLI-13,其他的版本在打包的时候会报错,所以这里提供PowerCLI-13的下载地址-> VMware-PowerCLI-13.0.0下载链接 <-下载完了之后解压到C:Programe FilesWindowsPowerShellModules 需要管理员身份解压到那管理员身份打开PowerShell #输入下面的参数以加载PowerShell库 Set-ExecutionPolicy RemoteSigned Import-Module VMware.PowerCLI Set-PowerCLIConfiguration -Scope AllUsers -ParticipateInCeip $false -InvalidCertificateAction Ignore输完之后关闭PowerShell安装Python 3.7.9Python 3.7.9下载地址-> 下载Python-3.7.9 For Windows <-安装Python3.7.9之后打开PowerShell,输入Python查看是否安装成功 关闭PowerShell因为PowerShell只有在重新加载的时候才会加载已安装的库文件再次重新打开PowerShell(管理员)这次下载ESXI的打包工具->ESXI打包脚本<- 解压GitHub上下载的ESXI打包脚本到任意目录;我这里解压到D盘ESXI下(E:/ESXI)在PowerShell中间指定Python的路径 #书名号里面的内容改成你的用户名 Set-PowerCLIConfiguration -PythonPath C:\Users\《你的用户名》\AppData\Local\Programs\Python\Python37\python.exe -Scope User 再次打开PowerShell(管理员) cd D:\ESXI #下载ESXI文件包,v80表示的是ESXI8.0的意思 .\ESXi-Customizer-PS.ps1 -v80 -ozip -outDir .\ 下载之后不要解压,复制到D:ESXI内,在ESXI内创建drivers文件夹(可以自定义,自定义需要修改下面的参数)关闭PowerShell打开驱动网站 ->驱动网站<- 找到NIC驱动 找到你要的驱动,点进去之后滚到最下面 点击第二个,第二个下载的压缩包内有我们需要的二进制文件解压到存放的drivers文件夹内(务必细化分开,即一个驱动一个文件夹)再次打开PowerShell(管理员),输入下面的命令 #进入ESXI的打包文件所在地 cd D:\ESXI #drivers文件夹的位置需要相对路径,outdir .\的意思就是在本文件夹内生成iso #-izip的意思就是导入zip压缩文件 -pkgdir的意思就是指定驱动目录 .\ESXi-Customizer-PS.ps1 -v80 -izip .\ESXi-8.0sb-21203431-standard.zip -pkgDir .\drivers\ -outDir .\ 下面只需要静静等待打包完成(END) -

-

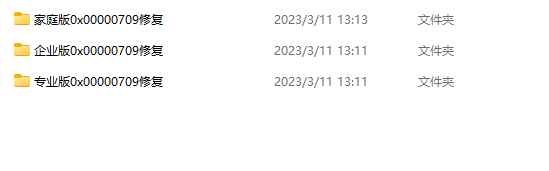

Windows共享打印机报错0x00000709解决方法 2021年九月份的一个Windows更新KB5005565补丁和固化补丁KB5006667导致的问题,此问题无法通过其他手段解决,固化之后这个补丁均不可卸载,目前可解决的方法有多种,但不包含卸载补丁更新和重启打印机服务的操作,这两种方法均无效;解决方式一:客户端与服务器都更新最新的Windows版本,以解决此类报错;或者服务器与客户机降级Windows版本,不更新补丁;本补丁需要双端都存在或者双端都不存在。解决方式二:降级补丁,通过脚本降级Windows已更新的补丁包,这里我放出一个用于降级补丁包的文件;本文件为未更新补丁包系统内获取,非篡改文件,悉知,谢谢~文件截图 使用方法为管理员身份启动脚本,并且dll文件存在的情况下以倒退补丁注意:服务端和客户端都必须运行一次这个脚本,如果你不知道是那一端的问题,那就客户端和服务端都安装一次(Windows10以下版本不需要倒退版本)文件下载地址:备注:修复专业工作站版使用专业版修复

Windows共享打印机报错0x00000709解决方法 2021年九月份的一个Windows更新KB5005565补丁和固化补丁KB5006667导致的问题,此问题无法通过其他手段解决,固化之后这个补丁均不可卸载,目前可解决的方法有多种,但不包含卸载补丁更新和重启打印机服务的操作,这两种方法均无效;解决方式一:客户端与服务器都更新最新的Windows版本,以解决此类报错;或者服务器与客户机降级Windows版本,不更新补丁;本补丁需要双端都存在或者双端都不存在。解决方式二:降级补丁,通过脚本降级Windows已更新的补丁包,这里我放出一个用于降级补丁包的文件;本文件为未更新补丁包系统内获取,非篡改文件,悉知,谢谢~文件截图 使用方法为管理员身份启动脚本,并且dll文件存在的情况下以倒退补丁注意:服务端和客户端都必须运行一次这个脚本,如果你不知道是那一端的问题,那就客户端和服务端都安装一次(Windows10以下版本不需要倒退版本)文件下载地址:备注:修复专业工作站版使用专业版修复 -

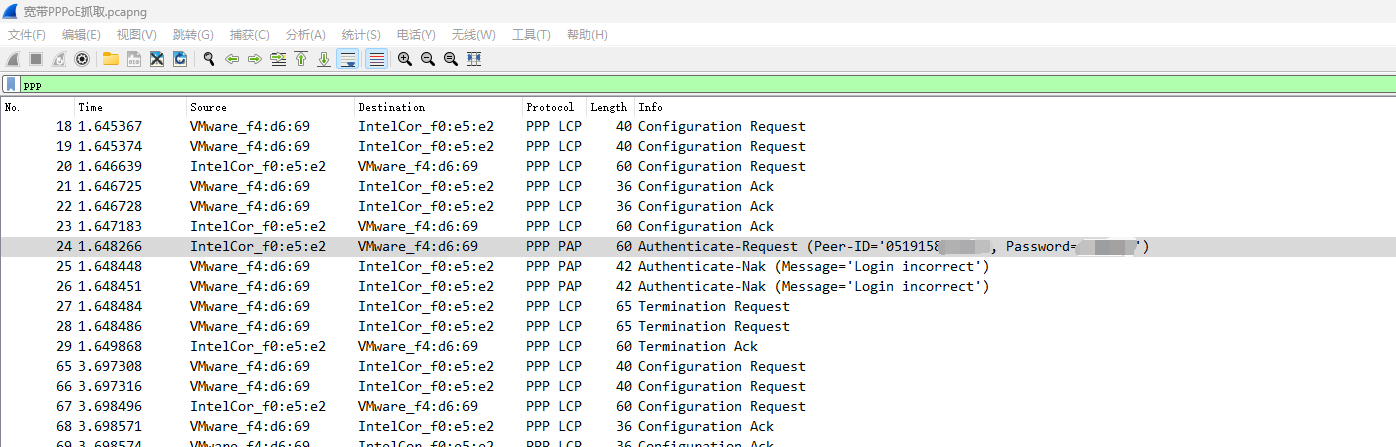

记一次抓取PPPoE抓取账号密码 常见的PPPoE链路认证的上传数据包参数是不经过加密的,可以通过Wireshark抓包获得。需要准备的环境:MikroTik VMware虚拟机版(本文来源:ROSABC.com)下载以及Wireshark抓包软件抓包前需要开启PPPoE服务器,不开启PPPoE客户端无法通过PPPoE发现(LCP),无法抓包,原因是因为公司要换路由器,之前的路由器不是我配置的,公司也没有路由器管理密码,密码别人设置的,目前只能通过这种手段自己抓取参数MikroTik开启PPPoE服务器: /interface pppoe-server server add authentication=pap disabled=no interface=ether1 service-name=test-server #配置PPPoE服务器配置完成之后把需要抓取PPPoE数据包的路由器WAN接到你开虚拟机的电脑上,打开Wireshark软件,选择以太网,准备抓取PPPoE参数给路由器通电,将Wireshark的筛选栏目填入ppp参数抓取结果

记一次抓取PPPoE抓取账号密码 常见的PPPoE链路认证的上传数据包参数是不经过加密的,可以通过Wireshark抓包获得。需要准备的环境:MikroTik VMware虚拟机版(本文来源:ROSABC.com)下载以及Wireshark抓包软件抓包前需要开启PPPoE服务器,不开启PPPoE客户端无法通过PPPoE发现(LCP),无法抓包,原因是因为公司要换路由器,之前的路由器不是我配置的,公司也没有路由器管理密码,密码别人设置的,目前只能通过这种手段自己抓取参数MikroTik开启PPPoE服务器: /interface pppoe-server server add authentication=pap disabled=no interface=ether1 service-name=test-server #配置PPPoE服务器配置完成之后把需要抓取PPPoE数据包的路由器WAN接到你开虚拟机的电脑上,打开Wireshark软件,选择以太网,准备抓取PPPoE参数给路由器通电,将Wireshark的筛选栏目填入ppp参数抓取结果 -

MikroTik配置DNS挟持 MikroTik配置DNS挟持不需要借助其他的插件就可做到挟持功能,在配置前需要自行了解一下iptables的功能。配置MikroTik的防火墙挟持(本地网络访问53端口的请求全部挟持到本地) /ip firewall nat add action=masquerade chain=srcnat disabled=no add action=redirect chain=dstnat comment=dns_TCP disabled=no dst-port=53 \ protocol=tcp to-ports=53 add action=redirect chain=dstnat comment=dns_TCP disabled=no dst-port=53 \ protocol=udp to-ports=53 #上方为强制挟持流量到本机的53端口,并配置NAT上网 /ip firewall filter add chain=forward protocol=tcp dst-port=53 action=fasttrack-connection /ip firewall filter add chain=forward protocol=udp dst-port=53 action=fasttrack-connection #上方命令需要用MikroTik 6.x以上版本使用,ROS 5.x版本无法使用;作用是配置Fasttrack绕过队列。 配置完之后开启DNS服务 /ip dns set allow-remote-requests=yes cache-max-ttl=1w cache-size=2048KiB \ max-udp-packet-size=4096 servers=\ 223.5.5.5,223.6.6.6,8.8.8.8,8.8.4.4,1.1.1.1,1.0.0.1 #开启DNS服务器并配置DNS服务器缓存,设置缓存大小 配置需要屏蔽的域名 在客户机上测试DNS是不是被污染了 批注,如果使用了360安全浏览器无法屏蔽,360安全浏览器会使用内置DoH服务器去请求正确的服务器地址;固需要在DNS static里面屏蔽360doh和360dot的域名,污染DoH。(DNS on HTTPS)常用的DoH、DoT服务器地址DoH-DoT服务器地址

MikroTik配置DNS挟持 MikroTik配置DNS挟持不需要借助其他的插件就可做到挟持功能,在配置前需要自行了解一下iptables的功能。配置MikroTik的防火墙挟持(本地网络访问53端口的请求全部挟持到本地) /ip firewall nat add action=masquerade chain=srcnat disabled=no add action=redirect chain=dstnat comment=dns_TCP disabled=no dst-port=53 \ protocol=tcp to-ports=53 add action=redirect chain=dstnat comment=dns_TCP disabled=no dst-port=53 \ protocol=udp to-ports=53 #上方为强制挟持流量到本机的53端口,并配置NAT上网 /ip firewall filter add chain=forward protocol=tcp dst-port=53 action=fasttrack-connection /ip firewall filter add chain=forward protocol=udp dst-port=53 action=fasttrack-connection #上方命令需要用MikroTik 6.x以上版本使用,ROS 5.x版本无法使用;作用是配置Fasttrack绕过队列。 配置完之后开启DNS服务 /ip dns set allow-remote-requests=yes cache-max-ttl=1w cache-size=2048KiB \ max-udp-packet-size=4096 servers=\ 223.5.5.5,223.6.6.6,8.8.8.8,8.8.4.4,1.1.1.1,1.0.0.1 #开启DNS服务器并配置DNS服务器缓存,设置缓存大小 配置需要屏蔽的域名 在客户机上测试DNS是不是被污染了 批注,如果使用了360安全浏览器无法屏蔽,360安全浏览器会使用内置DoH服务器去请求正确的服务器地址;固需要在DNS static里面屏蔽360doh和360dot的域名,污染DoH。(DNS on HTTPS)常用的DoH、DoT服务器地址DoH-DoT服务器地址 -

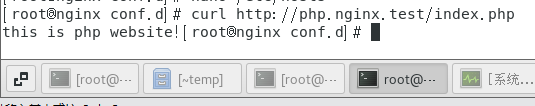

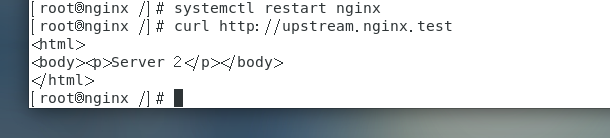

终章-使用Nginx搭建一个CDN服务 本文为本系列最后一篇文章,本文章重点讲Nginx一个最重要的功能,即CDN服务器功能;目前国际大厂,Amazon,Azure,CloudFlare,Akamain以及国内的大部分CDN服务商均使用将Nginx变成CDN服务之前,首先配置缓存目录,缓存位置最好放在速度比较快的硬盘里面,建议放速度快的硬盘,因为缓存是频繁调用的。配置缓存目录 #创建目录 mkdir -p /data/nginx-cdn-cache mkdir -p /data/nginx-cache #配置文件目录权限 chmod 777 /data/nginx-cdn-cache chmod 777 /data/nginx-cache #配置Nginx配置文件 nano /etc/nginx/nginx.conf #在配置文件内引入参数 http{ proxy_temp_path /data/nginx-cache; proxy_cache_path /data/nginx-cdn-cache levels=1:2 keys_zone=cache_one:50m inactive=1d max_size=1g; proxy_connect_timeout 5; proxy_read_timeout 60; proxy_send_timeout 5; proxy_buffer_size 16k; proxy_buffers 4 64k; proxy_busy_buffers_size 128k; proxy_temp_file_write_size 128k; proxy_next_upstream error timeout invalid_header http_500 http_502 http_503 http_404; } #注意这个是引入到http块里面的,不要填错地方 #一开始的目录是必须要创建的,不创建无法正常正常使用下面写用于清除缓存的脚本,也可以用用C代码写一个服务,C代码我就不讲了,这里我就用bash脚本 nano /etc/nginx/clean-cdn-cache.sh chmod a+x clean-cdn-cache.sh #/bin/bash cd /data sudo rm -rf nginx-cache/* && sudo rm -rf nginx-cdn-cache/* cd 上面的脚本可以清除文件下面将脚本封装成命令 cp clean-cdn-cache.sh /usr/bin/nginx-clean sudo chmod 755 /usr/bin/nginx-clean #修改完了之后使用nginx-clean即可执行清除CDN缓存下面开始编写Nginx的网站配置文件 #upstream参数,因为是CDN服务器,这个upstream是标记源服务器的参数块,一般直接填写服务器IP地址 upstream cdn_web_1 { server 172.16.21.37:80; } #server参数,用于缓存参数 server { listen 80; server_name www.nginx.test; #缓存静态文件 location ~ .*\.(gif|jpg|png|html|htm|css|js|ico|swf|pdf|jpeg|mp4)$ { proxy_redirect off; proxy_next_upstream http_502 http_504 http_404 error timeout invalid_header; proxy_set_header Host $host; proxy_set_header X-real-ip $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; #配置源站参数 proxy_pass http://cdn_web_1; proxy_cache cache_one; #传回请求参数 proxy_cache_key "$host$request_uri"; add_header Cache "$upstream_cache_status"; #HTTP返回错误状态 proxy_cache_valid 200 304 301 302 8h; proxy_cache_valid 404 1m; #缓存在CDN有效时间,可以自定义,常见CDN运营商使用的为5小时左右 proxy_cache_valid any 1d; } location / { proxy_redirect off; #设置超时错误 proxy_next_upstream http_502 http_504 http_404 error timeout invalid_header; proxy_set_header Host $host; proxy_set_header X-real-ip $remote_addr; #向服务端返回客户端IP地址 proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; #配置源站参数 proxy_pass http://cdn_web_1; client_max_body_size 40m; client_body_buffer_size 128k; #连接超时时间 proxy_connect_timeout 60; #发送超时时间 proxy_send_timeout 60; #读取超时时间 proxy_read_timeout 60; proxy_buffer_size 64k; proxy_buffers 4 32k; proxy_busy_buffers_size 64k; } }

终章-使用Nginx搭建一个CDN服务 本文为本系列最后一篇文章,本文章重点讲Nginx一个最重要的功能,即CDN服务器功能;目前国际大厂,Amazon,Azure,CloudFlare,Akamain以及国内的大部分CDN服务商均使用将Nginx变成CDN服务之前,首先配置缓存目录,缓存位置最好放在速度比较快的硬盘里面,建议放速度快的硬盘,因为缓存是频繁调用的。配置缓存目录 #创建目录 mkdir -p /data/nginx-cdn-cache mkdir -p /data/nginx-cache #配置文件目录权限 chmod 777 /data/nginx-cdn-cache chmod 777 /data/nginx-cache #配置Nginx配置文件 nano /etc/nginx/nginx.conf #在配置文件内引入参数 http{ proxy_temp_path /data/nginx-cache; proxy_cache_path /data/nginx-cdn-cache levels=1:2 keys_zone=cache_one:50m inactive=1d max_size=1g; proxy_connect_timeout 5; proxy_read_timeout 60; proxy_send_timeout 5; proxy_buffer_size 16k; proxy_buffers 4 64k; proxy_busy_buffers_size 128k; proxy_temp_file_write_size 128k; proxy_next_upstream error timeout invalid_header http_500 http_502 http_503 http_404; } #注意这个是引入到http块里面的,不要填错地方 #一开始的目录是必须要创建的,不创建无法正常正常使用下面写用于清除缓存的脚本,也可以用用C代码写一个服务,C代码我就不讲了,这里我就用bash脚本 nano /etc/nginx/clean-cdn-cache.sh chmod a+x clean-cdn-cache.sh #/bin/bash cd /data sudo rm -rf nginx-cache/* && sudo rm -rf nginx-cdn-cache/* cd 上面的脚本可以清除文件下面将脚本封装成命令 cp clean-cdn-cache.sh /usr/bin/nginx-clean sudo chmod 755 /usr/bin/nginx-clean #修改完了之后使用nginx-clean即可执行清除CDN缓存下面开始编写Nginx的网站配置文件 #upstream参数,因为是CDN服务器,这个upstream是标记源服务器的参数块,一般直接填写服务器IP地址 upstream cdn_web_1 { server 172.16.21.37:80; } #server参数,用于缓存参数 server { listen 80; server_name www.nginx.test; #缓存静态文件 location ~ .*\.(gif|jpg|png|html|htm|css|js|ico|swf|pdf|jpeg|mp4)$ { proxy_redirect off; proxy_next_upstream http_502 http_504 http_404 error timeout invalid_header; proxy_set_header Host $host; proxy_set_header X-real-ip $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; #配置源站参数 proxy_pass http://cdn_web_1; proxy_cache cache_one; #传回请求参数 proxy_cache_key "$host$request_uri"; add_header Cache "$upstream_cache_status"; #HTTP返回错误状态 proxy_cache_valid 200 304 301 302 8h; proxy_cache_valid 404 1m; #缓存在CDN有效时间,可以自定义,常见CDN运营商使用的为5小时左右 proxy_cache_valid any 1d; } location / { proxy_redirect off; #设置超时错误 proxy_next_upstream http_502 http_504 http_404 error timeout invalid_header; proxy_set_header Host $host; proxy_set_header X-real-ip $remote_addr; #向服务端返回客户端IP地址 proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; #配置源站参数 proxy_pass http://cdn_web_1; client_max_body_size 40m; client_body_buffer_size 128k; #连接超时时间 proxy_connect_timeout 60; #发送超时时间 proxy_send_timeout 60; #读取超时时间 proxy_read_timeout 60; proxy_buffer_size 64k; proxy_buffers 4 32k; proxy_busy_buffers_size 64k; } } -

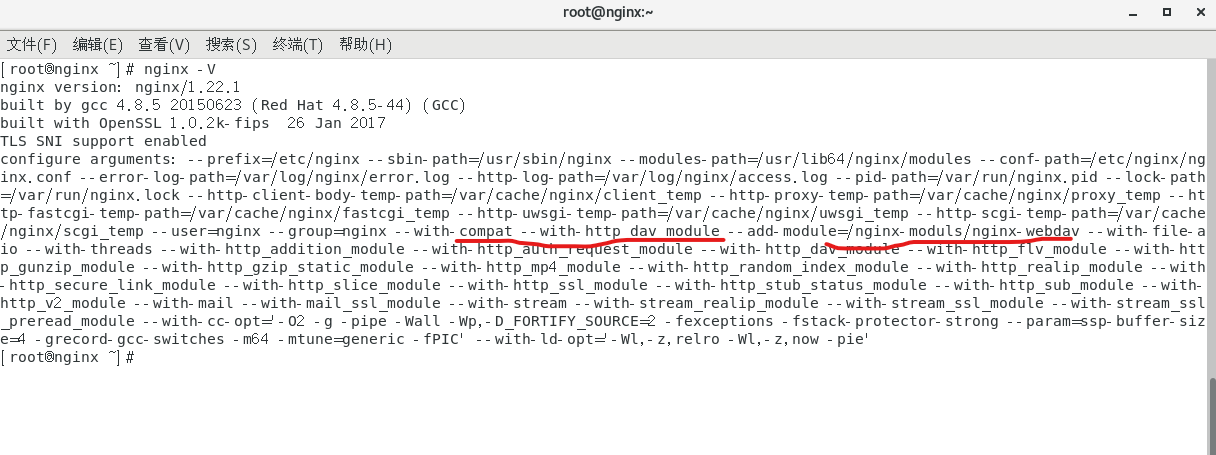

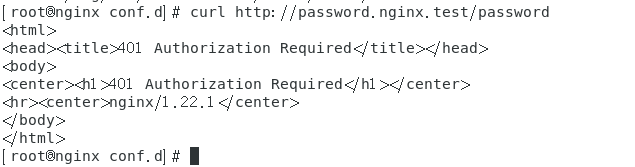

为什么要用Nginx 学到现在,很多人都会问的一个问题,为什么要用Nginx,为什么不去用其他例如Caddy,Tomcat,Apache等HTTP服务器呢?其实吧,这是个好问题,如果用上面的观点去看Nginx的话,Nginx就只有HTTP服务器的功能,而且非常容易被Tomcat,Apache等HTTP服务器替代,另外Tomcat还是一款自带运行环境的架构。解释上面提出的问题,需要如下几点来回答第一点,服务器的应用Nginx是一个使用C语言开发的高性能HTTP服务器,反向代理服务器,TCP/UDP端口转发服务器;官方测试过Nginx能持续提供5万多并发连接,消耗的CPU,内存资源很少,并且运行可靠性很高。在作为HTTP服务器时,Nginx可以做静态网页服务器或者搭配FastCGI(例如PHP,Python,Go)做动态交互式网页;并做前端网页文件和后端服务文件的分离操作、目录绑定、目录加密、甚至是将Nginx服务器作为文件服务器(WebDav)。在很多时候,一台服务器可能需要部署多个网站,在使用的时候需要对网站进行隔离,常用的方法是通过使用不通端口访问不同的网站,那就会出现一种问题,除了80端口浏览器打开可以直接访问,其他的端口需要在访问的域名或者IP地址后面加上:[port]的形式访问网站,而对于Nginx来说可以不需要这种操作,Nginx可以在server参数中间指定server_name参数创建一个网站空间,再指定网站的目录位置,在访问网站的时候会带上请求的域名参数,到Nginx服务器上会比较域名参数,通过检索Nginx的配置文件参数内是否包含该域名,如果存在该域名则默认请求绑定该域名的网站,不存在则返回默认页面。在使用Nginx的时候会遇到不知名的攻击者针对服务器的攻击,一般情况下网站会使用CDN来保护源网站,并通过CDN加速网站的打开速度,如果没有正确配置Nginx的配置文件,那么会出现源站地址泄露或者攻击者访问到源站服务器,并针对源站服务器进行攻击,在配置Nginx的时候需要配置一个默认页,在直接通过IP访问网站的时候返回403或者直接返回502。Nginx最主要也是最重要的功能就是反向代理,负载均衡;当某个公司的业务量增大,那么该公司的网站服务器就会出现大量的访问,如果服务器数量较少,则可能会出现访问该公司网站速度过慢,或者该公司网站打不开甚至是服务器崩溃;在这种情况下会使用到Nginx的负载集群方式来增加网站的负载能力,和网站的响应速度,所有请求网站用户的连接数会被Nginx平均负载,在某台服务器掉线的情况下不影响公司网站的正常运营,将故障服务器从集群中间去除,或者标记down。Nginx反向代理是通过反向访问其他的网页,但是有人会有疑问了,都反向代理其他的网站服务器了,为什么不直接使用其他的网站服务器,偏要去使用反向代理服务器呢?这个原因很简单,假设一个网站使用到了Python编写的动态语句,那么直接使用这个服务器上的Python引擎会出现一种情况,就是网站一般分静态资源和动态指令,如果直接让引擎接管全部操作的话,可能会出现源服务器需要实时回应静态资源或者是实时生成静态资源,会造成引擎产生大量的不必要连接数和不必要的性能浪费,那么就可以使用Nginx的反向代理缓存,缓存网站的静态资源,在用户访问网站的时候Nginx会直接缓存保存在缓存目录的静态资源文件,在用户进行动态操作的时候(例如查询信息)再将动态操作反馈到Python编写的服务器引擎,如果遇到没有缓存过的静态资源文件则再次向源Python请求保存的缓存文件,并缓存到Nginx的缓存目录;使用这种方法从而降低源服务器的性能浪费以及源服务器的资源消耗,并且Nginx支持极高的并发连接数,配合Nginx的负载集群(upstram)可以实现服务的高可用。第二点,其他类型HTTP服务器的优缺点Apache优点: 几乎可以运行在所有的通用计算机上,使用的是静态解析文件的方法,可以通过扩展脚本的方式支持动态页面 缺点: 配置复杂,服务以进程结构为基础,消耗系统硬件资源比较高,所以在高并发连接的时候系统需要消耗大量资源 Lighttpd优点: 比Apache轻量,服务器资源消耗较少,支持高并发 缺点: 稳定性和Apache Nginx相比较相差较远,支持的功能较少,并且代码的缺陷多 Caddy优点: 使用GoLang开发,Windows和Linux平台都可以使用,需要安装Go语言环境,自动支持HTTPS,使用简单 缺点: 由于Caddy使用的Go开发,所以Caddy的处理性能就是Go的处理性能 IIS优点: 使用简单,方便,支持多种动态语言 缺点: 无Linux平台版本,Linux平台只能用Docker版IIS,并且Linux版仅支持ASP.NET Core,标准版.NET Framework 5.0以下无法支持 第二点,支持并发量高<网上摘录部分>Nginx 服务器,正常运行过程中:多进程:一个 Master 进程、多个 Worker 进程。Master 进程:管理 Worker 进程。对外接口:接收外部的操作(信号);对内转发:根据外部的操作的不同,通过信号管理 Worker;监控:监控 Worker 进程的运行状态,Worker 进程异常终止后,自动重启 Worker 进程。Worker 进程:所有 Worker 进程都是平等的。实际处理:网络请求,由 Worker 进程处理。Worker 进程数量:在 nginx.conf 中配置,一般设置为核心数,充分利用 CPU 资源,同时,避免进程数量过多,避免进程竞争 CPU 资源,增加上下文切换的损耗。HTTP 连接建立和请求处理过程如下:Nginx 启动时,Master 进程,加载配置文件。Master 进程,初始化监听的 Socket。Master 进程,Fork 出多个 Worker 进程。Worker 进程,竞争新的连接,获胜方通过三次握手,建立 Socket 连接,并处理请求。Nginx 高性能、高并发Nginx 为什么拥有高性能并且能够支撑高并发?Nginx 采用多进程+异步非阻塞方式(IO 多路复用 Epoll)。请求的完整过程:建立连接→读取请求→解析请求→处理请求→响应请求。请求的完整过程对应到底层就是:读写 Socket 事件。Nginx 的事件处理模型Request:Nginx 中 HTTP 请求。基本的 HTTP Web Server 工作模式:接收请求:逐行读取请求行和请求头,判断段有请求体后,读取请求体。处理请求。返回响应:根据处理结果,生成相应的 HTTP 请求(响应行、响应头、响应体)。Nginx 也是这个套路,整体流程一致:Nginx 的模块根据其功能基本上可以分为以下几种类型:①event module:搭建了独立于操作系统的事件处理机制的框架,及提供了各具体事件的处理。包括 ngx_events_module,ngx_event_core_module 和 ngx_epoll_module 等。Nginx 具体使用何种事件处理模块,这依赖于具体的操作系统和编译选项。②phase handler:此类型的模块也被直接称为 handler 模块。主要负责处理客户端请求并产生待响应内容,比如 ngx_http_static_module 模块,负责客户端的静态页面请求处理并将对应的磁盘文件准备为响应内容输出。③output filter:也称为 filter 模块,主要是负责对输出的内容进行处理,可以对输出进行修改。例如,可以实现对输出的所有 html 页面增加预定义的 footbar 一类的工作,或者对输出的图片的 URL 进行替换之类的工作。④upstream:upstream 模块实现反向代理的功能,将真正的请求转发到后端服务器上,并从后端服务器上读取响应,发回客户端。upstream 模块是一种特殊的 handler,只不过响应内容不是真正由自己产生的,而是从后端服务器上读取的。⑤load-balancer:负载均衡模块,实现特定的算法,在众多的后端服务器中,选择一个服务器出来作为某个请求的转发服务器。摘录链接链接:https://www.jianshu.com/p/74aededc3457来源:简书著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。第三点,使用难度较低

为什么要用Nginx 学到现在,很多人都会问的一个问题,为什么要用Nginx,为什么不去用其他例如Caddy,Tomcat,Apache等HTTP服务器呢?其实吧,这是个好问题,如果用上面的观点去看Nginx的话,Nginx就只有HTTP服务器的功能,而且非常容易被Tomcat,Apache等HTTP服务器替代,另外Tomcat还是一款自带运行环境的架构。解释上面提出的问题,需要如下几点来回答第一点,服务器的应用Nginx是一个使用C语言开发的高性能HTTP服务器,反向代理服务器,TCP/UDP端口转发服务器;官方测试过Nginx能持续提供5万多并发连接,消耗的CPU,内存资源很少,并且运行可靠性很高。在作为HTTP服务器时,Nginx可以做静态网页服务器或者搭配FastCGI(例如PHP,Python,Go)做动态交互式网页;并做前端网页文件和后端服务文件的分离操作、目录绑定、目录加密、甚至是将Nginx服务器作为文件服务器(WebDav)。在很多时候,一台服务器可能需要部署多个网站,在使用的时候需要对网站进行隔离,常用的方法是通过使用不通端口访问不同的网站,那就会出现一种问题,除了80端口浏览器打开可以直接访问,其他的端口需要在访问的域名或者IP地址后面加上:[port]的形式访问网站,而对于Nginx来说可以不需要这种操作,Nginx可以在server参数中间指定server_name参数创建一个网站空间,再指定网站的目录位置,在访问网站的时候会带上请求的域名参数,到Nginx服务器上会比较域名参数,通过检索Nginx的配置文件参数内是否包含该域名,如果存在该域名则默认请求绑定该域名的网站,不存在则返回默认页面。在使用Nginx的时候会遇到不知名的攻击者针对服务器的攻击,一般情况下网站会使用CDN来保护源网站,并通过CDN加速网站的打开速度,如果没有正确配置Nginx的配置文件,那么会出现源站地址泄露或者攻击者访问到源站服务器,并针对源站服务器进行攻击,在配置Nginx的时候需要配置一个默认页,在直接通过IP访问网站的时候返回403或者直接返回502。Nginx最主要也是最重要的功能就是反向代理,负载均衡;当某个公司的业务量增大,那么该公司的网站服务器就会出现大量的访问,如果服务器数量较少,则可能会出现访问该公司网站速度过慢,或者该公司网站打不开甚至是服务器崩溃;在这种情况下会使用到Nginx的负载集群方式来增加网站的负载能力,和网站的响应速度,所有请求网站用户的连接数会被Nginx平均负载,在某台服务器掉线的情况下不影响公司网站的正常运营,将故障服务器从集群中间去除,或者标记down。Nginx反向代理是通过反向访问其他的网页,但是有人会有疑问了,都反向代理其他的网站服务器了,为什么不直接使用其他的网站服务器,偏要去使用反向代理服务器呢?这个原因很简单,假设一个网站使用到了Python编写的动态语句,那么直接使用这个服务器上的Python引擎会出现一种情况,就是网站一般分静态资源和动态指令,如果直接让引擎接管全部操作的话,可能会出现源服务器需要实时回应静态资源或者是实时生成静态资源,会造成引擎产生大量的不必要连接数和不必要的性能浪费,那么就可以使用Nginx的反向代理缓存,缓存网站的静态资源,在用户访问网站的时候Nginx会直接缓存保存在缓存目录的静态资源文件,在用户进行动态操作的时候(例如查询信息)再将动态操作反馈到Python编写的服务器引擎,如果遇到没有缓存过的静态资源文件则再次向源Python请求保存的缓存文件,并缓存到Nginx的缓存目录;使用这种方法从而降低源服务器的性能浪费以及源服务器的资源消耗,并且Nginx支持极高的并发连接数,配合Nginx的负载集群(upstram)可以实现服务的高可用。第二点,其他类型HTTP服务器的优缺点Apache优点: 几乎可以运行在所有的通用计算机上,使用的是静态解析文件的方法,可以通过扩展脚本的方式支持动态页面 缺点: 配置复杂,服务以进程结构为基础,消耗系统硬件资源比较高,所以在高并发连接的时候系统需要消耗大量资源 Lighttpd优点: 比Apache轻量,服务器资源消耗较少,支持高并发 缺点: 稳定性和Apache Nginx相比较相差较远,支持的功能较少,并且代码的缺陷多 Caddy优点: 使用GoLang开发,Windows和Linux平台都可以使用,需要安装Go语言环境,自动支持HTTPS,使用简单 缺点: 由于Caddy使用的Go开发,所以Caddy的处理性能就是Go的处理性能 IIS优点: 使用简单,方便,支持多种动态语言 缺点: 无Linux平台版本,Linux平台只能用Docker版IIS,并且Linux版仅支持ASP.NET Core,标准版.NET Framework 5.0以下无法支持 第二点,支持并发量高<网上摘录部分>Nginx 服务器,正常运行过程中:多进程:一个 Master 进程、多个 Worker 进程。Master 进程:管理 Worker 进程。对外接口:接收外部的操作(信号);对内转发:根据外部的操作的不同,通过信号管理 Worker;监控:监控 Worker 进程的运行状态,Worker 进程异常终止后,自动重启 Worker 进程。Worker 进程:所有 Worker 进程都是平等的。实际处理:网络请求,由 Worker 进程处理。Worker 进程数量:在 nginx.conf 中配置,一般设置为核心数,充分利用 CPU 资源,同时,避免进程数量过多,避免进程竞争 CPU 资源,增加上下文切换的损耗。HTTP 连接建立和请求处理过程如下:Nginx 启动时,Master 进程,加载配置文件。Master 进程,初始化监听的 Socket。Master 进程,Fork 出多个 Worker 进程。Worker 进程,竞争新的连接,获胜方通过三次握手,建立 Socket 连接,并处理请求。Nginx 高性能、高并发Nginx 为什么拥有高性能并且能够支撑高并发?Nginx 采用多进程+异步非阻塞方式(IO 多路复用 Epoll)。请求的完整过程:建立连接→读取请求→解析请求→处理请求→响应请求。请求的完整过程对应到底层就是:读写 Socket 事件。Nginx 的事件处理模型Request:Nginx 中 HTTP 请求。基本的 HTTP Web Server 工作模式:接收请求:逐行读取请求行和请求头,判断段有请求体后,读取请求体。处理请求。返回响应:根据处理结果,生成相应的 HTTP 请求(响应行、响应头、响应体)。Nginx 也是这个套路,整体流程一致:Nginx 的模块根据其功能基本上可以分为以下几种类型:①event module:搭建了独立于操作系统的事件处理机制的框架,及提供了各具体事件的处理。包括 ngx_events_module,ngx_event_core_module 和 ngx_epoll_module 等。Nginx 具体使用何种事件处理模块,这依赖于具体的操作系统和编译选项。②phase handler:此类型的模块也被直接称为 handler 模块。主要负责处理客户端请求并产生待响应内容,比如 ngx_http_static_module 模块,负责客户端的静态页面请求处理并将对应的磁盘文件准备为响应内容输出。③output filter:也称为 filter 模块,主要是负责对输出的内容进行处理,可以对输出进行修改。例如,可以实现对输出的所有 html 页面增加预定义的 footbar 一类的工作,或者对输出的图片的 URL 进行替换之类的工作。④upstream:upstream 模块实现反向代理的功能,将真正的请求转发到后端服务器上,并从后端服务器上读取响应,发回客户端。upstream 模块是一种特殊的 handler,只不过响应内容不是真正由自己产生的,而是从后端服务器上读取的。⑤load-balancer:负载均衡模块,实现特定的算法,在众多的后端服务器中,选择一个服务器出来作为某个请求的转发服务器。摘录链接链接:https://www.jianshu.com/p/74aededc3457来源:简书著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。第三点,使用难度较低 -